La campagne Pay2Key APT - Pourquoi la protection de l'identité est plus que jamais nécessaire

Les attaques Pay2Key ont ciblé des entreprises de premier plan au cours des deux derniers mois avec diverses attaques de ransomware, d'extorsion et de vol de données. Ces attaques ne comportaient aucune innovation notable du côté offensif. Cependant, ils offrent un aperçu du fait que les acteurs de la menace ciblent de plus en plus les entreprises modernes avec des informations d'identification compromises - non seulement pour l'étape d'accès initial, mais aussi pour mouvement latéral. Le rôle important que jouent les informations d'identification compromises dans les attaques d'aujourd'hui pose un défi critique aux équipes de sécurité. Cet article analyse deux exemples d'attaques Pay2Key, présente trois informations exploitables pour les décideurs en matière de sécurité d'entreprise et explique comment Silverfortest unifié Protection d'identité peut répondre à cette nouvelle réalité, dans laquelle les identités des utilisateurs sont devenues une surface d'attaque principale.

Table des matières

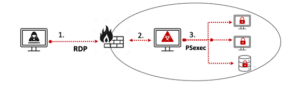

Attaque Pay2Key – Exemple #1 : RDP et propagation automatisée des ransomwares

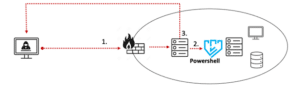

Cette attaque a été révélée le 8 novembre 2020, par Check Point . Les assaillants ont tenté d'exécuter un groupe ransomware campagne. Pour y parvenir, ils ont modifié le vecteur de courrier électronique traditionnel, souvent utilisé pour obtenir un accès initial, en une technique plus efficace : connexion à distance utilisant des informations d'identification RDP compromises. Après avoir établi une connexion avec une machine dans l'environnement ciblé, ils ont configuré cette machine en tant que pivot proxy pour fournir la charge utile du ransomware à d'autres machines du réseau. Le propagation réelle a été faite en utilisant le PSexec l'automatisation capacité qui a permis au rançongiciel de répartis sur l'ensemble du réseau en une heure.

-

- Accès initial via identifiants RDP compromis

- Persistance via la configuration de la machine compromise en tant que serveur C2C

- Mouvement latéral via Psexec

Diagramme 1 : Exemple d'attaque Pay2Key #1

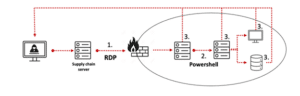

Exemple d'attaque Pay2Key #2 : RDP de la chaîne d'approvisionnement et mouvement latéral manuel

Une attaque différente a eu lieu début décembre 2020 et comportait une tactique similaire pour obtenir l'accès initial : comme dans l'exemple précédent, RDP compromis les informations d'identification ont été utilisées pour accéder à un serveur d'un entrepreneur tiers qui pourraient se connecter à l'environnement cible. De là, l'attaque a suivi un Standard Mouvement latéral processus, les attaquants compromettant des informations d'identification supplémentaires au fur et à mesure de leur progression et les utilisant pour se connecter à d'autres serveurs de production avec Powershell. Finalement, les attaquants ont réussi à exfiltrer des volumes importants de données sensibles et l'ont utilisé pour extorquer leur victime tout en menaçant de divulguer les données au public.

- Accès initial via le serveur de la chaîne d'approvisionnement avec identifiants RDP compromis

- Mouvement latéral via Pscripts en coquille

- Persistence ainsi que Données exfiltration via porte dérobée sur chaque serveur compromis

Diagramme 2 : Exemple d'attaque Pay2Key #2

Security Insight 1 – Les informations d'identification compromises sont désormais largement utilisées pour la phase d'accès initial

Par défaut, l'association immédiate de l'étape « Accès initial » de l'attaque est l'utilisation de logiciels malveillants et d'exploits. Bien que cela soit toujours vrai dans de nombreux cas, il est important de noter que les informations d'identification compromises jouent un rôle de plus en plus important dans ce processus. DBIR 2020 de Verizon déclare que l'utilisation d'informations d'identification compromises a dépassé les exploits et les logiciels malveillants de porte dérobée en tant que vecteur d'infection préféré des pirates :

'…Les logiciels malveillants ont connu une baisse constante et régulière en pourcentage des violations au cours des cinq dernières années. Pourquoi est-ce? Les logiciels malveillants sont-ils passés de mode comme les cheveux poofy et la courtoisie commune ? Non, nous pensons que d'autres types d'attaques telles que le piratage et les brèches sociales bénéficient du vol d'identifiants…'

Security Insight 2 - Le mouvement latéral est un problème d'informations d'identification compromises

Les auteurs de logiciels malveillants ont travaillé dur pour faire en sorte que leur vecteur d'attaque apparaisse comme un comportement légitime pour éviter d'être détecté. Malheureusement pour le camp en défense, cela n'est pas nécessaire pour l'étape de mouvement latéral. Une fois qu'un attaquant a réussi à compromettre compte d'utilisateur informations d'identification, la connexion malveillante semble 100 % légitime, leur donnant un accès direct à des machines supplémentaires. En termes d'un protection contre les rançongiciels stratégie, cela signifie que la clé pour se protéger contre le mouvement latéral doit être trouvée dans le domaine de l'authentification sécurisée - c'est-à-dire les politiques MFA et d'accès conditionnel - des outils qui se sont avérés efficaces contre l'utilisation d'informations d'identification compromises. Cependant, ces outils ne sont pas la pratique courante des équipes de sécurité des entreprises aujourd'hui.

Security Insight 3 - Les informations d'identification compromises sont la nouvelle surface d'attaque d'identité

Le nouvel environnement informatique d'entreprise comprend des réseaux hybrides sur site et dans le cloud, et doit prendre en charge un accès à distance massif aux ressources de l'entreprise (un besoin croissant motivé par Covid19). Les identités des comptes utilisateur jouent un rôle clé dans l’accès aux ressources dans cet environnement. Cela n'est pas passé inaperçu auprès des attaquants qui recherchent sans relâche les informations d'identification de votre compte utilisateur, qu'il s'agisse d'informations d'identification pour un serveur de fichiers sur site ou d'une application SaaS de VPN d'accès à distance. Il est temps de reconnaître que les identités deviennent un élément critique surface d'attaque et que la protection de l’identité est plus que jamais nécessaire.

Détection et réponse des menaces d'identité (ITDR)

Silverfort est le premier Protection unifiée de l'identité qui consolide les contrôles de sécurité sur les réseaux d'entreprise et les environnements cloud pour bloquer les attaques basées sur l'identité. Utiliser une technologie innovante sans agent et sans proxy Silverfort applique une surveillance continue, une analyse des risques et une politique d'accès adaptative à chaque authentification de chaque compte utilisateur à n'importe quelle ressource, sur site ou dans le cloud. Dans le contexte des attaques Pay2Key, ils ont ciblé les outils d'administration RDP et Windows tels que PSexec et Powershell. S'il était possible d'imposer MFA sur Powershell et ces autres méthodes d'accès, les attaques auraient complètement échoué. Bien devinez quoi? – c'est maintenant possible.

Silverfort contre les attaques Pay2Key

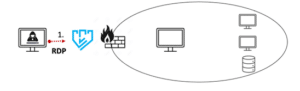

Pour récapituler, l'étape « Accès initial » de cette attaque a commencé par l'utilisation d'informations d'identification RDP compromises. Silverfort applique AMF pour RDP connexions pour garantir un accès légitime, ainsi, parce que les attaquants ne peuvent pas s'authentifier avec le 2e facteur, cela aurait bloqué la phase d'accès initial de l'attaque et les attaquants n'auraient jamais pénétré le périmètre.

- Accès initial via identifiants RDP compromis is bloqué par Silverfor MFA politique sur les connexions RDP

Diagramme 3 : Exemple d'attaque Pay2Key #1 Protection de l'accès initial

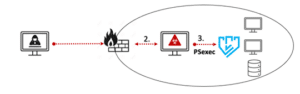

Il est toujours important d'appliquer des défenses supplémentaires, au cas où les attaquants seraient suffisamment persistants et ingénieux pour réussir avec une autre technique d'accès initial.

Dans ce cas, Silverfort bloquerait la prochaine étape du mouvement latéral, en appliquant MFA sur les authentifications à distance PSexec (sur lesquelles reposait la propagation automatisée du ransomware) :

- Accès initial établi

- Persistance via la configuration de la machine compromise en tant que serveur C2C

- Mouvement latéral via Psexec est bloqué par Silverfort Politique MFA sur PSexec

Diagramme 4 : Exemple d'attaque Pay2Key #1 Protection contre les mouvements latéraux

D'une manière similaire, Silverfort aurait empêché les étapes d'accès initial et de mouvement latéral de l'exemple d'attaque Pay2Key #2. La partie RDP est identique, passons donc à la partie dans laquelle nous considérons que l'attaquant a réussi d'une manière ou d'une autre à établir une empreinte sur une machine de l'environnement. Il y a certains aspects de la partie Mouvement latéral sur lesquels il convient de se concentrer :

- Accès initial établies

- Mouvement latéral via Pscripts en coquille est bloqué par Silverfort Politique MFA sur Powershell Remoting

- Persistence ainsi que Données exfiltration via une porte dérobée - uniquement sur le serveur initialement consulté

Diagramme 5 : Exemple d'attaque Pay2Key #2 Protection contre les mouvements latéraux

Dans ce cas, Silverfort empêche le mouvement latéral en appliquant MFA sur les connexions Powershell distantes, en s'assurant que seuls des utilisateurs valides légitimes l'exécutent et en limitant l'attaque à la seule machine qui a été initialement compromise.

Réflexions finales

Comme nous l'avons indiqué au début de cet article, les attaques Pay2Key ne sont en aucun cas uniques. Mais c'est précisément le manque d'unicité qui devrait alerter les équipes de sécurité du monde entier - les attaques courantes, plutôt que les attaques uniques, sont celles qui sont susceptibles de cibler votre environnement et il est impératif de s'en protéger. Dans l'entreprise d'aujourd'hui, les identités sont les clés des joyaux de la couronne du royaume. Silverfort La plateforme Unified Identity Protection est la première à fournir aux identités de vos utilisateurs la protection dont ils ont vraiment besoin.

En savoir plus sur Silverfort ici