Résoudre les lacunes de protection d'Active Directory avec le MFA pour RDP, PsExec et PowerShell

Alors que la transition vers le cloud et la transformation numérique remodèlent en permanence l'informatique, Active Directory (AD) est toujours un élément clé dans l'environnement de presque toutes les organisations. L'hypothèse courante est que dans un avenir prévisible, la plupart des organisations conserveront un environnement mixte sur site/cloud. Cela introduit une faille de sécurité critique car, contrairement au cloud, AD ne prend pas en charge nativement les contrôles de protection d'identité tels que MFA, ce qui l'expose de manière alarmante à une attaque qui utilise des informations d'identification compromises pour accéder à des ressources ciblées. Bien que MFA existe pour les connexions locales et les connexions RDP, il est absent des interfaces d'accès clés telles que PsExec, PowerShell, et d'autres qui sont largement utilisés par les acteurs de la menace dans mouvement latéral et les attaques de rançongiciels. Silverfortest unifié Protection d'identité est la première solution qui offre une protection MFA complète pour Active Directory environnements, éliminant le risque d'informations d'identification compromises et introduisant une protection de l'identité au niveau du cloud et MFA pour les environnements sur site.

Table des matières

Un bref récapitulatif de la MFA - Comment ça marche et dans quel but ?

Dans sa forme la plus simple, l'authentification implique qu'un utilisateur fournisse des informations d'identification et un fournisseur d'identité qui vérifie si les informations d'identification correspondent et, en fonction du résultat, autorise ou refuse l'accès à la ressource demandée. MFA agit comme une étape supplémentaire dans les ce processus - suite au résultat positif de la vérification des informations d'identification, l'utilisateur est tenu de fournir une preuve supplémentaire de son identité. De cette manière, même si les informations d'identification sont compromises, elles ne suffisent pas à rendre l'accès, ce qui réduit considérablement le risque potentiel de tels scénarios.

Alors, quel est le problème avec MFA pour Active Directory?

Protocoles d'authentification qui ne prennent pas en charge MFA

Depuis le noyau Active Directory l'infrastructure d'authentification a été conçue et construite bien avant que la MFA n'existe, il n'y a aucun moyen d'ajouter l'étape MFA que nous avons décrite précédemment au processus d'authentification. Cela s'applique avant tout aux interfaces d'accès à distance basées sur la ligne de commande telles que PsExec, PowerShell PSEnter-Session, WMI. Ces interfaces sont l'outil de choix pour les administrateurs système et le personnel du service d'assistance pour résoudre les problèmes sur des machines distantes, mais également pour les attaquants qui cherchent à compromettre le réseau par des mouvements latéraux manuels ou automatisés.

Dépendance aux agents et aux mandataires = couverture partielle

RDP se distingue comme une alternative d'authentification à distance relativement sécurisée car il prend en charge le placement du processus MFA dans son flux d'authentification. Cependant, pour placer cette protection, il faut soit installer un agent MFA sur chaque serveur protégé, soit placer un proxy devant chaque segment de réseau. Cela se traduit presque toujours par une couverture partielle car les agents ne sont jamais déployés sur 100 % des machines et les proxys ne parviennent pas à couvrir hermétiquement les réseaux qui dépassent la topologie la plus élémentaire.

Silverfort Protection MFA pour Active Directory

Les Silverfort La plate-forme Unified Identity Protection offre une solution de bout en bout AMF à Active Directory environnements, en surmontant les lacunes de l'application MFA traditionnelle. Utilisant une technologie sans agent et sans proxy, Silverfort analyse chaque Active Directory demande d'authentification et, le cas échéant, transmet la notification MFA à l'utilisateur demandeur. Ce n'est qu'après une vérification réussie que Silverfort instruire Active Directory pour permettre à l'utilisateur d'accéder à la ressource demandée. Ce processus est totalement indépendant de la méthode d'accès, ce qui permet Silverfort pour étendre la protection MFA aux éléments suivants :

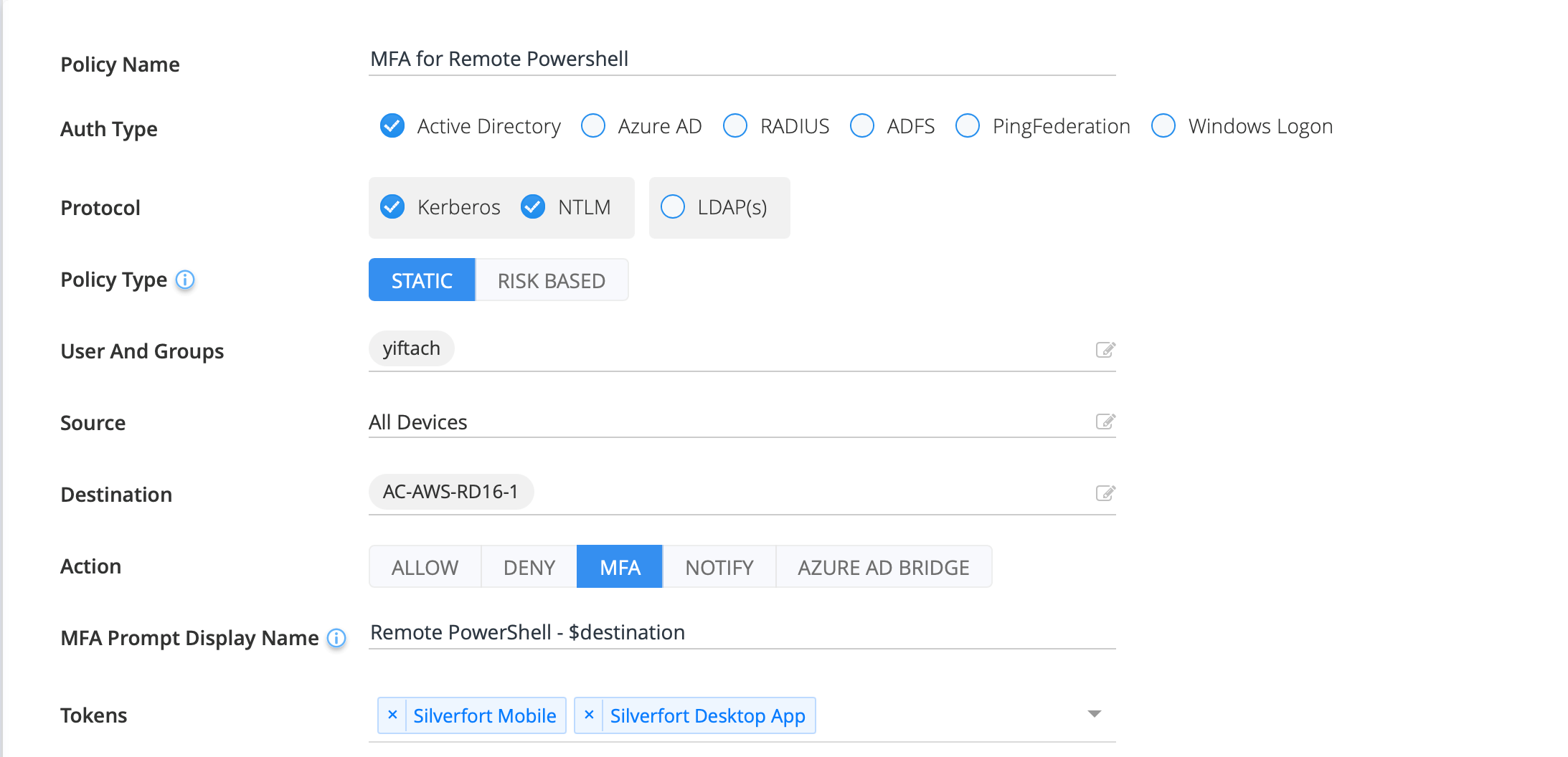

MFA pour PowerShell

PowerShell est devenu de plus en plus l'outil de choix pour l'administration système et comprend diverses applets de commande et utilitaires pour l'accès à distance. Malheureusement, son utilisation dans les cyberattaques a augmenté en proportion directe. Silverfort permet à ses utilisateurs d'appliquer MFA sur PowerShell connexions basées soit sur des règles, soit sur la découverte automatisée d'indicateurs de risque.

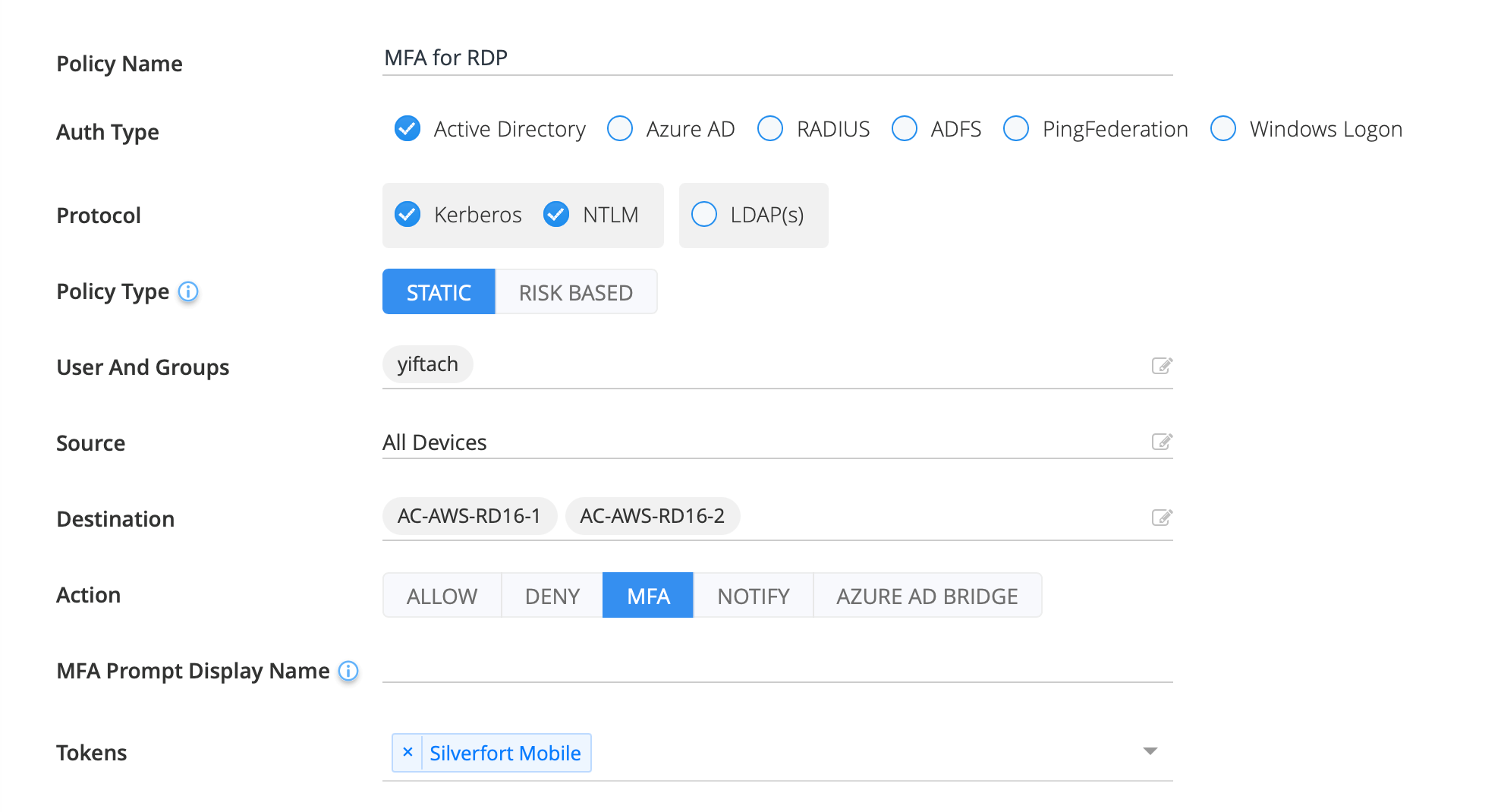

AMF pour RDP

Contrairement à ses pairs, RDP n'est pas basé sur la ligne de commande mais permet une interaction directe avec l'interface graphique des machines distantes. Cela étend son utilisation à une grande partie des membres non techniques des organisations, en particulier à l'ère de la main-d'œuvre à distance COVID. Bien que la MFA traditionnelle puisse être appliquée à RDP, elle est soumise aux limitations des proxys et des agents que nous avons décrites précédemment, ce qui entraîne presque toujours une couverture partielle qui laisse un espace dont les attaquants peuvent profiter.

Contrairement à cela, SilverfortLa technologie sans agent et sans proxy de applique en toute transparence AMF sur RDP connexions dans l'environnement pour rendre la sécurité de bout en bout.

Cool, mais peut Silverfort Fournir MFA à d'autres méthodes d'accès dans Active Directory Environnements?

Le concept est simple - si la ressource s'authentifie Active Directory, Silverfort peut appliquer MFA. Aussi simple que cela. Cela est vrai quelles que soient les méthodes d'accès. Nous avons dédié un espace à PowerShell, MFA pour PsExec et RDP car ils sont extrêmement courants, mais la même logique de protection s'applique également à tout vecteur d'authentification existant ou futur qui passe par Active Directory – WMI, connexions à la base de données, application sur site ou tout autre.

Il est temps de réaliser que la protection MFA pour Active Directory est un must

Active Directory est ici pour rester. Les cyberattaques prospèrent grâce à l'absence historique de protection active de l'identité en Active Directory environnement qui, en pratique, signifie que si les informations d'identification de vos comptes d'utilisateurs sont compromises, la partie est terminée. La bonne nouvelle est que nous n'avons plus à accepter cela - Silverfort fait MFA pour Active Directory accessible, complète et facile à déployer, rendant votre organisation plus résistante aux cyberattaques que jamais auparavant.

En savoir plus sur Silverfort: