Se protéger contre le risque des administrateurs fantômes

Les administrateurs fantômes sont l'une des principales surfaces d'attaque dont les adversaires profitent régulièrement. Le schéma consistant à découvrir un utilisateur auquel des privilèges d'accès élevés ont été attribués par inadvertance est bien trop courant dans les cyber-opérations d'aujourd'hui. Cela fait de la capacité de détecter et de prévenir l'utilisation abusive de ces comptes une priorité absolue pour les équipes d'identité et de SecOps. Dans cet article, nous vous expliquons en détail comment SilverfortLes capacités de détection et de menace d'identité (ITDR) de permettent la découverte rapide des comptes d'administrateur fantôme existants, la capacité de surveiller les nouveaux à mesure qu'ils apparaissent et la sécurisation de leur accès avec MFA politiques.

Table des matières

Récapitulatif des administrateurs fantômes : ce qu'ils sont et quels risques ils introduisent

Les administrateurs fantômes sont des comptes d'utilisateurs ou administrateurs qui ont soit un accès administrateur, soit un moyen d'y parvenir sans faire partie d'un groupe d'administrateurs documenté. En tant que telles, ni les équipes d'identité ni de sécurité n'ont conscience de leur existence et ne leur appliquent donc pas la surveillance et la protection standard dont tous les comptes d'administrateur ont besoin.

L'exemple le plus courant est celui des comptes d'utilisateurs qui ont le privilège de réinitialiser le mot de passe des utilisateurs administrateurs. Si l'adversaire prend le contrôle de ce type de compte, il pourra alors l'utiliser pour réinitialiser les mots de passe des administrateurs et abuser du haut niveau de privilège qui l'accompagne pour accéder aux ressources à volonté.

Pour une explication détaillée des administrateurs fantômes, lisez cet article.

Silverfort Présentation de la protection de l'administrateur fantôme

Silverfort permet aux équipes Identity et SecOps de découvrir facilement les administrateurs fantômes dans leurs environnements et de les supprimer ou de supprimer leurs autorisations redondantes. En outre, les équipes ont la possibilité de surveiller en permanence l'émergence de nouveaux comptes d'administrateur fantôme et de prendre des mesures de protection proactives contre la tentative de tout compte d'administrateur fantôme d'accéder à une ressource spécifique, y compris en allant aussi granulaire que l'application des politiques MFA sur tentatives de réinitialisation de mot de passe pour les administrateurs fantômes.

Ces protections sont tout aussi efficaces pour les comptes qui ont reçu par inadvertance un accès à privilèges plus élevés, ainsi que contre toute manipulation de compte que les adversaires pourraient effectuer, y compris la modification des autorisations et privilèges d'origine du compte.

Voyons exactement comment cela se fait dans Silverfortla console :

Découverte et suppression des administrateurs fantômes

Objectif: éliminer tous les administrateurs fantômes présents

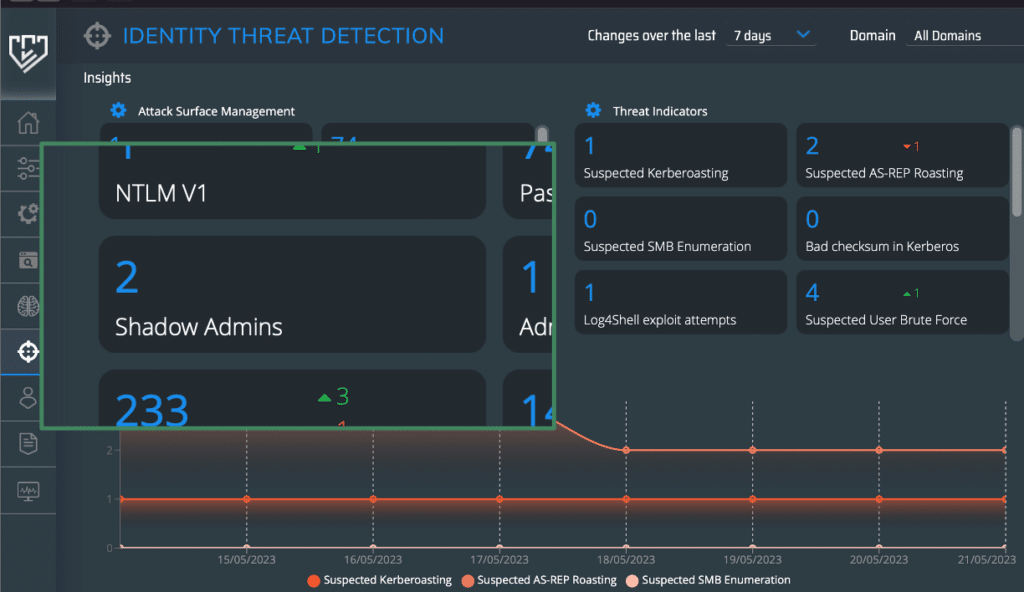

In Silverfort's Détection de Menace écran, sous le Attack Surface Gestion section, recherchez Administrateurs fantômes. Dans cet exemple, il y en a deux.

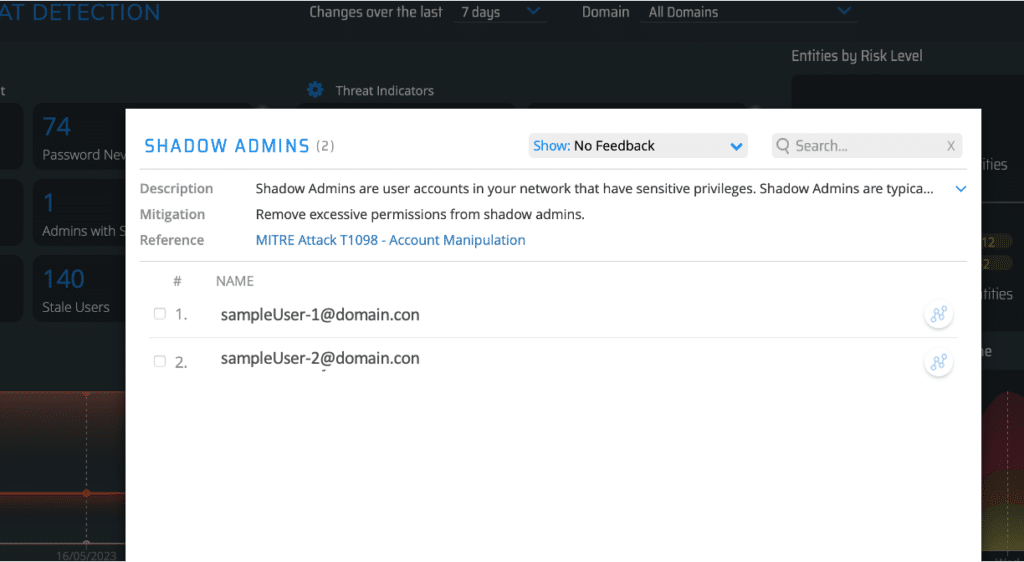

En cliquant sur le Administrateurs fantômes espace ouvre une fenêtre qui vous montre tous les détails sur ces comptes.

Maintenant que nous avons les noms de ces administrateurs fantômes, nous pouvons les localiser dans Active Directory et soit supprimer leurs autorisations supplémentaires, soit les supprimer complètement.

Surveillance continue des administrateurs fantômes

Objectif: détecte les nouveaux admins fantômes dès leur apparition

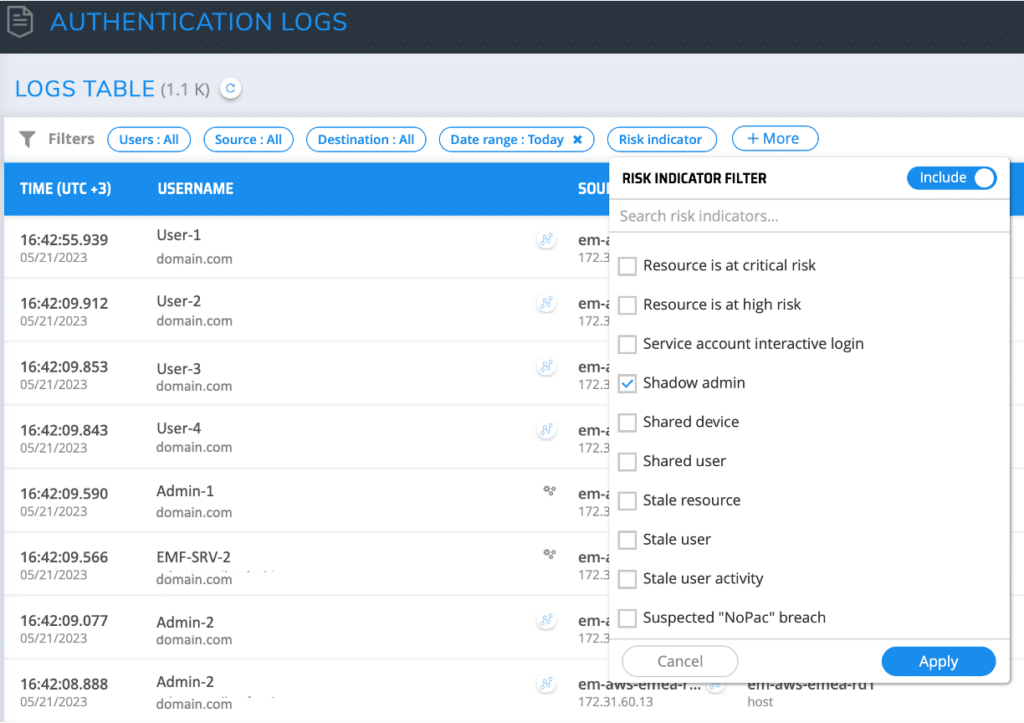

On Silverfort's Journaux d'authentification écran, ajoutez un Indicateur de risque filtrer et vérifier Administrateurs fantômes.

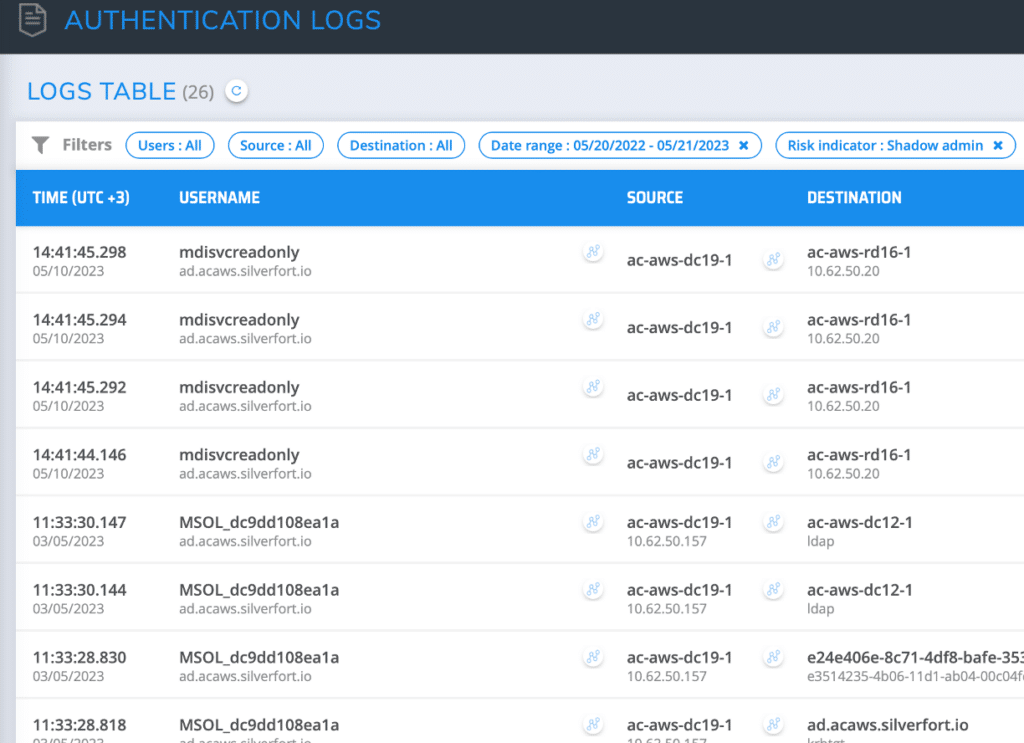

Cliquez Appliquer puis ajustez la plage horaire en fonction de votre cadence de surveillance. Cela vous montrera tous les administrateurs fantômes qui ont été ajoutés à l'environnement au cours de cette période.

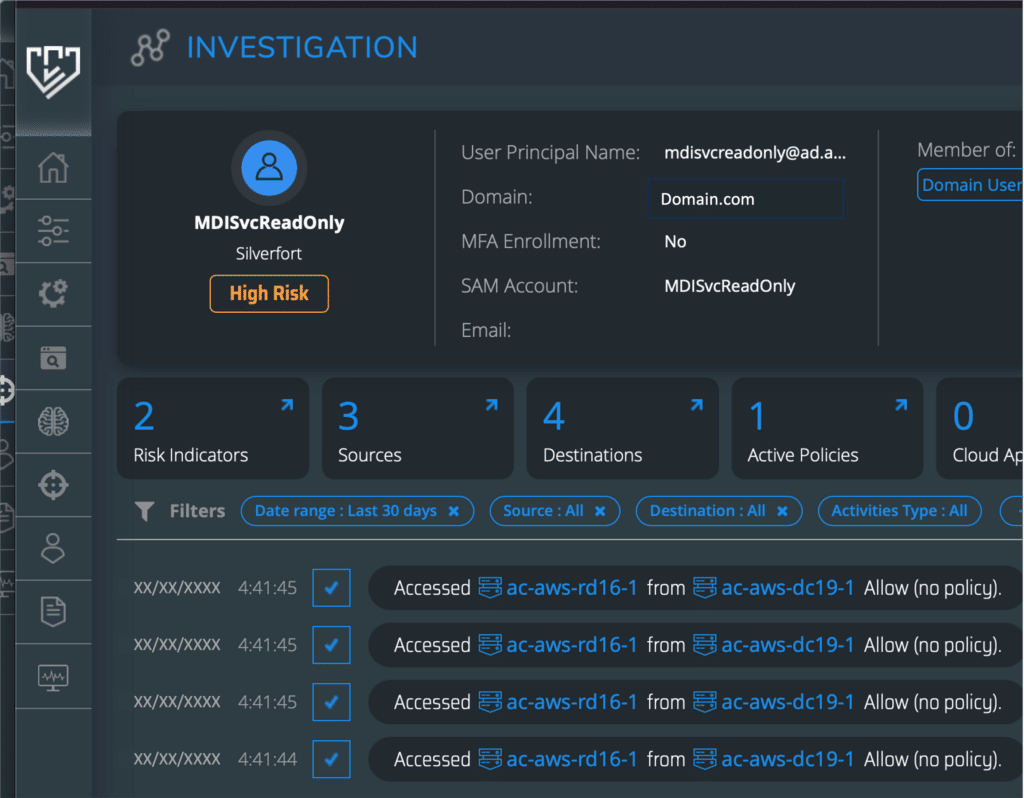

Suite à la découverte, vous pouvez cliquer sur l'icône d'investigation de chaque compte pour voir exactement à quelles ressources il a tenté d'accéder depuis sa création.

Ensuite, vous pouvez supprimer le compte ou rétrograder ses autorisations, comme décrit dans la section sur découverte et suppression des administrateurs fantômes.

Prévention des risques #1 : MFA sur tous les accès admin shadow

Objectif : empêcher les administrateurs fantômes de se connecter aux ressources sans vérification explicite de l'utilisateur

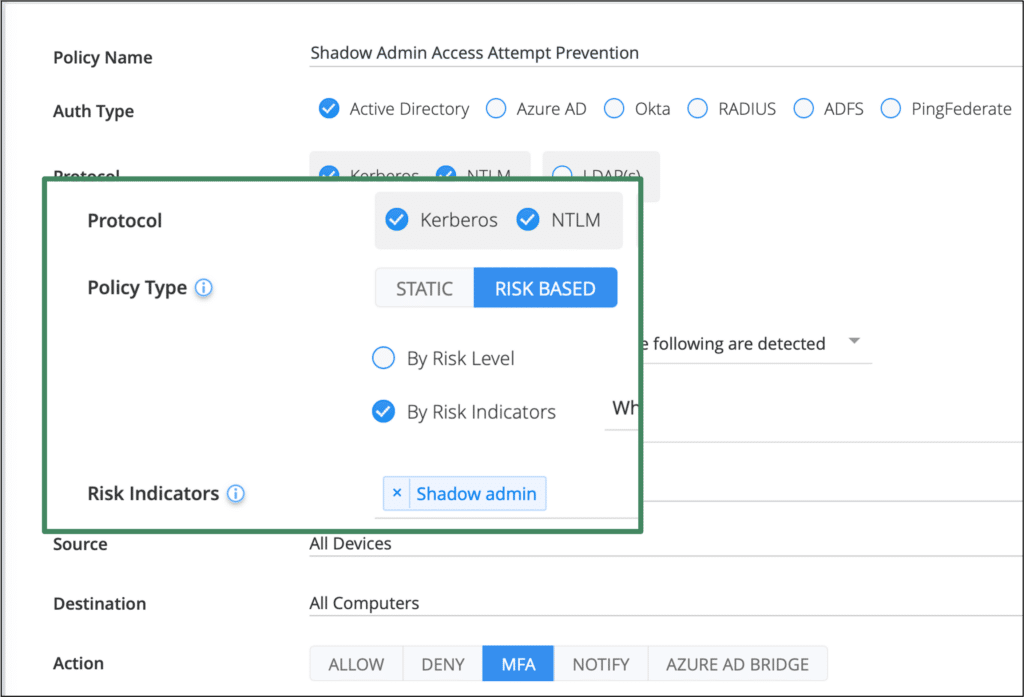

On Silverfort's Politiques internes l'écran, créez une nouvelle stratégie. Vérifier Active Directory car Type d'authentification

puis cochez soit Kerberos/NTLM or LDAP, en fonction de vos besoins (ou si les deux sont nécessaires, créez deux stratégies). Choisir Basé sur le risque pour le type de stratégie et qu'il soit déclenché par Indicateur de risque. Dans le Indicateurs de risque case à cocher Administrateur fantôme.

Une fois activée, cette politique appliquera la vérification MFA de tout compte qui SilverfortLe moteur de risque de s'identifie en tant qu'administrateur fantôme. Si ce compte devait être compromis, cette politique privera un adversaire de la possibilité d'utiliser ce compte pour un accès malveillant.

Silverfort est la seule solution capable d'étendre la protection MFA à ce type d'authentification.

Prévention des risques n° 2 : MFA lors d'une tentative de réinitialisation du mot de passe de l'administrateur fantôme

Objectif: Empêchez les adversaires d'utiliser un administrateur fantôme pour réinitialiser le mot de passe d'autres comptes.

Comme mentionné précédemment, l'utilisation d'un administrateur fantôme pour réinitialiser le mot de passe de comptes d'administrateur supplémentaires avec des privilèges d'accès plus élevés est une tactique courante des acteurs de la menace.

Silverfort permet aux utilisateurs d'atténuer ce risque de la manière suivante :

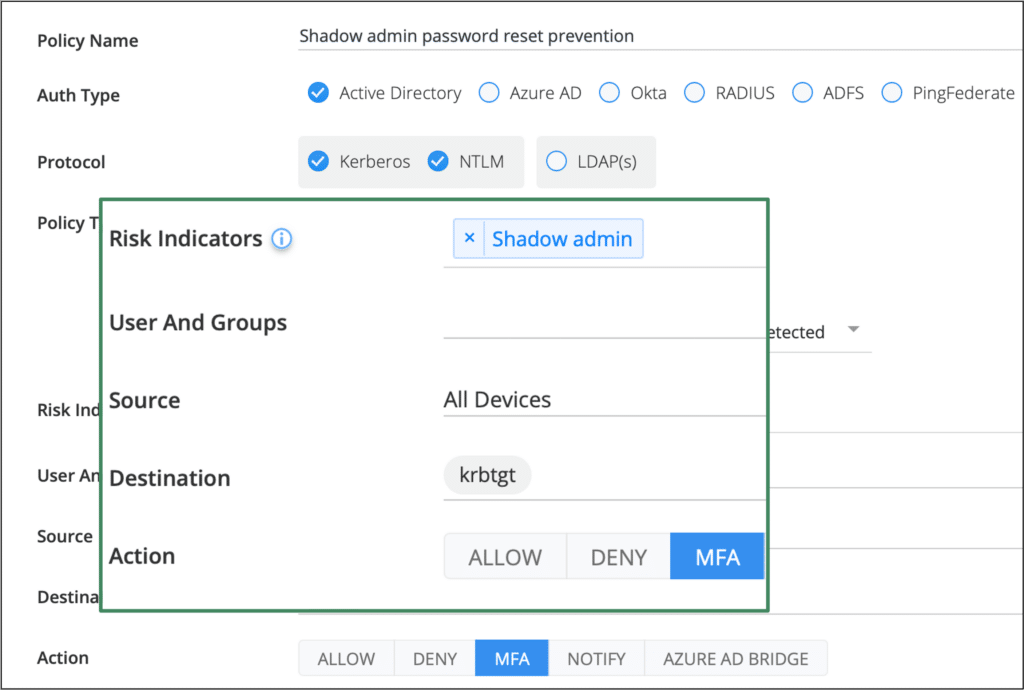

In Silverfort's Politiques internes l'écran, créez une nouvelle stratégie. Vérifier Active Directory car Type d'authentification,

puis vérifier KRbéros/NTLM,choisir Basé sur le risque comme type de stratégie, puis cochez la case Administrateur fantôme indicateur de risque.

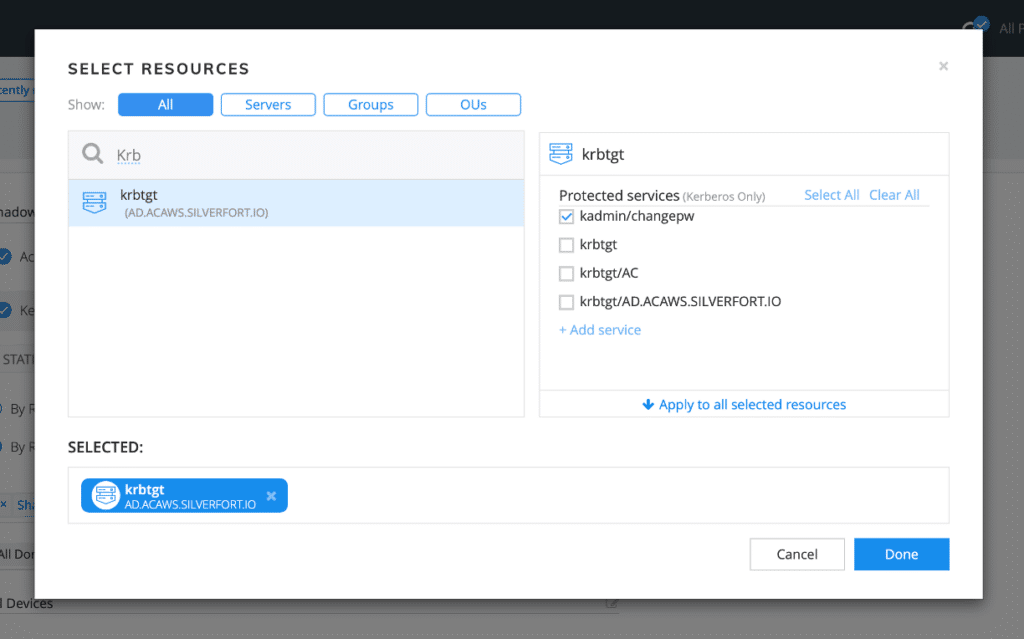

Dans le dentaire champ, au lieu de placer des noms ou des groupes de machines comme dans l'ancienne stratégie, choisissez krbtgt. Cela appliquera la stratégie à toute tentative d'accès au compte krbtgt dans les contrôleurs de domaine de l'environnement.

Après avoir choisi krbtgt comme destination, cliquez dessus pour afficher la liste des services. Vérifier la kadmin/changepw et laissez les autres vides. (Il s'agit du service qui effectue la réinitialisation du mot de passe.)

L'activation de la politique déclenchera désormais une MFA chaque fois qu'un compte Silverfort a marqué comme administrateur fantôme tente de réinitialiser le mot de passe d'un autre compte, ce qui atténue complètement ce risque.

Silverfort est la seule solution capable d'étendre la protection MFA à ce type d'authentification.

La découverte automatisée et la protection en temps réel sont les clés pour atténuer le risque d'administrateurs fantômes

SilverfortLa protection de contre l'utilisation malveillante des administrateurs fantômes fait partie de sa vision de la façon dont Protection de l'identité doivent être conçus et pratiqués. Silverfort est la première solution qui fournit de bout en bout ITDR Identity Segmentation capacités à travers Active Directory environnements. En appliquant une surveillance continue, une analyse des risques et une application active des politiques à chaque tentative d'authentification et d'accès, Silverfort peut à la fois automatiser la découverte des administrateurs fantômes et fournir une protection en temps réel contre leurs abus.

Vous cherchez à résoudre des problèmes d'administration fantôme dans votre environnement ? Contactez l'un de nos experts ici.