Les dangers cachés des administrateurs fantômes

Les comptes Shadow Admin sont des comptes d'utilisateurs qui ont des privilèges sensibles - non pas parce qu'ils sont membres d'un groupe privilégié admin Active Directory (AD) groupe, mais parce qu'on leur a attribué par inadvertance des autorisations qui peuvent leur permettre de prendre le contrôle d'autres comptes privilégiés et de les exploiter pour atteindre leurs systèmes cibles afin de les compromettre.

Si un compte Shadow Admin est compromis, cela peut être très risqué pour l’organisation. Après tout, ces des comptes d'utilisateurs ou administrateurs peut être utilisé pour compromettre des comptes supplémentaires et obtenir des privilèges administratifs.

Pourtant, identifier ces comptes et restreindre leur accès n'est pas une tâche aisée.

Table des matières

Que sont les administrateurs fantômes ?

Un administrateur fantôme est un utilisateur qui n'est pas membre de groupes administratifs AD tels que les administrateurs de domaine, les administrateurs d'entreprise, les administrateurs de schéma, les administrateurs, etc. pour acquérir de nouvelles capacités administratives.

Ces capacités administratives incluent :

- Droits de contrôle total (utilisateur ou groupe)

- Écrire toutes les propriétés (sur un groupe)

- Réinitialiser le mot de passe (sur un utilisateur)

- Tous les droits étendus (sur un utilisateur)

- Modifier les autorisations (utilisateur ou groupe)

- Écrire un membre (sur un groupe)

- Écrire le propriétaire (utilisateur ou groupe)

- Le propriétaire réel (utilisateur ou groupe)

De plus, tout utilisateur pouvant prendre en charge et contrôler un administrateur fantôme de n'importe quel niveau serait également considéré comme un administrateur fantôme.

Un exemple d'administrateur fantôme :

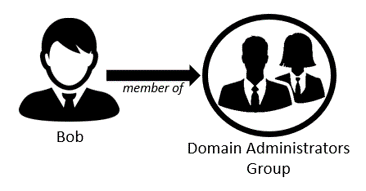

Supposons que Bob est un administrateur de domaine (membre du groupe Administrateurs de domaine). Cela signifie que Bob a accès administrateur de domaine à Active Directory.

Figure 1 : Bob est membre du groupe des administrateurs de domaine

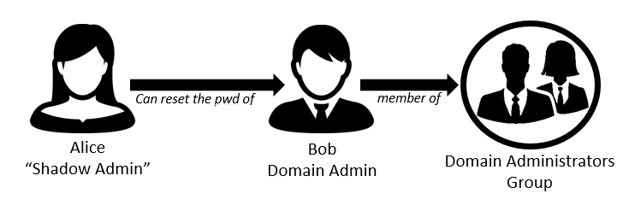

Alice n'est pas membre du groupe des administrateurs de domaine. Cependant, Alice a la possibilité de réinitialiser le mot de passe de Bob. Par conséquent, Alice peut réinitialiser le mot de passe de Bob, se connecter en tant que Bob et exécuter des tâches nécessitant des privilèges d'administrateur de domaine en son nom. Cela fait d'Alice un "Shadow Admin".

Figure 2 : Alice peut réinitialiser le mot de passe de Bob, ce qui fait d'elle un « Shadow Admin »

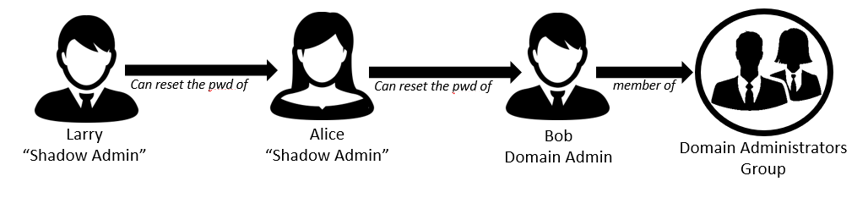

Maintenant, disons que Larry peut réinitialiser le mot de passe d'Alice. Cela signifie que Larry peut réinitialiser le mot de passe d'Alice, se connecter en tant qu'Alice, modifier le mot de passe de Bob, puis se connecter en tant que Bob et exécuter des tâches nécessitant des privilèges d'administrateur de domaine. Cela fait de Larry un administrateur fantôme de niveau 2.

Figure 3 : Larry peut réinitialiser le mot de passe d'Alice, ce qui en fait également un "administrateur fantôme"

Et ça ne s'arrête pas avec Larry. Qui peut réinitialiser le mot de passe de Larry ?

Le processus se poursuit et une organisation peut potentiellement avoir de nombreux administrateurs fantômes.

3 raisons pour lesquelles les administrateurs fantômes sont créés

Il existe plusieurs raisons pour lesquelles les administrateurs fantômes existent dans nos réseaux :

- Erreur humaine ou mauvaise gestion des droits des utilisateurs : Les administrateurs fantômes peuvent être créés par des administrateurs inexpérimentés par erreur ou parce qu'ils n'ont pas entièrement compris les implications des attributions directes de privilèges. Bien qu'il n'y ait aucune intention malveillante derrière ces comptes d'administrateurs fantômes, ils peuvent toujours présenter un risque pour l'environnement en permettant aux utilisateurs un accès non autorisé à des actifs sensibles.

- Créé pour un usage temporaire mais jamais supprimé : Bien que cela soit considéré comme une mauvaise pratique, dans certains cas, les administrateurs informatiques peuvent accorder aux comptes des privilèges temporaires qui transforment les utilisateurs en administrateurs fantômes, avec l'intention de supprimer ces privilèges ultérieurement. Bien que cela puisse résoudre des problèmes immédiats, ces privilèges sont souvent laissés en place, laissant ces comptes avec des privilèges administratifs non supervisés.

- Les adversaires peuvent créer des administrateurs fantômes pour cacher des activités et rester furtif : Une fois les privilèges d'administrateur obtenus, les attaquants peuvent créer un compte d'administrateur fantôme pour permettre la persistance et dissimuler leurs activités. Ces comptes d'administrateur fantômes peuvent ensuite être utilisés pour masquer les activités malveillantes pendant que l'attaquant reste furtif.

Quelle que soit la raison de leur création, les administrateurs fantômes présentent un risque pour l'organisation car ils permettent à des personnes non autorisées d'effectuer des activités qu'ils ne devraient pas effectuer. Si un adversaire prend le contrôle d'un compte administrateur fantôme, il peut être utilisé comme vecteur d'attaque.

Le fait que ces comptes ne soient pas surveillés ou supervisés signifie non seulement que vous ne savez pas que vous devez restreindre leur accès (vous ne pouvez pas résoudre les problèmes dont vous n'êtes pas au courant), mais cela signifie également que l'accès non autorisé et les modifications peuvent aller non détecté. Dans certains cas, ces accès ou modifications non autorisés peuvent être détectés trop tard, après la fuite de données sensibles ou la compromission de systèmes critiques.

Comment puis-je déterminer qui sont mes administrateurs Shadow ?

L'identification des administrateurs fantômes est un problème difficile et complexe. Vous devez d'abord déterminer qui sont vos administrateurs, c'est-à-dire tous les utilisateurs qui appartiennent aux groupes AD qui leur fournissent des privilèges administratifs. Certains groupes AD sont évidents, comme le groupe Domain Admin. Mais certains groupes sont moins évidents. Nous avons vu que dans de nombreuses organisations, différents groupes administratifs sont créés pour prendre en charge différents objectifs commerciaux. Dans certains cas, vous pouvez même trouver des groupes imbriqués. Il est important de cartographier tous les membres de ces groupes. Lorsque nous cartographions les appartenances aux groupes, nous devons prendre en considération non seulement les identités des utilisateurs qui s'affichent dans la liste des membres, mais également les configurations d'ID de groupe principal de tout utilisateur.

Comprendre les membres de nos groupes administratifs dans AD est une première étape importante, mais ce n'est pas suffisant pour tous les identifier. comptes privilégiés dans le domaine. C’est parce qu’ils n’incluent pas les administrateurs fantômes. Pour détecter les administrateurs fantômes, vous devez analyser les autorisations ACL accordées à chaque compte.

Vous pensez pouvoir analyser les ACL ? Détrompez-vous

Comme expliqué précédemment, pour détecter les administrateurs fantômes, vous devez analyser l'autorisation ACL de chaque compte dans AD, pour comprendre si le compte a des privilèges sur des groupes administratifs ou des comptes d'administrateur individuels. Ceci, en soi, est une tâche très difficile, voire impossible, pour tout être humain.

Si vous êtes en mesure d'effectuer cette analyse, elle vous fournira le premier niveau d'administrateurs fantômes.

Mais ce n'est pas assez. Vous devez maintenant analyser à nouveau toutes les ACL pour comprendre qui a des privilèges pour changer ces administrateurs fantômes de premier niveau. Et puis encore, et encore, et encore - ce processus doit se poursuivre jusqu'à ce que tous les niveaux de vos administrateurs fantômes soient détectés.

Et si vous trouviez un groupe d'administrateurs fantômes ? Cela complique encore plus les choses.

L'essentiel est que cette analyse importante ne peut pas être effectuée manuellement.

Silverfort: La meilleure solution MFA

Silverfort requêtes périodiques Active Directory pour obtenir les différentes ACL de tous les objets du domaine. Il identifie automatiquement les groupes d'administrateurs communs. Il analyse ensuite les ACL à la recherche d'utilisateurs et de groupes d'administrateurs fantômes disposant de privilèges équivalents aux membres de ces groupes d'administrateurs - des privilèges qui en font effectivement des comptes/groupes d'administrateurs fantômes. Il continue d'analyser les ACL pour déterminer autant de fois que nécessaire pour identifier tous les niveaux de comptes et de groupes d'administrateurs fantômes, en s'assurant que vous avez une visibilité complète sur ces comptes potentiellement dangereux.

Cette liste complète doit ensuite être examinée par les administrateurs AD pour déterminer si les privilèges ou ces comptes et groupes d'administrateurs fantômes sont légitimes ou non, et s'ils doivent être restreints ou supervisés.

Par ailleurs, Silverfort surveille et analyse en permanence toutes les demandes d'accès à travers le domaine. Il considère les administrateurs fantômes comme des comptes à haut risque. Silverfort identifie automatiquement, en temps réel, les activités sensibles, comme une tentative de réinitialisation d'un mot de passe d'utilisateur, et soit alerte dessus, soit demande à l'utilisateur de valider son identité avec MFA avant d'autoriser la réinitialisation du mot de passe. Cela peut empêcher les modifications non autorisées des comptes d'utilisateurs ainsi que tout accès non autorisé aux actifs sensibles du réseau.

Si vous souhaitez en savoir plus à ce sujet - contactez-nous pour planifier une démo