Le tiering Active Directory (AD) n'est pas nouveau pour les organisations qui ont besoin d'environnements informatiques plus sécurisés, comme ceux des secteurs de la défense et des infrastructures critiques. Bien qu'il s'agisse d'une approche étonnamment sous-utilisée pour protéger les actifs et les comptes les plus précieux d'une organisation, elle commence à trouver son chemin dans un plus grand nombre d'entreprises comme méthode efficace pour arrêter les déplacements verticaux et élévations de privilèges impliqués dans les attaques.

Les projets de tiering AD vont souvent de pair avec la mise en œuvre du principe du moindre privilège pour arrêter les mouvements latéraux au sein d’un tier. De plus, ils s'accompagnent souvent de la mise en œuvre d'outils de visibilité pour fournir des informations sur les comptes privilégiés et les anciens protocoles d'authentification , qui sont tous deux essentiels à la réussite d'un projet de sécurisation de l'AD.

Dans ce blog, nous explorerons les défis de visibilité associés à Active Directory (AD) et discuter de la façon dont Silverfort les capacités de visibilité aident les organisations à surmonter ces défis, rendant le tiering AD plus simple et plus efficace.

Défis courants de visibilité du tiering AD

Les organisations démarrent généralement un projet de tiering AD en verrouillant l'accès des comptes humains au tier 0, qui comprend aux contrôleurs de domaine, l'infrastructure à clé publique (PKI), Entra Connect / AD FS. Pour ce faire, ils utilisent des postes dédiés d'administration et des restrictions de connexion avec des politiques de groupe et/ou des silos de politiques d'authentification.

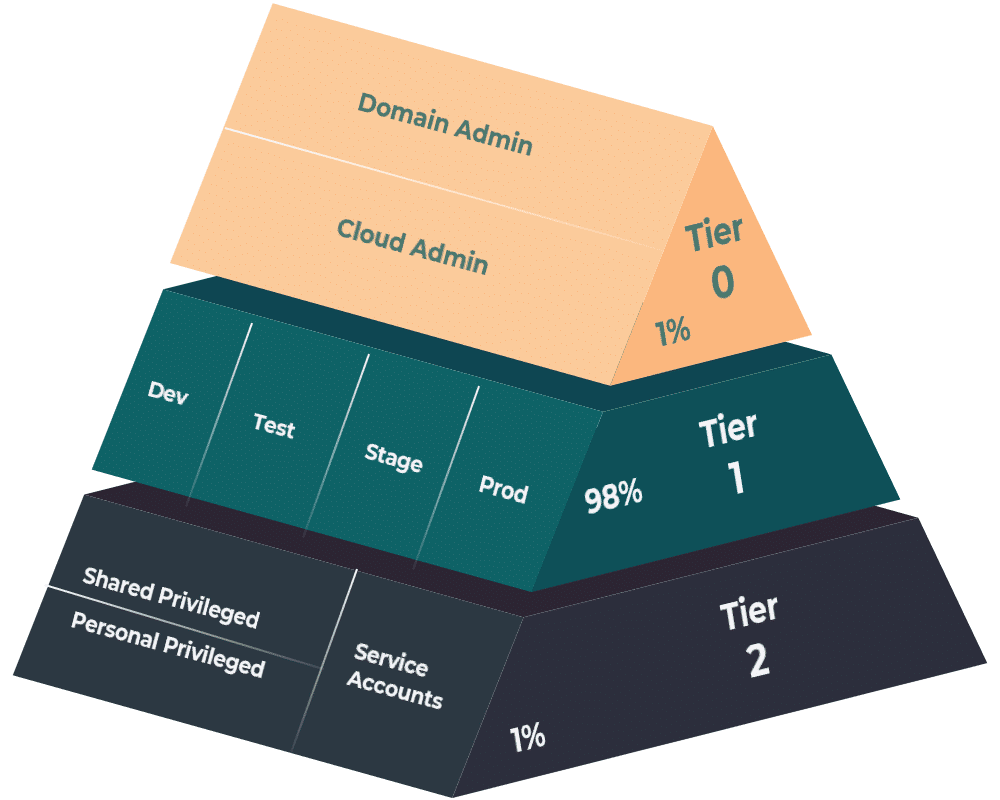

Cependant, les organisations ont souvent du mal à étendre cette approche au-delà du tier 0, laissant le tier 1 – où résident généralement 98 % des comptes d’administrateur et de service privilégiés (voir Figure 1) – sans couverture complète.

Voici les principaux défis auxquels la plupart des organisations sont confrontées avec le tiering AD :

Visibilité limitée des comptes de service privilégiés

Une grande partie des comptes de service sont utilisés depuis longtemps et sont souvent surprivilégiés. De plus, leurs identifiants peuvent être stockées en clair dans le système de fichiers local, et il peut être très difficile de comprendre exactement où et quand ils sont utilisés.

Visibilité insuffisante du mappage des comptes

Il est essentiel de considérer les ressources auxquelles chaque utilisateur privilégié accède lors de la conception d'un modèle d'accès basé sur le moindre privilège. Cette cartographie des accès doit ensuite être validée et nettoyée avant de mettre en œuvre des règles d'accès.

Manque de visibilité sur l'utilisation des protocoles existants

Idéalement, tout utilisateur privilégiédoit être membre du groupe « Utilisateurs protégés », qui désactive la mise en cache des mots de passe et les protocoles hérités. Avant d'activer cette appartenance à un groupe, il est nécessaire d'obtenir une visibilité complète sur l'utilisation des protocoles d'authentification existants par ces utilisateurs privilégiés afin de mesurer l'impact potentiel et de mettre en œuvre des mesures correctives.

Pour les raisons ci-dessus, les organisations qui ont commencé leur parcours vers le modèle AD Tiering parviennent généralement à sécuriser le niveau 0 pour leur administrateur. des comptes d'utilisateurs ou administrateurs mais restez bloqué en essayant de l'étendre au niveau 1.

Comment Silverfort Aide au tiering AD

Silverfort peut améliorer le tiering AD en offrant une visibilité et un contrôle étendu sur l’accès des utilisateurs dans toute l’organisation. La solution surveille en permanence les authentifications, en attribuant des indicateurs de risque et des scores aux utilisateurs et aux machines en fonction de leur comportement. Ce processus permet d'identifier et de gérer l'accès aux actifs à haut risque, ce qui est crucial pour le tiering AD. En plus, l'intégration de Silverfort Entra IDfournit des informations supplémentaires sur le comportement et les risques des utilisateurs, soutenant la mise en œuvre d’une stratégie efficace de tiering AD.

Visibilité complète dans l’environnement AD

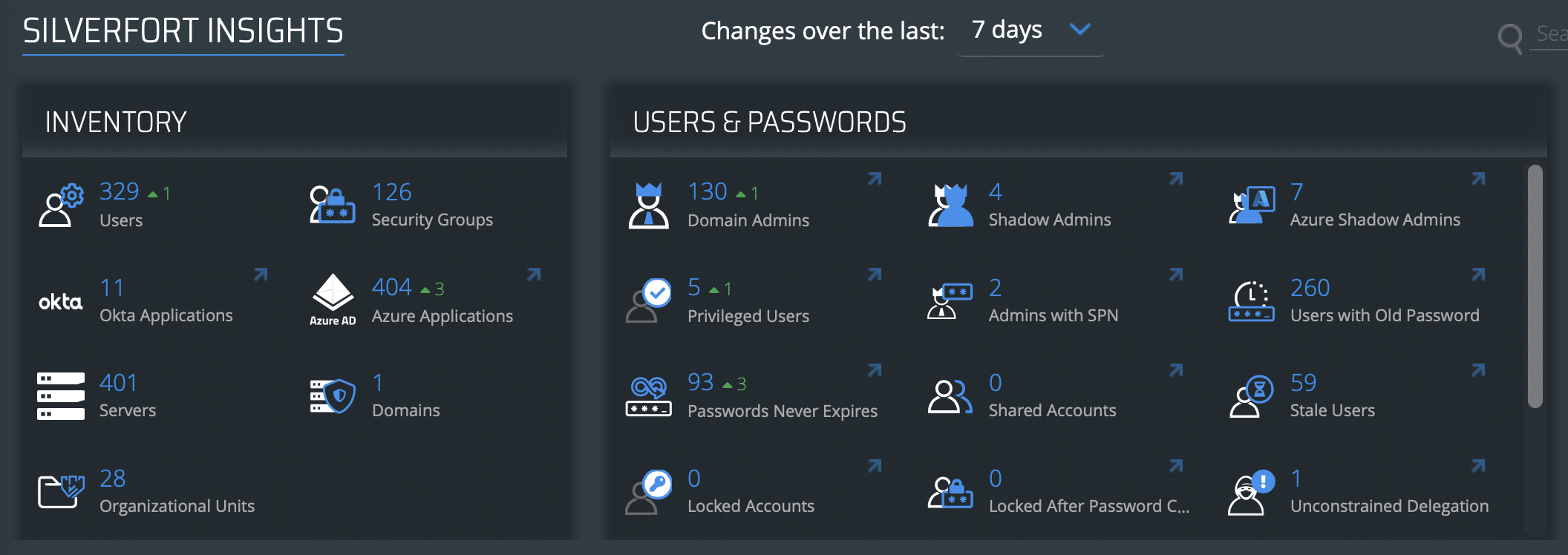

Une fois déployé, Silverfort obtiendra une visibilité en temps réel sur les authentifications basées sur le domaine et collectera les métadonnées pour chaque authentification.

Silverfort offre également la possibilité d'analyser les surfaces d'attaque et les erreurs de configuration et fournit d'autres mesures pertinentes pour la sécurité et la santé de votre Active Directory déploiement. La plupart de ces mesures sont présentées sous forme de KPI dans des tableaux de bord, d'alertes en direct sur lesquelles il est possible d'agir ou de rapports de haut niveau qui peuvent être utilisés pour fournir à la direction un aperçu de Active Directory risque.

Voici quelques exemples de fonctionnalités pertinentes pour la visibilité sur AD Tiering :

Détection des comptes privilégiés

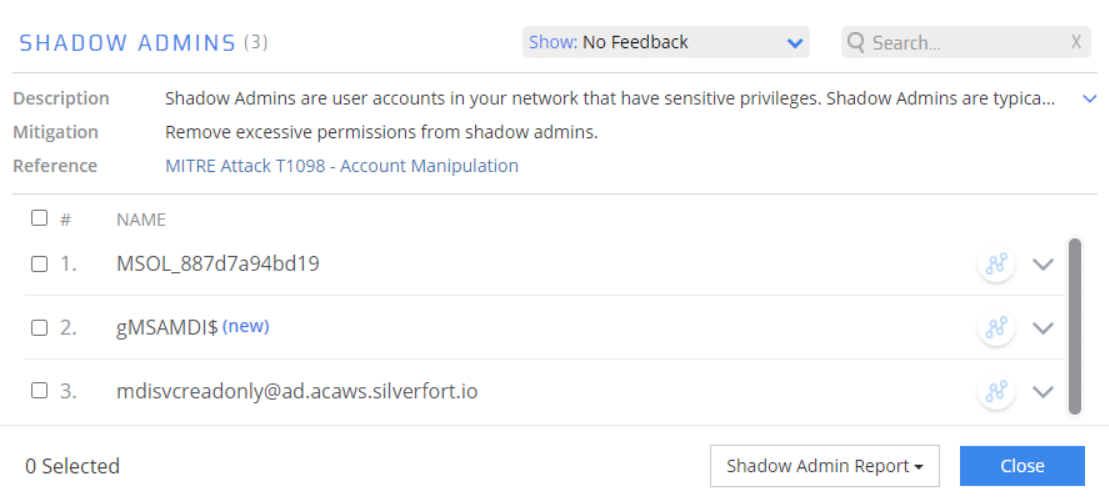

Pour détecter/surveiller le périmètre utilisateur pour le niveau 0, Silverfort peut rapidement fournir un inventaire de tous les comptes pertinents à l'aide de nos indicateurs de risque « Administrateurs de domaine », « Utilisateurs privilégiés » et « Administrateurs Shadow ».

En cliquant sur l'un des KPI pertinents, vous obtiendrez une liste détaillée des comptes signalés, comprenant une brève description du risque, comment l'atténuer et un lien vers l'article correspondant dans le Mitre Cadre ATT&CK.

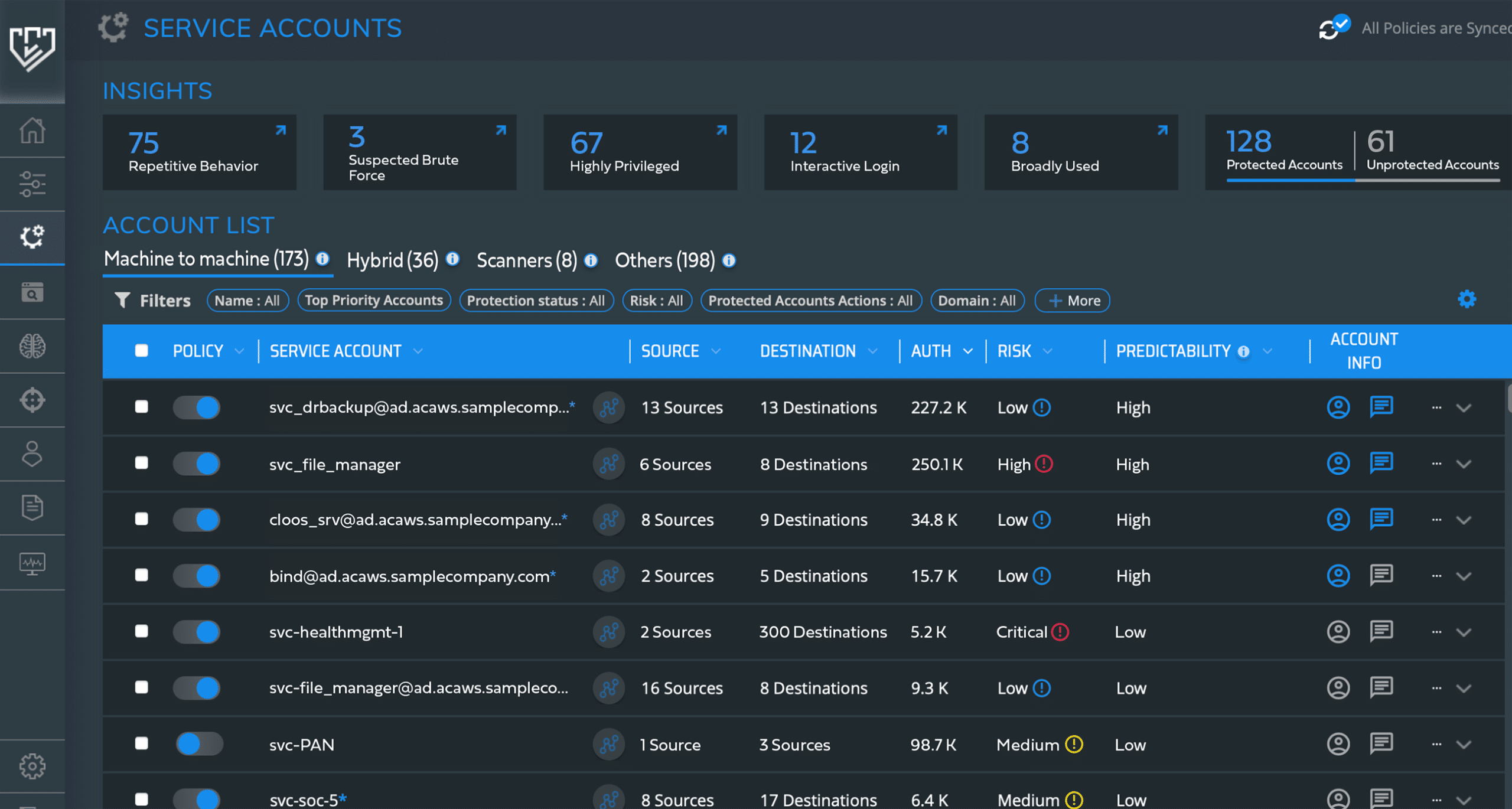

Détection des comptes de service

Visibilité sur l'utilisation de Active Directory les comptes de service font souvent défaut. Silverfort permet d'obtenir très facilement et rapidement un aperçu de l'utilisation de tous les comptes de service, ainsi que des KPI pertinents tels que les comptes de service privilégiés, la connexion interactive (double usage) et le niveau de risque basé sur le surface d'attaque et toute attaque ou comportement inhabituel observé.

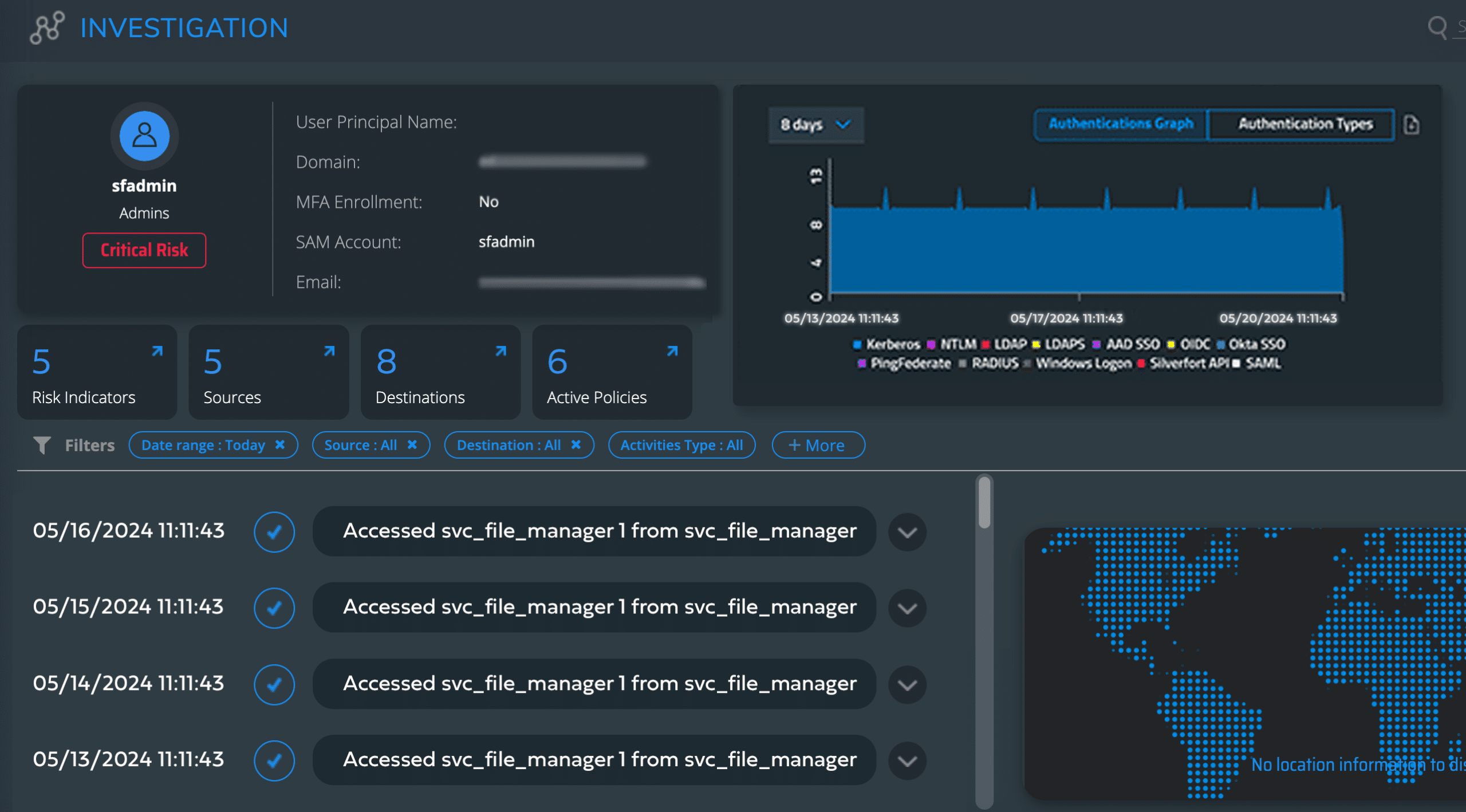

Enquêter sur les activités du compte de service

Pour chaque compte Active Directory, la page d'enquête de fournit des KPI détaillés fournissant des informations sur l'utilisation du compte (Sources), ainsi que toutes les destinations auxquelles il a accédé (Cibles). Ces informations sont essentielles pour définir le périmètre de mise en œuvre moindre privilègeen utilisant des politiques.

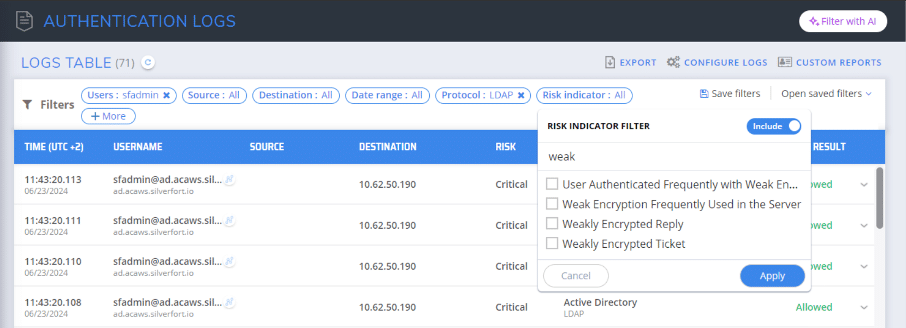

Journal d'authentification avancées

Le journal d'authentification filtre les authentifications utilisant des protocoles faibles, permettant d'identifier rapidement les accès qui ne doivent pas être utilisées par les utilisateurs privilégiés. Grâce à ces informations, les applications utilisant ces protocoles obsolètes peuvent être éliminées ou réduites au strict minimum. Comptes privilégiés peut également être ajouté au groupe « Utilisateurs protégés » dans Active Directory, avec une bonne visibilité sur l’impact possible de cette action.

Sécurité des identités et gestion de la posture

Le tableau de bord de détection des menaces dans Silverfort donne un aperçu de Active Directory gestion de la surface d'attaque, en utilisant des KPI pour les erreurs de configuration courantes et d'autres mesures à prendre pour réduire la surface d'attaque. Les problèmes fréquemment détectés doivent être résolus, en particulier lorsqu'ils concernent des comptes ou des ressources privilégiés de niveau 0 ou de niveau 1.

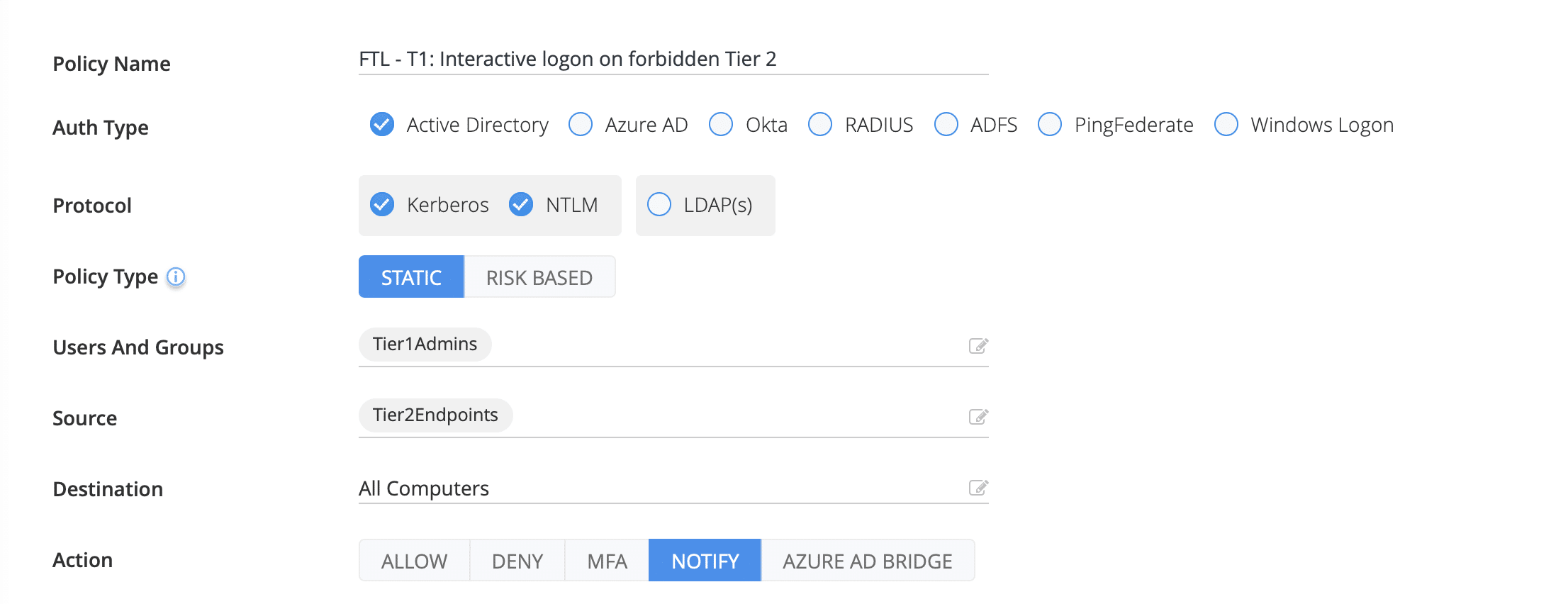

Politiques d'accès aux notifications

Une fois que les niveaux d'actifs et de comptes ont été établis et organisés à l'aide d'unités d'organisation ou de groupes AD dédiés, il est facile de créer des politiques d'authentification pour recevoir des alertes en temps réel en cas d'utilisation inappropriée des comptes à travers les niveaux et des rapports quotidiens sur leur occurrence.

La visibilité en temps réel est essentielle pour une gestion efficace du tiering AD

L'innovation autour de la visibilité des authentifications Active Directory permet une approche simple mais très efficace pour accélérer le déploiement du tiering Active Directory. Avec relativement peu d'efforts de déploiement et de configuration, les organisations peuvent obtenir des informations sur l'utilisation des comptes, la surface d'attaque et la conformité aux politiques de tiering, ainsi que sur les risques liés aux comptes utilisateur/service et aux ordinateurs/ressources.

Même s'il n'existe pas de solution magique pour déployer la hiérarchisation dans tous Active Directory actifs dans une organisation, Silverfort rend la tâche beaucoup plus facile. Lire notre prochain blog dans la série AD tiering, où nous soulignons les défis de protection spécifiques associés à la hiérarchisation AD et comment SilverfortLes capacités d'application de peuvent relever efficacement ces défis et renforcer votre environnement AD.