Pay2Key APT Kampanyası – Kimlik Korumasına Neden Her Zamankinden Daha Fazla İhtiyaç Duyuldu?

Pay2Key saldırıları, son birkaç aydır çeşitli fidye yazılımı, gasp ve veri hırsızlığı saldırılarıyla önde gelen işletmeleri hedef aldı. Bu saldırılar, hücum tarafında göze çarpan herhangi bir yenilik içermiyordu. Bununla birlikte, tehdit aktörlerinin yalnızca İlk Erişim aşaması için değil, aynı zamanda kimlik bilgileri ele geçirilmiş modern işletmeleri giderek daha fazla hedef aldığı gerçeğine ilişkin fikir veriyorlar. yanal hareket. Günümüzün saldırılarında güvenliği ihlal edilmiş kimlik bilgilerinin oynadığı önemli rol, güvenlik ekipleri için kritik bir zorluk oluşturuyor. Bu makale iki örnek Pay2Key saldırısını analiz ediyor, kurumsal güvenlik karar vericileri için eyleme dönüştürülebilir üç içgörü sunuyor ve nasıl yapılacağını açıklıyor. SilverfortBirleşik Kimlik koruması platformu, kullanıcı kimliklerinin birincil saldırı yüzeyi haline geldiği bu yeni gerçeği ele alabilir.

Içindekiler

Pay2Key Saldırısı – Örnek 1: RDP ve Otomatik Fidye Yazılımı Yayılımı

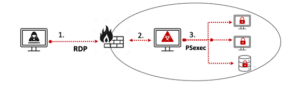

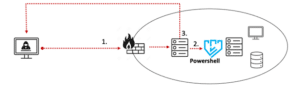

Bu saldırı 8 Kasım 2020'de tarafından ifşa edildi. Check Point . Saldırganlar toplu infaz girişiminde bulundu fidye kampanya. Bunu başarmak için, genellikle ilk erişim elde etmek için kullanılan geleneksel silahlı e-posta vektörünü daha etkili bir tekniğe dönüştürdüler: güvenliği ihlal edilmiş RDP kimlik bilgilerini kullanan uzak bağlantı. Hedeflenen ortamdaki bir makineyle bağlantı kurduktan sonra, bu makineyi fidye yazılımı yükünü ağdaki diğer makinelere iletmek için bir pivot proxy olarak yapılandırdılar. bu kullanılarak gerçek yayılım yapılmıştır. PSexec otomasyon fidye yazılımının bir saat içinde tüm ağa yayıldı.

-

- İlk Erişim üzerinden güvenliği ihlal edilmiş RDP kimlik bilgileri

- Güvenliği ihlal edilmiş makinenin C2C sunucusu olarak yapılandırılması yoluyla kalıcılık

- Yanal Hareket üzerinden psexec

Diyagram 1: Pay2Key Saldırısı Örneği #1

Pay2Key Saldırısı Örneği #2: Tedarik Zinciri RDP ve Manuel Yatay Hareket

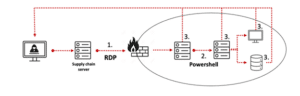

Aralık 2020'nin başında farklı bir saldırı gerçekleşti ve İlk Erişimi elde etmek için benzer bir taktik kullandı: önceki örnekte olduğu gibi, tehlikeye atılmış RDP kimlik bilgileri kullanıldı 3. taraf bir yüklenicinin sunucusuna erişin hedef ortama bağlanabilir. Oradan, saldırı bir takip etti standart Yanal Hareket süreç, saldırganlar ilerledikçe ek kimlik bilgilerinden ödün vererek ve bunları kullanarak Powershell ile diğer üretim sunucularında oturum açın. Sonunda, saldırganlar önemli miktarda hassas veriyi sızdırmayı başardılar ve verileri halka sızdırmakla tehdit ederken kurbanlarını gasp etmek için kullandılar.

- İlk Erişim ile tedarik zinciri sunucusu aracılığıyla güvenliği ihlal edilmiş RDP kimlik bilgileri

- Yanal Hareket üzerinden Pkabuklu betikler

- Sebat ve Veri dumping güvenliği ihlal edilmiş her sunucuda arka kapı aracılığıyla

Diyagram 2: Pay2Key Saldırısı Örneği #2

Security Insight 1 – Ele Geçirilmiş Kimlik Bilgileri Artık İlk Erişim Aşamasında Kapsamlı Bir Şekilde Kullanılıyor

Varsayılan olarak, saldırının 'İlk Erişim' aşamasının hemen ilişkilendirmesi, kötü amaçlı yazılımların ve açıklardan yararlanmanın kullanılmasıdır. Çoğu durumda bu hala doğru olsa da, Ele Geçirilmiş Kimlik Bilgileri'nin bu süreçte giderek daha büyük bir rol üstlendiğini not etmek önemlidir. Verizon'un 2020 DBIR'si güvenliği ihlal edilmiş kimlik bilgilerinin kullanılmasının, bilgisayar korsanlarının tercih ettiği bulaşma vektörü olarak istismarları ve arka kapı kötü amaçlı yazılımları geride bıraktığını belirtiyor:

'...Kötü amaçlı yazılımlar, son beş yılda ihlallerin yüzdesi olarak tutarlı ve istikrarlı bir düşüş yaşadı. Bu neden? Kabarık saç ve genel nezaket gibi kötü amaçlı yazılımların modası mı geçti? Hayır, bilgisayar korsanlığı ve sosyal ihlaller gibi diğer saldırı türlerinin kimlik bilgilerinin çalınmasından fayda sağladığını düşünüyoruz…'

Security Insight 2 – Yatay Hareket, Ele Geçirilmiş Bir Kimlik Bilgileri Sorunudur

Kötü amaçlı yazılım yazarları, tespit edilmekten kaçınmak için saldırı vektörlerinin meşru davranış olarak görünmesini sağlamak için yoğun çaba harcıyor. Ne yazık ki savunan taraf için, Yanal Hareket aşamasında buna gerek yok. Bir saldırgan başarıyla güvenliği ihlal ettikten sonra kullanıcı hesabı kimlik bilgileri, kötü amaçlı oturum açma %100 meşru görünüyor ve onlara ek makinelere doğrudan erişim sağlıyor. Bir açıdan fidye koruması stratejisi, Yanal Harekete karşı koruma anahtarının güvenli kimlik doğrulama alanında bulunması gerektiği anlamına gelir - yani, MFA ve Koşullu Erişim politikaları - güvenliği ihlal edilmiş kimlik bilgilerinin kullanımına karşı etkili olduğu kanıtlanmış araçlar. Ancak bu araçlar, günümüzde işletmelerin güvenlik ekiplerinin yaygın uygulaması değildir.

Security Insight 3 – Ele Geçirilmiş Kimlik Bilgileri Yeni Kimlik Saldırı Yüzeyidir

Yeni kurumsal BT ortamı, hibrit şirket içi ve bulut ağları içeriyor ve kurumsal kaynaklara büyük uzaktan erişimi desteklemesi gerekiyor (Covid19 nedeniyle büyüyen bir ihtiyaç). Kullanıcı hesabı kimlikleri bu ortamdaki kaynaklara erişimde önemli bir rol oynar. Bu, ister şirket içi bir dosya sunucusuna ait kimlik bilgileri, ister uzaktan erişim VPN'inin SaaS uygulamasına ait kimlik bilgileri olsun, kullanıcı hesabı kimlik bilgilerinizi durmaksızın takip eden saldırganların gözünden kaçmadı. Kimliklerin kritik bir konu haline geldiğini kabul etmenin zamanı geldi saldırı yüzeyi ve Kimlik Korumasına her zamankinden daha fazla ihtiyaç duyulduğunu.

Silverfort Birleşik Kimlik Koruma Platformu

Silverfort ilk Birleşik Kimlik Koruması kimlik tabanlı saldırıları engellemek için kurumsal ağlar ve bulut ortamları genelinde güvenlik kontrollerini birleştiren. Yenilikçi aracısız ve proxy'siz bir teknoloji kullanma Silverfort şirket içi veya buluttaki herhangi bir kaynağa her kullanıcı hesabının her kimlik doğrulamasında sürekli izleme, risk analizi ve uyarlanabilir erişim politikası uygular Pay2Key saldırıları bağlamında, RDP'yi ve PSexec ve Powershell gibi Windows yönetici araçlarını hedef aldılar. uygulamak mümkün olsaydı Powershell'de MFA ve bu diğer erişim yöntemleri, saldırılar tamamen başarısız olurdu. Öyleyse tahmin et? – artık mümkün.

Silverfort Pay2Key Saldırılarına Karşı

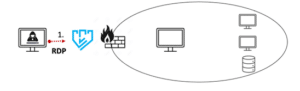

Özetlemek gerekirse, bu saldırının 'İlk Erişim' aşaması, güvenliği ihlal edilmiş RDP kimlik bilgilerinin kullanılmasıyla başladı. Silverfort zorlar RDP için MFA Bu nedenle, saldırganlar 2. faktörle kimlik doğrulaması yapamayacakları için, bu, saldırının İlk Erişim aşamasını bloke edecek ve saldırganlar çevreyi asla geçemeyecekti.

- İlk Erişim üzerinden güvenliği ihlal edilmiş RDP kimlik bilgileri is Silverfor MFA tarafından engellendi RDP bağlantılarıyla ilgili politika

Şema 3: Pay2Key Saldırısı Örneği #1 İlk Erişim Koruması

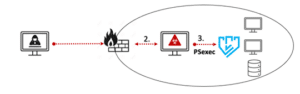

Saldırganların başka bir İlk Erişim tekniğiyle başarılı olacak kadar ısrarcı ve becerikli olması durumunda, ek savunmalar uygulamak her zaman önemlidir.

Bu durumda, Silverfort PSexec uzaktan kimlik doğrulamalarında MFA'yı zorunlu kılarak (otomatik fidye yazılımı yayılımının dayandığı) Yanal Hareketin bir sonraki aşamasını engellerdi:

- İlk Erişim kuruldu

- Güvenliği ihlal edilmiş makinenin C2C sunucusu olarak yapılandırılması yoluyla kalıcılık

- Yanal Hareket üzerinden Psexec tarafından engellendi Silverfort PSexec'te MFA politikası

Diyagram 4: Pay2Key Saldırısı Örneği #1 Yanal Hareket Koruması

Benzer bir şekilde, Silverfort Pay2Key saldırı örneği #2'nin hem İlk Erişim hem de Yanal Hareket aşamalarını engelleyebilirdi. RDP kısmı aynıdır, bu yüzden saldırganın ortamdaki bir makinede bir şekilde ayak izi oluşturmayı başardığını düşündüğümüz kısma geçelim. Yanal Hareket bölümünde odaklanmaya değer bazı yönler vardır:

- İlk Erişim kurulmuş

- Yanal Hareket üzerinden Pkabuklu betikler tarafından engellendi Silverfort Powershell Remoting ile ilgili MFA politikası

- Sebat ve Veri dumping arka kapı aracılığıyla – yalnızca başlangıçta erişilen sunucuda

Diyagram 5: Pay2Key Saldırısı Örneği #2 Yanal Hareket Koruması

Bu durumda Silverfort uzak Powershell bağlantılarında MFA uygulayarak Yanal Hareketi önler, yalnızca meşru ve geçerli kullanıcıların onu yürütmesini sağlar ve saldırıyı başlangıçta tehlikeye atılan tek makineyle sınırlandırır.

Son Düşüncelerimiz

Bu makalenin başında belirttiğimiz gibi, Pay2Key saldırıları hiçbir şekilde benzersiz değildir. Ancak, dünya çapındaki güvenlik ekiplerinin dikkatini çekmesi gereken şey tam olarak benzersizliğin olmamasıdır - benzersiz saldırılar yerine yaygın saldırılar, ortamınızı hedef alma olasılığı yüksek olan saldırılardır ve bunlara karşı korunmak zorunludur. Günümüz işletmesinde Kimlikler, krallığın taç mücevherlerinin anahtarlarıdır. Silverfort Unified Identity Protection platformu, kullanıcılarınızın kimliklerine gerçekten ihtiyaç duydukları korumayı sağlayan ilk platformdur.

Daha fazla bilgi edinin Silverfort okuyun