Çözme Active Directory RDP, PsExec ve PowerShell için MFA ile Koruma Boşluğu

Buluta geçiş ve dijital dönüşüm BT'yi sürekli olarak yeniden şekillendirirken, Active Directory (AD) hemen hemen her organizasyonun ortamında hala önemli bir bileşendir. Ortak varsayım, öngörülebilir bir gelecekte çoğu kuruluşun karma bir şirket içi/bulut ortamı sürdüreceği yönündedir. Bu, kritik bir güvenlik açığı oluşturur çünkü buluttan farklı olarak AD, aşağıdakiler gibi kimlik koruma denetimlerini yerel olarak desteklemez: MFA, hedeflenen kaynaklara erişmek için güvenliği ihlal edilmiş kimlik bilgilerini kullanan bir saldırıya endişe verici bir şekilde maruz kalmasına neden olur. Yerel oturum açmalar ve RDP bağlantıları için MFA mevcut olsa da, PsExec, PowerShell gibi anahtar erişim arabirimlerinde yoktur.ve tehdit aktörleri tarafından yaygın olarak kullanılan diğerleri yanal hareket ve fidye yazılımı saldırıları. SilverfortBirleşik Kimlik koruması için eksiksiz MFA koruması sağlayan ilk çözümdür. Active Directory ortamlar, güvenliği ihlal edilmiş kimlik bilgileri riskini ortadan kaldırır ve bulut düzeyinde kimlik koruması sunar ve Şirket içi ortamlar için MFA.

Içindekiler

Kısa Bir MFA Özeti – Nasıl Çalışır ve Ne Amaçla?

En basit haliyle kimlik doğrulama, bir kullanıcının kimlik bilgilerini sağlamasını ve kimlik bilgilerinin eşleşip eşleşmediğini kontrol eden ve sonuca göre istenen kaynağa erişime izin veren veya erişimi reddeden bir kimlik sağlayıcıyı içerir. MFA ek bir adım görevi görür içinde bu süreç – kimlik bilgileri kontrolünün olumlu sonucunun ardından, kullanıcının kimliğine ilişkin ek kanıt sunması gerekir. Bu şekilde, kimlik bilgileri tehlikeye girse bile erişim sağlamak için yeterli olmaz ve bu tür senaryoların potansiyel riskini önemli ölçüde azaltır.

Öyleyse, MFA ile ilgili Sorun Nedir? Active Directory?

MFA'yı Desteklemeyen Kimlik Doğrulama Protokolleri

Çekirdekten beri Active Directory kimlik doğrulama altyapısı, MFA var olmadan çok önce tasarlanmış ve oluşturulmuş olduğundan, daha önce tanımladığımız MFA adımını kimlik doğrulama sürecine eklemenin bir yolu yoktur. Bu, her şeyden önce aşağıdakiler gibi komut satırı tabanlı uzaktan erişim arabirimleri için geçerlidir: PsExec, PowerShell PSEnter Oturumu, WMI. Bu arayüzler, sistem yöneticilerinin ve yardım masası personelinin uzak makinelerdeki sorunları çözmesi için tercih edilen araçlardır ve aynı zamanda manuel veya otomatik yanal hareket yoluyla ağı tehlikeye atmak isteyen saldırganlar için de tercih edilir.

Aracılara ve Vekillere Güvenme = Kısmi Kapsam

RDP, MFA sürecinin kimlik doğrulama akışına yerleştirilmesini desteklediği için nispeten güvenli bir uzaktan kimlik doğrulama alternatifi olarak öne çıkıyor. Bununla birlikte, bu korumayı yerleştirmek için, korunan her sunucuya bir MFA aracısı yüklemeli veya her ağ segmentinin önüne bir proxy yerleştirmelidir. Aracılar hiçbir zaman makinelerin %100'üne konuşlandırılmadığından ve proxy'ler en temel topolojiyi aşan ağları hermetik olarak kapsamadığından, bu neredeyse her zaman kısmi kapsamayla sonuçlanır.

Silverfort için MFA Koruması Active Directory

The Silverfort Birleşik Kimlik Koruması platformu uçtan uca sunar MFA'ya Active Directory ortamlarda, geleneksel MFA uygulamasındaki boşlukların üstesinden gelir. Aracısız ve proxysiz teknolojiyi kullanmak, Silverfort her şeyi analiz eder Active Directory kimlik doğrulama isteği ve ihtiyaç varsa, istekte bulunan kullanıcıya MFA bildirimi gönderir. Yalnızca başarılı doğrulama sonrasında Silverfort öğretmek Active Directory kullanıcının istenen kaynağa erişmesine izin vermek için. Bu süreç, erişim yönteminden tamamen bağımsızdır ve Silverfort MFA korumasını aşağıdakiler arasında genişletmek için:

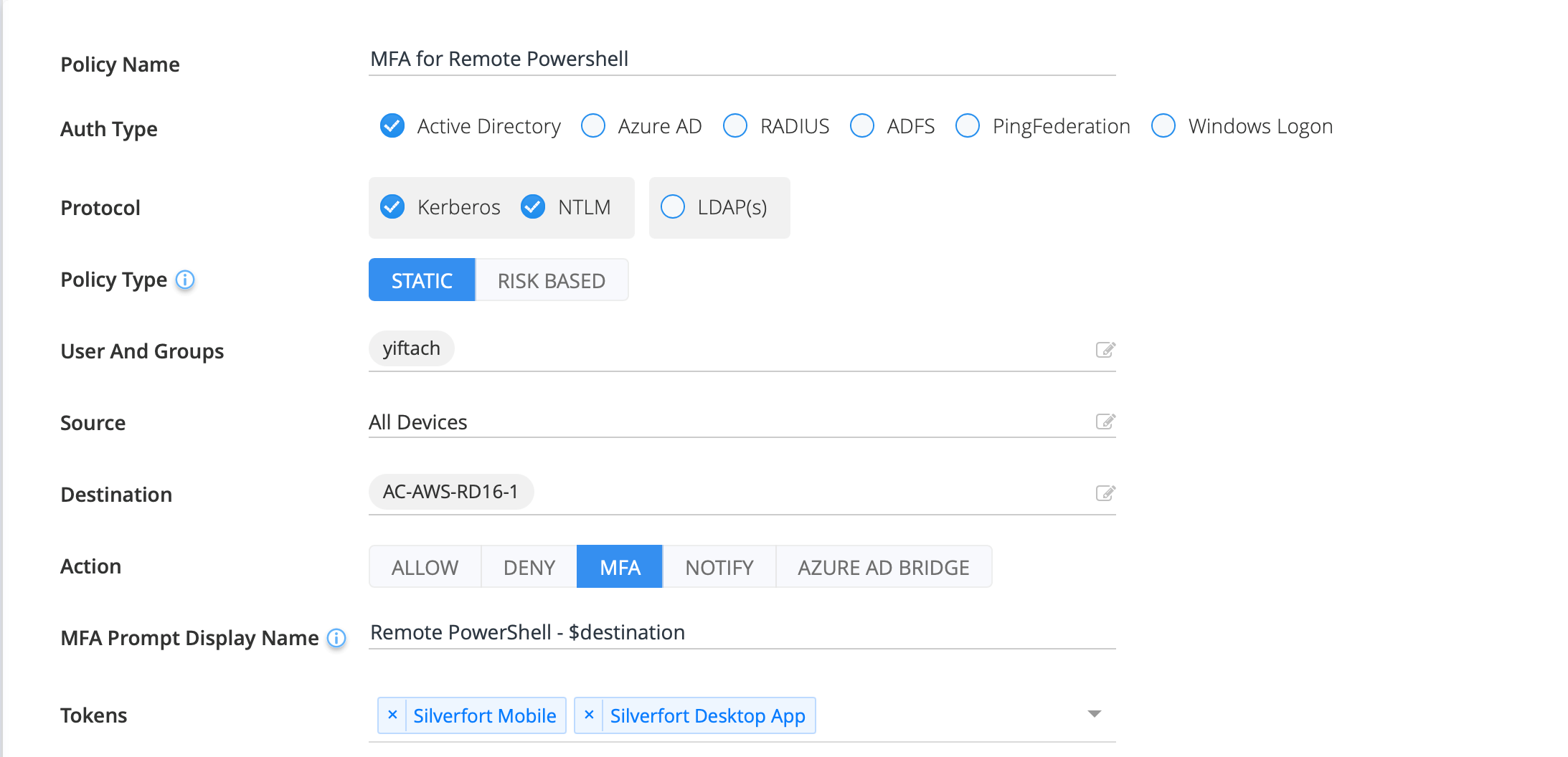

PowerShell için MFA

PowerShell, sistem yönetimi için giderek daha fazla tercih edilen bir araç haline geldi ve uzaktan erişim için çeşitli cmdlet'ler ve yardımcı programlar içeriyor. Ne yazık ki siber saldırılarda kullanımı doğru orantılı olarak arttı. Silverfort kullanıcılarının zorlamasını sağlar PowerShell'de MFA kurallara veya risk göstergelerinin otomatik keşfine dayalı bağlantılar.

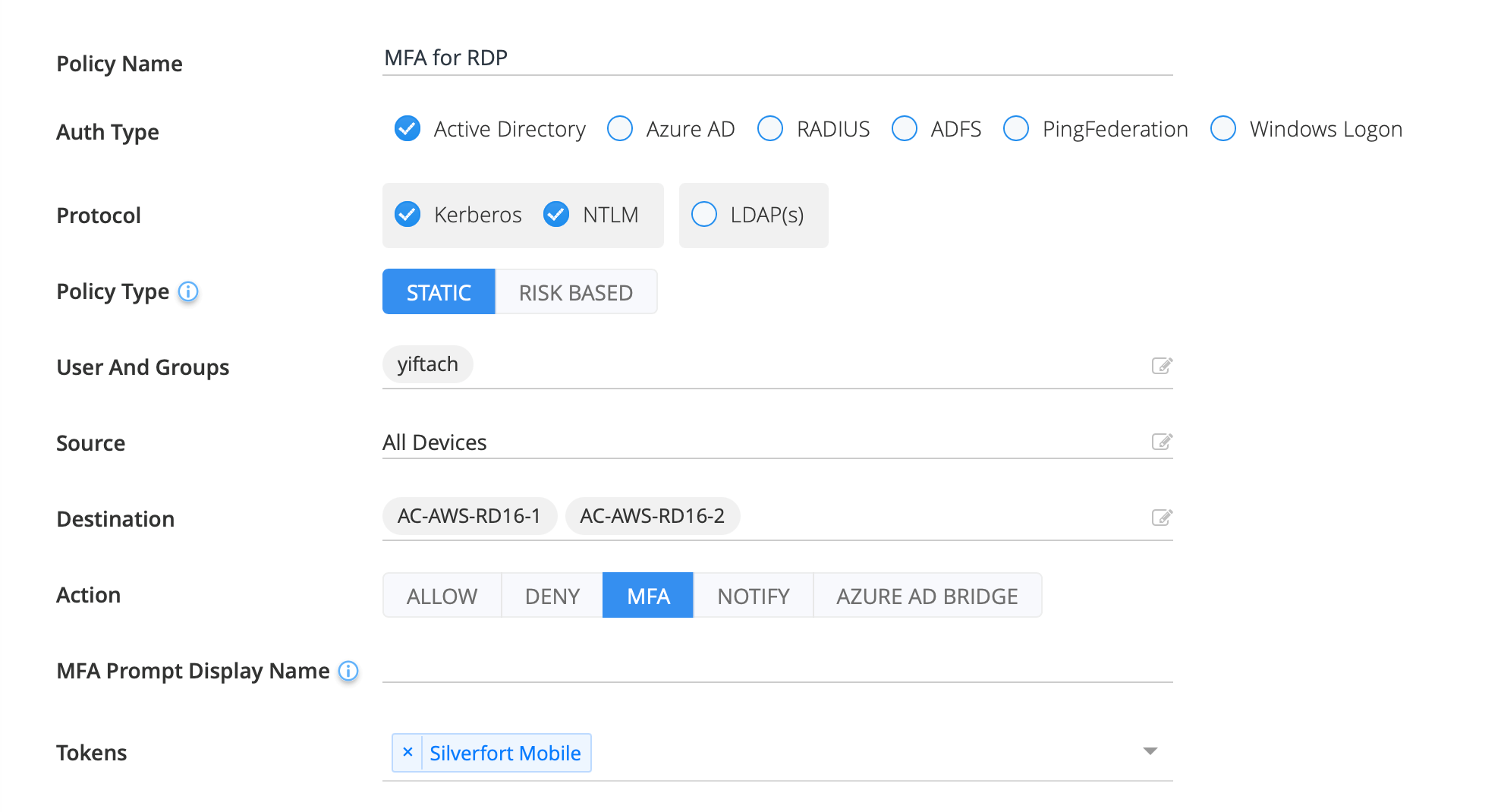

RDP için MFA

Akranlarının aksine, RDP komut satırı tabanlı değildir, ancak uzak makinelerin GUI'si ile doğrudan etkileşime olanak tanır. Bu, kullanımını, özellikle COVID uzaktan işgücü çağında, kuruluşların teknik olmayan üyelerinin büyük bir bölümünü kapsayacak şekilde genişletir. Geleneksel MFA, RDP'ye uygulanabilse de, daha önce açıkladığımız proxy'lerin ve aracıların sınırlamalarına tabidir ve bu da neredeyse her zaman, saldırganların yararlanabileceği bir boşluk bırakan kısmi kapsama alanıyla sonuçlanır.

Buna karşılık, Silverfort'ın aracısız ve proxy'siz teknolojisi sorunsuz bir şekilde uygular RDP'de MFA uçtan uca güvenlik sağlamak için ortamdaki bağlantılar.

Harika, Ama Can Silverfort MFA'yı Diğer Erişim Yöntemlerine Teslim Et Active Directory ortamlar?

Konsept basittir - eğer kaynak, Active Directory, Silverfort MFA'yı uygulayabilir. Kadar basit. Bu, erişim yöntemlerinden bağımsız olarak geçerlidir. PowerShell'e alan ayırdık, PsExec için MFA ve RDP, son derece yaygın olduklarından, ancak aynı koruma mantığı, üzerinden geçen mevcut veya gelecekteki herhangi bir kimlik doğrulama vektörü için eşit şekilde geçerlidir. Active Directory – WMI, veritabanı bağlantıları, şirket içi uygulama veya herhangi bir başkası.

MFA Korumasının Şunları Gerçekleştirmenin Zamanı Geldi: Active Directory olmazsa olmaz

Active Directory kalmak için burada. Siber saldırılar, aktif kimlik koruması için Active Directory Bu, pratikte, kullanıcı hesaplarınızın kimlik bilgilerinin tehlikeye girmesi durumunda oyunun sona erdiği anlamına gelir. İyi haber şu ki artık bunu kabul etmek zorunda değiliz – Silverfort yapar MFA için Active Directory erişilebilir, kapsamlı ve kurulumu kolay, kuruluşunuzu siber saldırılara karşı daha önce hiç olmadığı kadar dayanıklı hale getiriyor.

Hakkında daha fazla bilgi alın Silverfort: