Üretim Şirketleri İçin En Önemli 5 Kimlik Koruma Zorluğu

Üretimin en çok hedeflenen sektörlerden biri olduğu ve tehdit aktörlerinin üretim şirketlerine her gün veri hırsızlığı ve fidye yazılımı operasyonları başlattığı yaygın bir bilgidir. Daha az bilinen şey ise, kimlik tehditlerinin genel tehdit ortamındaki yükselişinin, bu sektöre özgü güvenlik zayıflıklarıyla çarpışması, üreticilerin maruz kaldığı riskleri ve bu saldırıların neden olabileceği potansiyel zararı artırmasıdır.

Bu gönderide, üretim ortamlarının karşılaştığı kimlik tehditlerine aşina olacağız, bunlara karşı korunmaya çalışırken karşılaştıkları ilk beş zorluğu tanıyacağız ve nasıl yapılacağını öğreneceğiz. Silverfort'S Birleşik Kimlik Koruması platformu kimlik ve güvenlik ekiplerinin bu zorlukları tam olarak ele almasına ve ortamlarını güvenli tutmasına yardımcı olabilir.

Içindekiler

İmalat Tehdit Manzarası

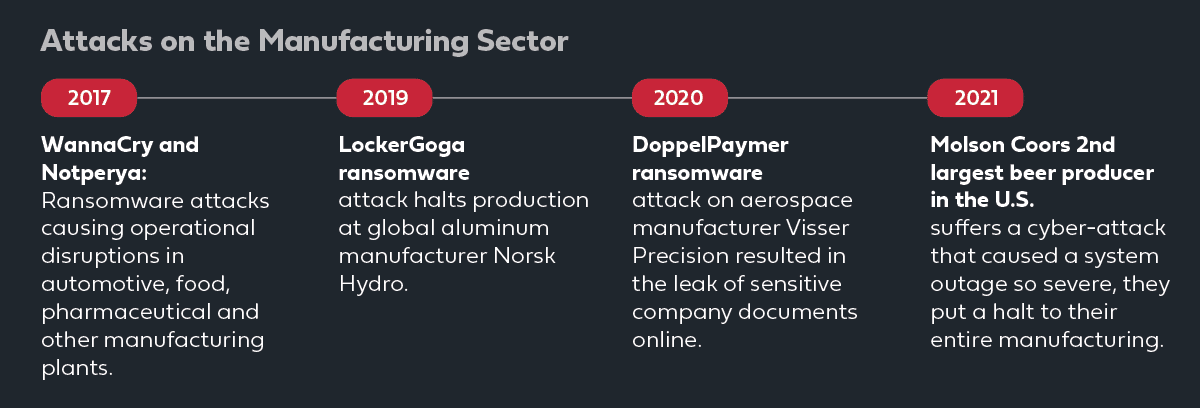

Hiçbir sektör gelen siber saldırı tehdidine karşı güvende değildir. Bu, özellikle başarılı bir çalışmanın potansiyel sonuçlarının dikkate alındığı imalat organizasyonları için geçerlidir. fidye Arıza süresine karşı toleransın düşük olması ve üretim süreçleri üzerindeki etkisi nedeniyle saldırı veya veri hırsızlığı ciddidir. IBM'in X-Force 2022 Tehdit İstihbarat Endeksi arıza sürelerine karşı düşük tolerans ve güncelliğini yitirmiş güvenlik kontrolleri nedeniyle üreticilerin en çok hedef alınan sektör olduğunu gösterdi. Ek olarak, bir Deloitte çalışması imalat firmalarının %40'ından fazlasının geçen yıl bir siber saldırı yaşadığını vurguladı.

Üreticilerin fiziksel operasyonları ve değerli verileri, zorlu fidye yazılımlarının genellikle başarılı olmasına neden olan, modern teknolojiyi ortamlarına yayma konusundaki isteksizlikleri nedeniyle tehdit aktörlerinin dikkatini çekti. Bu yeni yaklaşım, kuruluşların hibrit ortamlarındaki saldırıları algılamasını, önlemesini ve bunlara yanıt vermesini zorlaştırdı.

Ayrıca saldırganlar, kritik kimlik bilgilerine, verilerine ve sistemlerine erişim elde etmek için üreticilerin çalışanlarını giderek daha fazla hedef alıyor. Üretimde, çalışanların tehdit farkındalığı, düşmanların bir üreticinin ortamında yanal olarak hareket etmek için kapıyı hedef alıp açması için genellikle zayıf bir halka veya düşük asılı meyve olarak kabul edilir.

Üretimin bir Kimlik Koruma Zorluğu var

Üreticiler, korumasız üçüncü taraf cihazlara sahip iş ortaklarının yanı sıra ortamlarına giderek daha fazla giriş noktası ekliyor. Bu, üretim ortamlarının gelen etkilere daha fazla maruz kalmasına yol açar kimlik tabanlı saldırılar üretim kurumsal kaynaklarına erişim kazanmak için güvenliği ihlal edilmiş kimlik bilgilerini kullananlar.

Bir tehdit aktörü, güvenliği ihlal edilmiş kimlik bilgilerini kullanarak erişim elde ettikten sonra, eski uygulamalar ve sistemler gibi farklı kaynaklara tam erişim elde eder. Bu kötü niyetli erişimi, hassas IP'nin dışarı sızması veya operasyonları kapatma tehdidi altında gasp takip eder.

Tipik bir üretici uygun donanıma sahip değildir. kimlik Koruma kötü niyetli aktörlerin geçerli ancak güvenliği ihlal edilmiş kimlik bilgileriyle kimlik doğrulaması yaptığı yukarıdaki senaryoda olduğu gibi bu tür saldırıları algılamak ve önlemek için kontroller. Bu, özellikle eski uygulamaların korunması söz konusu olduğunda doğrudur.

Üreticilerin Karşılaştığı Güvenlik Zorlukları

Üreticilerin karşılaştığı farklı kimlik koruma sorunları, tüm üretim organizasyonları için en önemli öncelik olmalıdır. İşte üreticilerin karşı karşıya kaldığı en önemli beş kimlik koruma sorunu.

Eski Uygulamalar Şunlarla Korunamaz: MFA

Eski uygulamalar, MFA teknolojisinin yaygın olarak kullanıma sunulmasından çok önce geliştirildi, dolayısıyla varsayılan uygulamalara dahil edilmesini yerel olarak desteklemiyorlar. kimlik doğrulama işlem. MFA'yı eski bir uygulamaya entegre etmek için kuruluşların uygulamanın kodunda değişiklikler yapması gerekir; bu da operasyonel sürekliliklerinde aksamalara neden olabilir ve dolayısıyla genellikle bundan kaçınılır. Ayrıca, üretim uygulamaları genellikle şirket içidir ve kimlik doğrulaması yapılır. Active Directory NTLM üzerinden ve Kerberos MFA'yı da desteklemeyen protokoller. MFA koruması olmadan, eski uygulamaların altyapısı ve hassas verileri, ortama başarılı bir şekilde ilk erişim sağlayan ve güvenliği ihlal edilmiş kimlik bilgileri elde eden herhangi bir düşmana maruz kalır.

Üçüncü Taraf Erişimini Kısıtlama

Üreticiler, endüstriyel süreçlerin çeşitli bakım, yönetim ve yönetim amaçlarını gerçekleştirmek için ortamlarına rutin olarak erişen üçüncü taraf sağlayıcılar tarafından desteklenen ve sürdürülen yazılımları kapsamlı bir şekilde kullanır. Bununla birlikte, üreticinin güvenlik ekibi, üçüncü taraf kullanıcıların cihazlarının güvenlik durumu üzerinde herhangi bir denetime sahip değildir ve bu kullanıcıların ortamlarıyla doğrudan bağlantılarının ötesinde eylemlerine ve maruz kaldıkları risklere ilişkin çok sınırlı görünürlüğe sahiptir. Sonuç olarak, tehdit aktörleri, başarmanın daha kolay olacağını haklı olarak varsaydıklarından, genellikle doğrudan hedef yerine tedarik zincirini hedeflerler. Üçüncü taraf satıcının kullanıcı kimlik bilgilerinin tehlikeye atılması, saldırganların, özellikle en az ayrıcalıklı erişim zorunlu kılınmadığında, üretim ortamlarına erişim kazanmasına olanak tanır.

Hibrit Ortamlar

Günümüzde tipik bir üretim ortamı, şirket içi iş istasyonları ve sunucular (hem atölye hem de BT ağı için), çoklu bulut iş yükleri ve SaaS uygulamalarından oluşur. Farklı ortam türlerinin parçalanması, güvenlik ekipleri için her bir kullanıcı hesabının davranışının tam bağlamına ilişkin görünürlük elde etme konusunda bir dezavantaj oluşturarak, kimlik doğrulama girişiminin kötü amaçlı olduğunu tespit etme ve bir MFA adımını tetikleme yeteneklerini önemli ölçüde azaltır. Ayrıca, bu ortamın şirket içi gibi temel kısmı Active Directory bir, MFA korumasını hiç desteklemiyor. Kötü niyetli aktörler, hibrit performans sergilemek için her bir ortamın silo halindeki görünürlüğünün bu zayıflığından yararlanır. yanal hareket şirket içi ve bulut arasında kesintisiz hareket etmek için saldırılar.

Paylaşılan Hesaplar

Bir uygulamaya veya makineye erişmek için aynı kimlik bilgilerini kullanan farklı çalışanların ortak uygulaması genellikle üretim organizasyonlarında uygulanmaktadır. Örneğin, on üretim çalışanı, bir makineye veya üretim uygulamasına erişmek için aynı kullanıcı kimlik bilgilerini kullanır. Birkaç çalışan için tek bir ana hesaba sahip olmak daha rahat olabilirken, büyük görünürlük ve güvenlik riskleri oluşturur. Kötü niyetli bir aktörün, bu hesaba erişim elde etmek ve üretici ortamında yanal olarak hareket etmek için çalışanlardan birini kandırması yeterlidir.

BT/OT yakınsaması

Bilgi teknolojisi (IT) ve operasyonel teknoloji (OT) üretimde her zaman bağımsız olarak çalışmıştır. Çeşitli fiziksel ortamlar ve uygulamalardan BT ve OT sistemleri birbirleriyle iletişim kuracak şekilde tasarlanmamıştır. Bu boşluk daralmaya devam ettikçe ve bu ağlar daha bağlantılı hale geldikçe, saldırı yüzeyi Siber tehditlere yönelik tehditler önemli ölçüde artıyor. IT/OT yakınsaması, OT cihazlarına BT ağından yanal hareketle erişilebilmesini sağlar. Bu, kötü niyetli aktörlerin üreticileri hedef almasına neden olur; çünkü BT ekibinin ele geçirilen kimlik bilgilerinin basit bir şekilde kullanılması, onların OT ortamları arasında yanal olarak hareket etmesine olanak sağlayabilir.

Çözüm: SilverfortBirleşik Kimlik Koruması MFA'sı

Silverfort Dünyada ilklere öncülük etti Birleşik Kimlik Koruması platformu MFA ve modern kimlik güvenliğini eski uygulamalar da dahil olmak üzere tüm kullanıcı ve kaynaklara genişletir bu daha önce korunamadı.

The Silverfort Birleşik Kimlik Koruma Platformu, tüm kullanıcılar tarafından tüm üretim kaynaklarına yapılan tüm erişim denemelerinde sürekli izleme, risk analizi ve uyarlanabilir erişim ilkeleri gerçekleştirmek için üreticilerin hibrit ortamlarındaki tüm Kimlik Sağlayıcılarla (IDP) entegre olur.

İle Silverfort, kaynaklara erişim asla yalnızca kimlik bilgilerine dayalı olarak verilmez. Yerine, Silverfort'nin risk analizi, erişime izin verilip verilmeyeceğini, kimlik doğrulamanın MFA doğrulaması ile artırılıp artırılmayacağını veya erişim girişiminin tamamen engellenip engellenemeyeceğini belirler.

Yalnızca tek bir çözümü yönetmenin gerektirdiği operasyonel basitliğin yanı sıra, Silverfort'nin mimarisi, üreticilerin hibrit ortamlarındaki tüm şirket içi ve bulut kaynaklarında tam MFA kapsamına sahip olmalarını sağlar.

Bu şekilde, Silverfort önceki bölümlerde tanımladığımız tüm zorlukların üstesinden gelir:

- Miras başvuruları – IdP iletmeleri Silverfort eski uygulamalar tarafından yapılanlar da dahil olmak üzere tüm erişim istekleri Silverfort uygulamanın MFA'yı destekleyip desteklemediğine bakılmaksızın bunları MFA ile korumak için.

- Üçüncü taraf erişimi - Silverfort korumalı cihazlara aracıların yüklenmesini gerektirmez, bu da harici satıcılar tarafından yapılanlar da dahil olmak üzere herhangi bir kaynağa erişim girişimlerinde MFA'yı kolayca uygulamasını sağlar.

- Hibrit ortamlar - Silverfortşirket içi ve buluttaki tüm IdP'lerle entegrasyonu, her kullanıcının tam kimlik doğrulama izi bağlamını izlemesine ve analiz etmesine ve MFA'yı daha önce korunamayan kaynaklar da dahil olmak üzere tüm şirket içi ortama genişletmesine olanak tanır.

- Paylaşılan hesaplar- Silverfort'nin farklı MFA belirteçleriyle entegrasyonu, yöneticilerin bir hesap için birden çok kullanıcıya farklı belirteçler kaydetmesine olanak tanır. Silverfort bu sorunu çözmek için FIDO2 anahtar belirteçleri sağlar.

- IT-OT Yakınsama- Silverfort bugüne kadar 'korunamaz' olarak kabul edilen hassas BT ve OT sistemleri de dahil olmak üzere kurumsal ağlar, endüstriyel ağlar ve bulut ortamlarında güvenli kimlik doğrulama ve erişim ilkeleri uygular.

Nasıl yapılacağı hakkında daha fazla bilgi edinmek için Silverfort üretim ortamlarınıza yardımcı olabilir, buradan bir demo talep edin.