Gölge Yöneticilerin Gizli Tehlikeleri

Gölge Yönetici hesapları, ayrıcalıklı bir grubun üyesi oldukları için değil, hassas ayrıcalıklara sahip kullanıcı hesaplarıdır. Gizem Active Directory (AD) grup, ancak diğer ayrıcalıklı hesapları devralmalarına ve onları tehlikeye atmak için hedef sistemlerine ulaşmak için bunlardan yararlanmalarına izin verebilecek izinlere yanlışlıkla atandıkları için.

Gölge Yönetici hesabının güvenliği ihlal edilirse bu durum kuruluş için çok riskli olabilir. Sonuçta bunlar kullanıcı hesapları ek hesapların güvenliğini aşmak ve yönetici ayrıcalıkları kazanmak için kullanılabilir.

Yine de bu hesapları tespit etmek ve erişimlerini kısıtlamak önemsiz bir iş değildir.

Içindekiler

Gölge Yöneticiler nedir?

Gölge Yönetici, Etki Alanı Yöneticileri, Kuruluş Yöneticileri, Şema Yöneticileri, Yöneticiler vb. daha fazla idari yetenek kazanmak için.

Bu idari yetenekler şunları içerir:

- Tam Denetim Hakları (kullanıcı veya grup)

- Tüm Özellikleri Yaz (bir grupta)

- Parolayı Sıfırla (bir kullanıcıda)

- Tüm Genişletilmiş Haklar (bir kullanıcı üzerinde)

- İzinleri Değiştir (kullanıcı veya grup)

- Üye yaz (bir grupta)

- Yazma Sahibi (kullanıcı veya grup)

- Gerçek Sahip (kullanıcı veya grup)

Ek olarak, herhangi bir seviyedeki bir Gölge Yöneticiyi devralabilen ve kontrol edebilen herhangi bir kullanıcı, aynı zamanda bir gölge yönetici olarak kabul edilir.

Bir Gölge Yönetici Örneği:

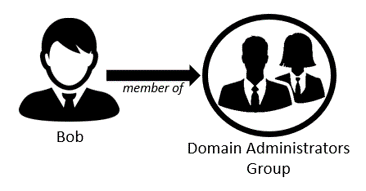

Bob'un bir Etki Alanı Yöneticisi (Domain Yöneticileri grubunun bir üyesi) olduğunu varsayalım. Bu, Bob'un sahip olduğu anlamına gelir. etki alanı yöneticisi erişimi için Active Directory.

Şekil 1: Bob, Domain Administrators Group'un bir üyesidir.

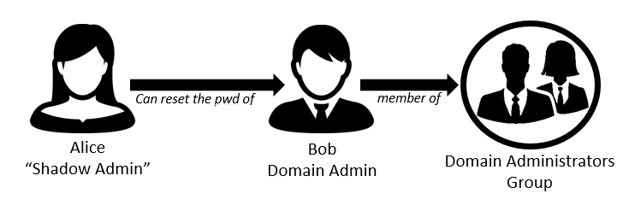

Alice, Etki Alanı Yöneticileri Grubunun bir üyesi değildir. Ancak Alice, Bob'un şifresini sıfırlama yeteneğine sahiptir. Bu nedenle Alice, Bob'un parolasını sıfırlayabilir, Bob olarak oturum açabilir ve onun adına Etki Alanı Yöneticisi ayrıcalıkları gerektiren görevleri yürütebilir. Bu, Alice'i bir "Gölge Yönetici" yapar.

Şekil 2: Alice, Bob'un parolasını sıfırlayarak onu "Gölge Yönetici" yapabilir

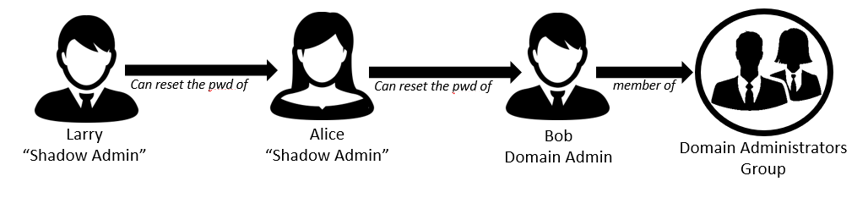

Şimdi, Larry'nin Alice'in parolasını sıfırlayabildiğini varsayalım. Bu, Larry'nin Alice'in parolasını sıfırlayabileceği, Alice olarak oturum açabileceği, Bob'un parolasını değiştirebileceği, ardından Bob olarak oturum açabileceği ve Etki Alanı Yöneticisi ayrıcalıkları gerektiren görevleri yürütebileceği anlamına gelir. Bu, Larry'yi 2. seviye bir gölge yönetici yapar.

Şekil 3: Larry, Alice'in parolasını sıfırlayabilir, bu da onu "Gölge Yönetici" yapar.

Ve Larry ile bitmiyor. Larry'nin parolasını kim sıfırlayabilir?

Süreç devam eder ve bir kuruluşun potansiyel olarak birçok gölge yöneticisi olabilir.

Gölge Yöneticilerin Oluşturulmasının 3 Nedeni

Ağlarımızda gölge yöneticilerin bulunmasının birkaç nedeni vardır:

- İnsan Hatası veya Kullanıcı Haklarının Yanlış Yönetimi: Gölge Yöneticiler, deneyimsiz yöneticiler tarafından yanlışlıkla veya doğrudan ayrıcalık atamalarının sonuçlarını tam olarak anlamadıkları için oluşturulabilir. Bu tür gölge yönetici hesaplarının arkasında hiçbir kötü niyet olmamasına rağmen, kullanıcıların hassas varlıklara yetkisiz erişimine izin vererek çevre için risk oluşturabilirler.

- Geçici Kullanım İçin Oluşturuldu, Ancak Asla Kaldırılmadı: Bu kötü bir uygulama olarak görülse de, bazı durumlarda BT yöneticileri, bu ayrıcalıkları daha sonraki bir tarihte kaldırmak amacıyla, kullanıcıları gölge yöneticilere dönüştüren hesaplara geçici ayrıcalıklar verebilir. Bu, acil sorunları çözebilse de, bu ayrıcalıklar genellikle yerinde bırakılır ve bu hesaplara denetimsiz yönetici ayrıcalıkları kalır.

- Düşmanlar, Faaliyetleri Gizlemek ve Gizli Kalmak İçin Gölge Yöneticiler Oluşturabilir: Yönetici ayrıcalıkları elde edildikten sonra saldırganlar, kalıcılığa izin vermek ve etkinliklerini gizlemek için gölge yönetici hesapları oluşturabilir. Bu gölge yönetici hesapları, saldırgan gizli kalırken kötü amaçlı etkinlikleri gizlemek için kullanılabilir.

Oluşturulmalarının nedeni ne olursa olsun, gölge yöneticiler yetkisiz kişilerin gerçekleştirmemeleri gereken faaliyetleri gerçekleştirmelerine izin verdiği için kuruluş için risk oluşturur. Bir düşman, bir gölge yönetici hesabının kontrolünü ele geçirirse, bu bir saldırı vektörü olarak kullanılabilir.

Bu hesapların izlenmemesi veya denetlenmemesi, yalnızca erişimlerini kısıtlamanız gerektiğini bilmediğiniz anlamına gelmez (bilmediğiniz sorunları çözemezsiniz), aynı zamanda yetkisiz erişim ve değişikliklerin gerçekleşebileceği anlamına gelir. fark edilmedi Bazı durumlarda, bu tür yetkisiz erişim veya değişiklikler, hassas veriler sızdırıldıktan veya kritik sistemlerin güvenliği ihlal edildikten sonra çok geç tespit edilebilir.

Gölge Yöneticilerimin Kim Olduğunu Nasıl Belirleyebilirim?

Gölge yöneticileri belirlemek zorlu ve karmaşık bir sorundur. Önce yöneticilerinizin kim olduğunu, yani onlara yönetici ayrıcalıkları sağlayan AD Gruplarına ait tüm kullanıcıları belirlemeniz gerekir. Etki Alanı Yöneticisi grubu gibi bazı AD grupları açıktır. Ancak bazı gruplar daha az belirgindir. Birçok kuruluşta, farklı iş amaçlarını desteklemek için farklı yönetim gruplarının oluşturulduğunu gördük. Bazı durumlarda iç içe gruplar bile bulabilirsiniz. Bu grupların tüm üyelerinin haritasını çıkarmak önemlidir. Grup üyeliklerinin haritasını çıkarırken, yalnızca üye listesinde görünen kullanıcı kimliklerini değil, aynı zamanda herhangi bir kullanıcının Birincil Grup Kimliği yapılandırmalarını da dikkate almalıyız.

AD'deki idari gruplarımızın üyelerini anlamak önemli bir ilk adımdır ancak tümünün tanımlanması için yeterli değildir. ayrıcalıklı hesaplar etki alanında. Bunun nedeni gölge yöneticileri içermemeleridir. Gölge yöneticileri tespit etmek için her hesaba verilen ACL izinlerini analiz etmeniz gerekir.

ACL'leri Analiz Edebileceğinizi Düşünüyor musunuz? Tekrar düşün

Daha önce açıklandığı gibi, gölge yöneticileri tespit etmek için, hesabın herhangi bir yönetici grubu veya bireysel yönetici hesabı üzerinde ayrıcalıklara sahip olup olmadığını anlamak için AD'deki her hesabın ACL iznini analiz etmeniz gerekir. Bu, başlı başına, herhangi bir insan için imkansız değilse bile çok zor bir görevdir.

Bu analizi gerçekleştirebilirseniz, size ilk seviye gölge yöneticileri sağlayacaktır.

Ama yeterli değil. Şimdi, bu birinci düzey gölge yöneticileri değiştirme ayrıcalıklarına kimin sahip olduğunu anlamak için tüm ACL'leri yeniden analiz etmeniz gerekiyor. Ve sonra tekrar, tekrar ve tekrar - bu işlemin, gölge yöneticilerinizin tüm seviyeleri algılanana kadar devam etmesi gerekir.

Peki ya bir gölge yönetici grubu bulursanız? Bu, işleri daha da karmaşık hale getirir.

Sonuç olarak, bu önemli analiz manuel olarak yapılamaz.

Silverfort: En İyi MFA Çözümü

Silverfort periyodik sorgular Active Directory etki alanındaki tüm nesnelerin farklı ACL'lerini almak için. Ortak yönetici gruplarını otomatik olarak tanımlar. Daha sonra, bu yönetici gruplarının üyelerine eşdeğer ayrıcalıklara sahip gölge yönetici kullanıcıları ve grupları aramak için ACL'leri analiz eder – bu ayrıcalıklar onları etkili bir şekilde gölge yönetici hesapları/grupları yapar. Tüm düzeylerdeki gölge yönetici hesaplarını ve gruplarını belirlemek için gerektiği kadar belirlemek amacıyla ACL'leri analiz etmeye devam eder ve bu potansiyel olarak tehlikeli hesaplara ilişkin tam görünürlüğe sahip olduğunuzdan emin olur.

Bu kapsamlı liste daha sonra AD yöneticileri tarafından gözden geçirilerek ayrıcalıkların veya bu gölge yönetici hesaplarının ve gruplarının yasal olup olmadığı ve bunların kısıtlanması veya denetlenmesi gerekip gerekmediği belirlenir.

Ek olarak, Silverfort etki alanındaki tüm erişim isteklerini sürekli olarak izler ve analiz eder. Gölge yöneticileri yüksek riskli hesaplar olarak kabul eder. Silverfort gerçek zamanlı olarak, bir kullanıcı parolasını sıfırlama girişimi gibi hassas etkinlikleri otomatik olarak tanımlar ve bu konuda uyarı verir veya kullanıcının kimliğini doğrulamasını zorunlu kılar. çok faktörlü kimlik doğrulama (MFA) Parolanın sıfırlanmasına izin vermeden önce. Bu, kullanıcı hesaplarında yetkisiz değişikliklerin yanı sıra ağdaki hassas varlıklara yetkisiz erişimi önleyebilir.

Bu konuda daha fazla bilgi edinmek isterseniz - bir demo planlamak için bize ulaşın