Hibrit IAM'nizi Microsoft'ta Birleştirme Entra ID (eski adıyla Azure AD)

Modern kurumsal BT ortamları oldukça çeşitlidir ve eski BT altyapısından modern bulut iş yüklerine kadar birçok farklı varlığı içerir. Bu, birden çok IAM ürünleri, her biri farklı bir ortamı (şirket içi, bulut, güvenli uzaktan erişim ve diğerleri) kapsar. Bu IAM çözümleri farklı silolarda çalışır ve farklı varlıklar için farklı koruma yetenekleri sağlayarak hem yönetim hem de güvenlik sorunu yaratır. Açısından Kimlik koruması, sorun daha ciddi. Bulutta yerel ve modern web uygulamaları şu şekilde korunabilir: Entra ID (eski adıyla Azure AD) Koşullu Erişim, Riske Dayalı Kimlik Doğrulama ve kimliğe dayalı saldırıların %99'unu etkili bir şekilde önleyen MFA. Ancak şirket içi kurumsal kaynaklar – BT altyapısı, yerleşik uygulamalar, komut satırı erişim araçları, veritabanları, dosya paylaşımları vb. – hem SSO hem de sunucu tarafından yerel olarak desteklenmez. Kimlik koruması önlemleri Entra ID (eski adıyla Azure AD). Bu, bugüne kadar ele alınmamış kritik bir güvenlik açığı yaratıyor.

İlk defa, Silverfort müşteriler Kimlik Korumalarını birleştirerek basitleştirebilir ve optimize edebilirler. Entra ID (eski adıyla Azure AD) tüm şirket içi ve çoklu bulut kaynakları için. Entra ID (eski adıyla Azure AD) Koşullu Erişim, Risk Tabanlı Kimlik Doğrulama ve için Microsoft Authenticator MFA çözümleri Active Directory artık BT altyapısı, eski yerleşik uygulamalar, komut satırı erişim araçları ve diğerleri dahil olmak üzere daha önce hiç desteklemedikleri temel kurumsal kaynaklara tam olarak uygulanabilir. Bundan, Silverfort kuruluşların tüm kaynaklarda ve erişim girişimlerinde türünün en iyisi Kimlik Korumasını uygulamasına olanak tanır.

Içindekiler

Üç Adımlı Yolculuk Entra ID (eski adıyla Azure AD) Hibrit IAM Birleştirmesi

Silverfort işletmelerin sorunsuz bir şekilde köprü yönetilen uygulamalarını ve kaynaklarını Entra ID (eski adıyla Azure AD) sanki SAML tabanlı uygulamalarmış gibi. Köprü oluşturulduktan sonra bu kaynaklar şu şekilde görünür: Entra ID (eski adıyla Azure AD) Yerel olarak destekleyen herhangi bir uygulamaya benzer konsol Azure AD yönetim ve Azure AD erişim ilkelerine tabi olabilir.

Tam kimlik koruması birleştirmesine giden yol Entra ID (eski adıyla Azure AD) üç adım içerir:

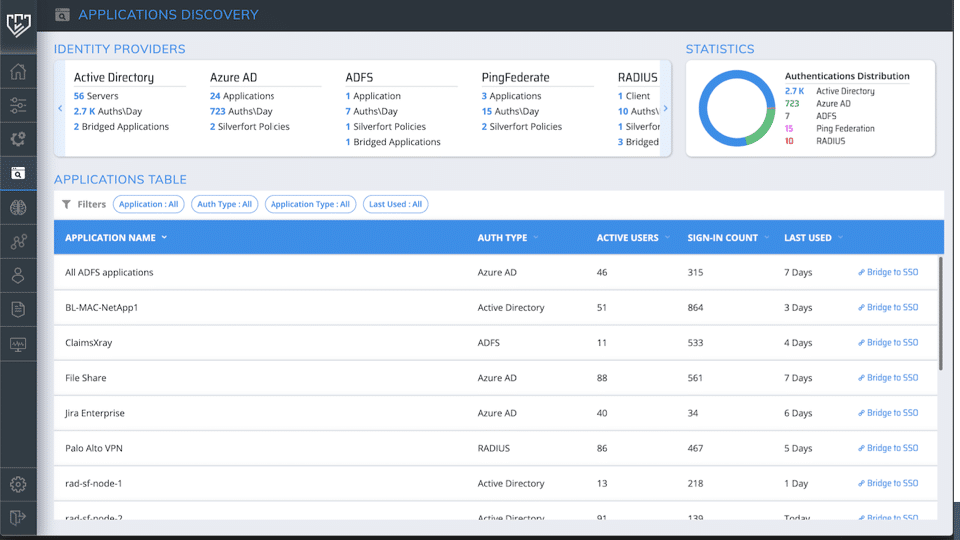

Adım #1: Tüm Uygulamaların ve Kaynakların Keşfi

İlk aşama, şirket içi ve çoklu bulut ortamındaki tüm kaynakları ve uygulamaları keşfetmektir. Bu süreci otomatikleştirmek, kurum içi ve bulut ortamlarında yüzlerce hatta binlerce uygulamayı tanımlaması gereken büyük kuruluşlar için çok büyük bir zaman tasarrufu sağlar. Silverfort tüm bu kaynakları ve uygulamaları otomatik olarak keşfeder ve bunları yerel olarak destekleyenleri belirler Entra ID (eski adıyla Azure AD) SSO ve yapmayanlar.

Adım #2: Desteklenen Uygulamaların Taşınması Entra ID (eski adıyla Azure AD)

Yerel olarak desteklenen SAML tabanlı uygulamalara yönelik geçiş sürecini hızlandırmak ve optimize etmek Entra ID (eski adıyla Azure AD), Silverfort uygulama kullanımı ve bağımlılıklar hakkında eyleme geçirilebilir operasyonel içgörüler sağlar. Bu içgörüler, kuruluşların iş ve operasyonel ihtiyaçlara göre geçiş sürecini önceliklendirmesine yardımcı olur.

Adım #3: Desteklenmeyen uygulamalar arasında köprü oluşturma Entra ID (eski adıyla Azure AD)

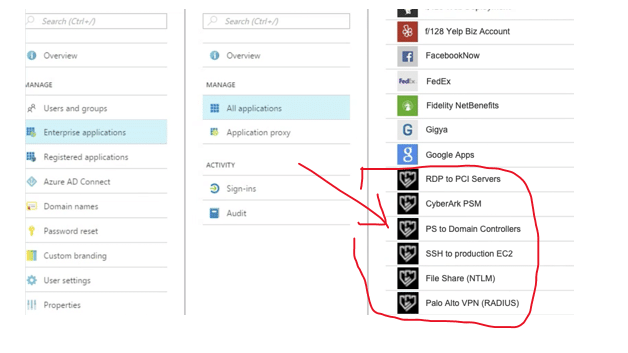

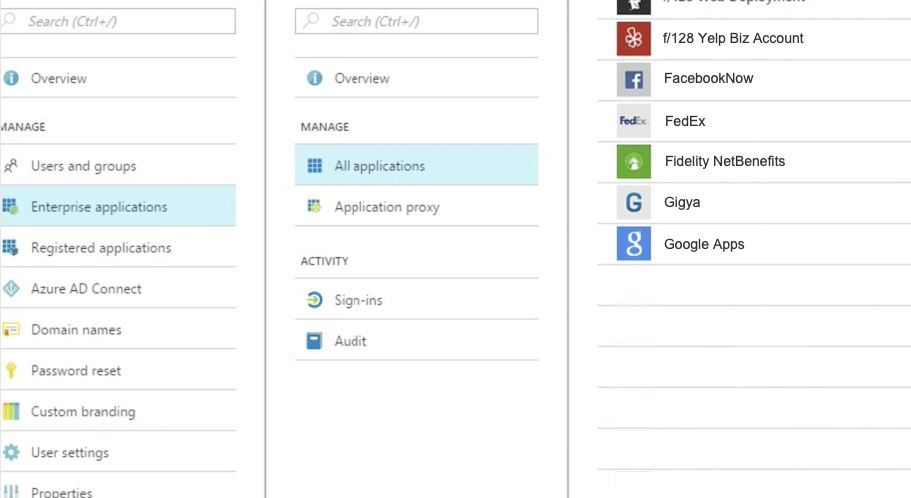

Yerel olarak desteklenmeyen kaynaklar ve uygulamalar için Entra ID (eski adıyla Azure AD), Silverfort kuruluşların birbirleriyle bağlantı kurmasını sağlar Entra ID (eski adıyla Azure AD). Köprülü uygulamalar şu şekilde görünür: Entra ID (eski adıyla Azure AD) konsolu Silverfort simge. Artık bu uygulamalara kimlik doğrulama ve erişim politikalarını Entra ID (eski adıyla Azure AD) konsolu.

Hibrit IAM Konsolidasyonu Sonrası Kullanıcı Deneyimi nedir?

Köprü oluşturma sürecini ve kimlik doğrulama ve erişim politikalarının yapılandırmasını tamamladıktan sonra, herhangi bir kaynak erişim girişimi izlenir ve korunur.

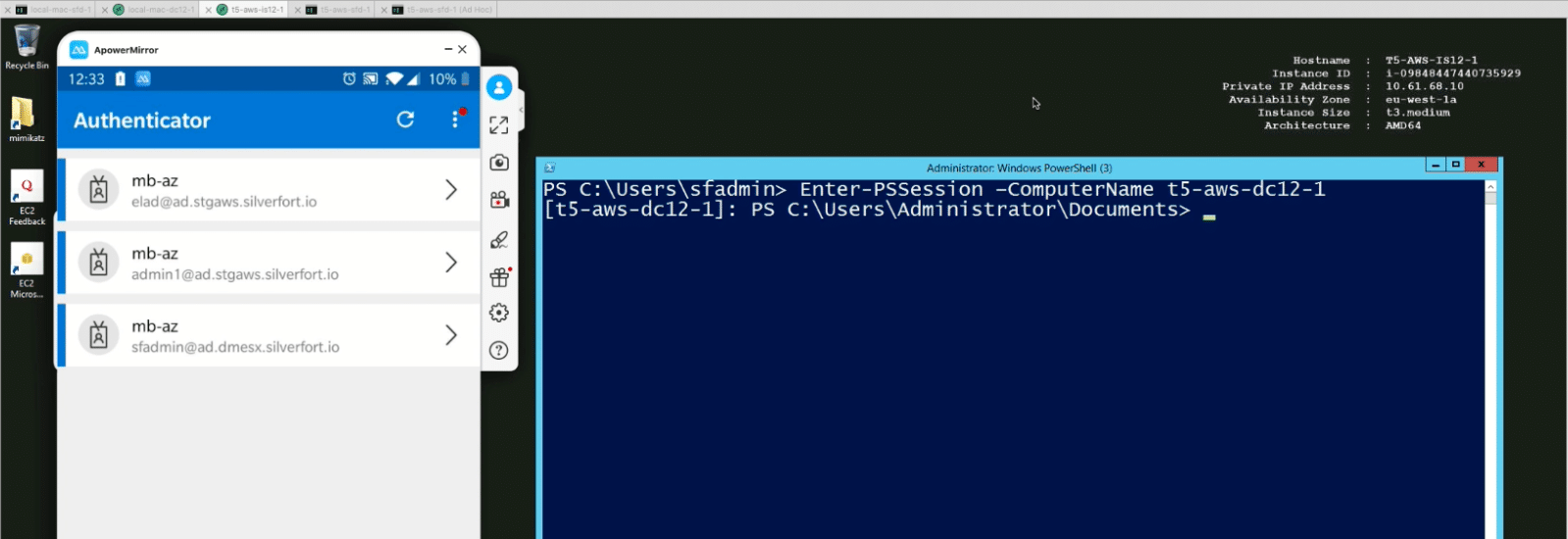

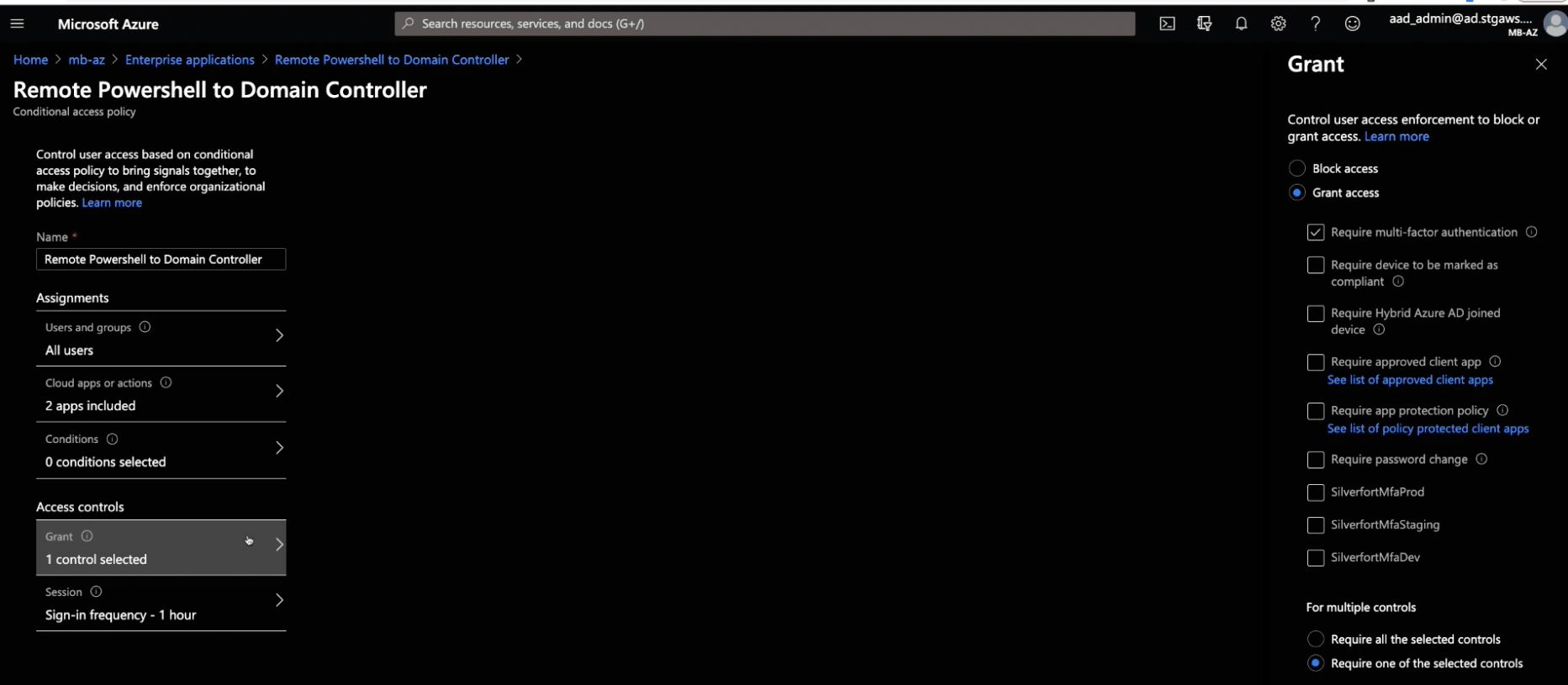

Örneğin, artık bir MFA Uzak Powershell ile ilgili politika.

Öncelikle, Powershell ile uzak bir Etki Alanı Denetleyicisine erişirken MFA gerektiren bir ilke yapılandıracaksınız:

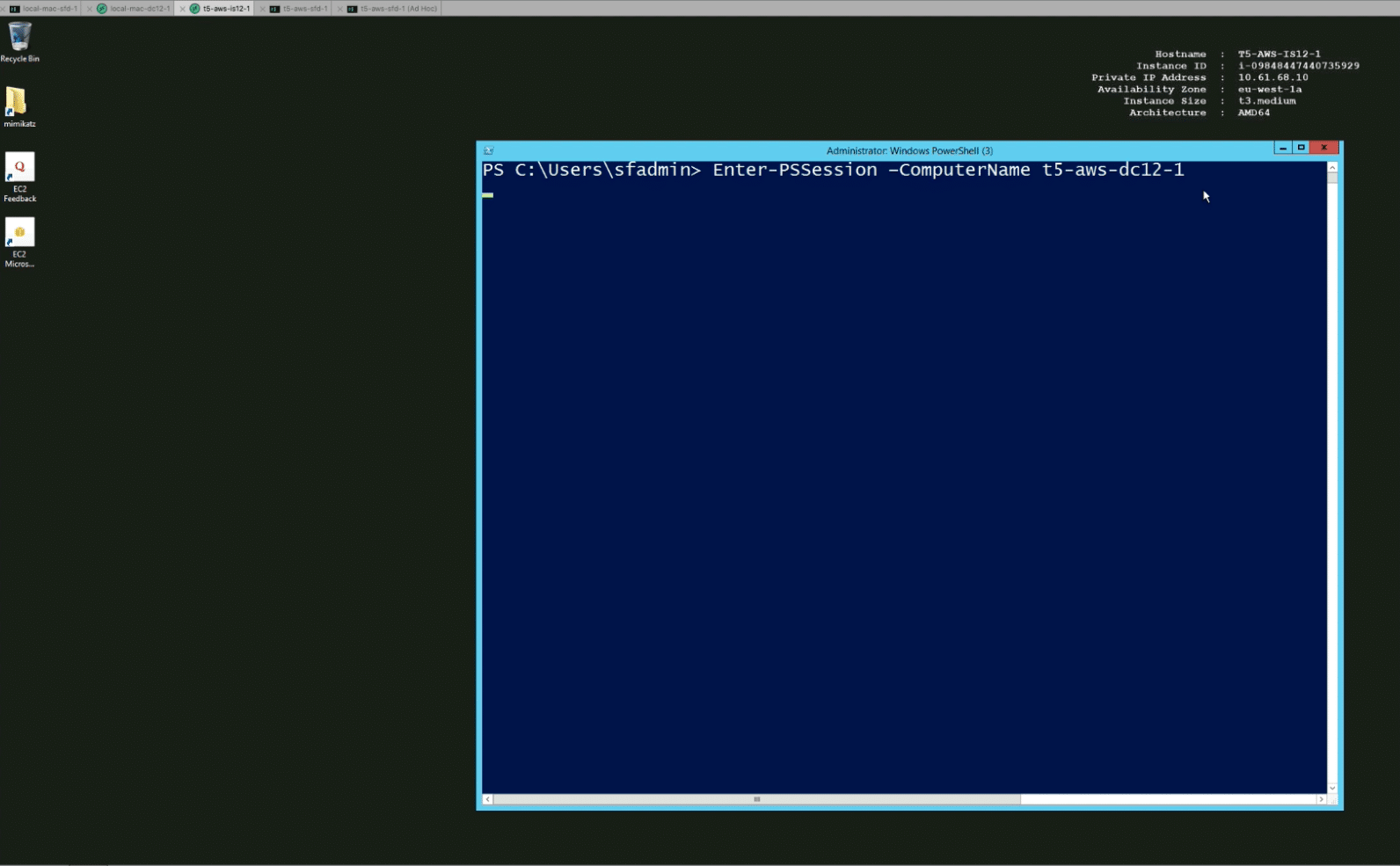

Kullanıcının bakış açısından, kullanıcı bir Powershell komutu, DC adı ve kullanıcı kimlik bilgilerini girerek daha önce olduğu gibi erişecektir:

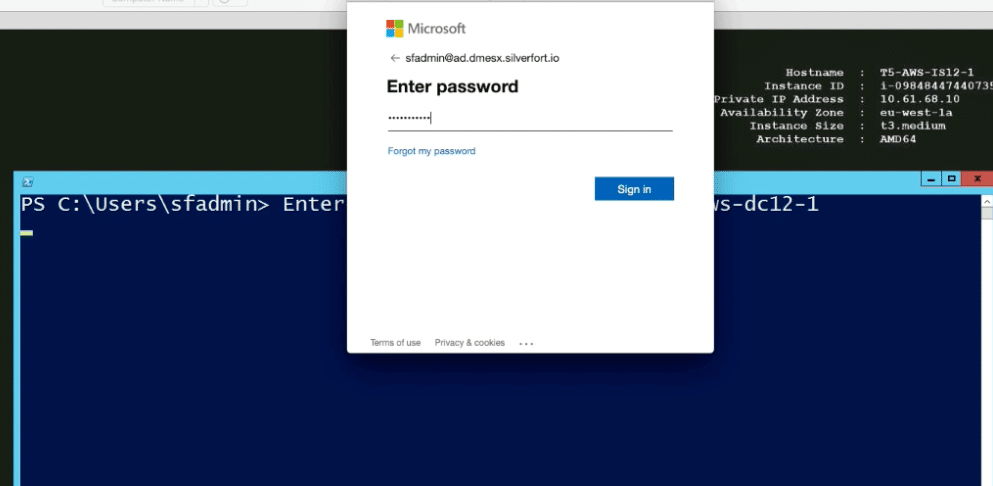

Ancak, Entra ID (eski adıyla Azure AD) politikası uygulandığında, DC'ye hemen erişim sağlamak yerine kullanıcıya bir Microsoft oturum açma açılır penceresi sorulur:

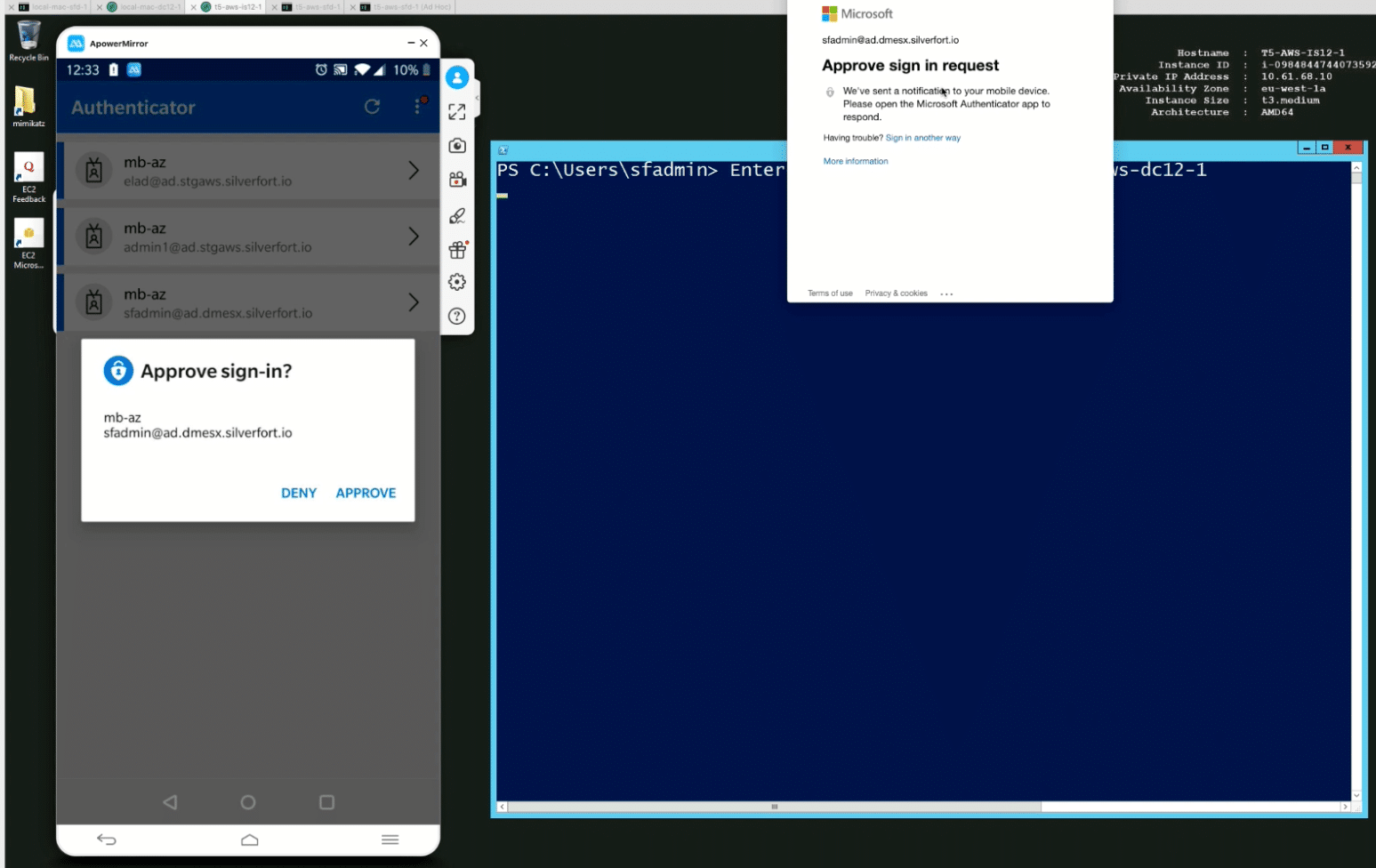

Ve yine, ilkeye bağlı olarak, kullanıcı cep telefonuna bir MFA bildirimi alır.

Kullanıcı, yalnızca oturum açma onayından sonra Etki Alanı Denetleyicisine erişebilir.

Daha fazlasını görmek ister misiniz?

Bunun nasıl görüneceğini görmek için bu kısa demo kaydını izleyin:

Son sözler

Günümüzde yönetilemeyen kaynaklara erişim ve kimlik doğrulama Entra ID (eski adıyla Azure AD) diğer IAM çözümleri tarafından yönetilmesi gerekir – Active Directory, ZTNA çözümü, VPN, yerel veritabanı vb. Bu, hem yönetim hem de güvenlik zorlukları yaratır.

Silverfort'ın aracısız ve proxy'siz teknolojisi işletmelerin sorunsuz bir şekilde köprü yönetilen uygulamalarını ve kaynaklarını Entra ID (eski adıyla Azure AD) sanki SAML tabanlı uygulamalarmış gibi. Tüm kaynakları ve uygulamaları birleştirerek Entra ID (eski adıyla Azure AD) Konsol, kimlik doğrulama ve herhangi bir varlığa erişim, sanki yerel olarak Azure AD tarafından destekleniyormuş gibi yönetilebilir. Entra ID (eski adıyla Azure AD) ve şu şartlara tabidir: Entra ID (eski adıyla Azure AD) erişim politikaları bu kadar basit.

Hibrit IAM Konsolidasyonu, Kimlik Korumanızı tek bir arayüzde birleştirerek basitleştirmek ve optimize etmekle ilgilidir. Kuruluşunuzun güvenlik duruşunu geliştirmede ve şirket içi ve bulut kaynaklarınıza erişmek için güvenliği ihlal edilmiş kimlik bilgilerini kullanan saldırılara karşı direnç kazanmada önemli bir bileşendir.