Eski Çalışanların Hesaplarındaki Kimlik Risklerinin Azaltılması

Kuruluşların karşılaştığı en büyük güvenlik zayıflıklarından biri kendi çalışanlarıdır. Bu hoş değil ama kabul etmemiz gereken bir gerçek. Hata yaptıklarında saldırganlara kapıyı açıyorlar. Bu, durumla ilgilenirken daha da doğrudur. kullanıcı hesapları önceki çalışanların.

Eski çalışanların hesaplarıyla ilgili birincil riskin, hoşnutsuz eski çalışanların kimlik bilgilerini kötü niyetli olarak kullanma potansiyelinden kaynaklandığı yaygın bir yanılgıdır. İçeriden gelen tehditler önemli bir risk oluştursa da çoğu zaman gözden kaçan başka bir tehlike daha vardır: Dışarıdan gelen saldırganların izlenmeyen hesapları ele geçirmesi.

Çoğu durumda, bu hesaplar geçmiş istihdamın unutulmuş kalıntıları haline gelir, çalışanlar yeni fırsatlara yöneldikçe kontrol edilmez ve izlenmez. Onları siber suçlular için bu kadar çekici hedefler haline getiren de tam da bu ihmaldir.

Içindekiler

Eski Çalışan Hesaplarındaki Ortak Zorluklar ve Riskler

Saldırganlar, genellikle 'ayrılanlar' olarak bilinen bu etkin olmayan hesapların veya eski kullanıcı hesaplarının genellikle kurumsal güvenlik önlemleri tarafından gözden kaçırıldığının farkındadır. Çoğu BT ekibi bu hesap ayrıcalıklarını ve kritik kaynaklara erişimi kaldıracaktır ancak bu her zaman böyle değildir.

Çalışanlarımızın kötü niyetli eylemlerde bulunabileceğini asla hayal etmek istemesek de, ayrılan birinin erişiminin iptal edilmemesi, hassas şirket bilgilerinin kötüye kullanılmasına ve sızdırılmasına kapıyı açık bırakabilir. Kalıcı hesapların şifre kullanımı açısından risk oluşturduğunu da unutmamak gerekir. Etkin bir ayrılanın hesabında yinelenen veya güvenli olmayan bir şifre kullanılıyorsa üçüncü şahıslar kuruluşunuza kolaylıkla erişebilir.

Eski çalışan, görev süresi nedeniyle hala yüksek ayrıcalıklı erişim ve izinlere sahip olabileceğinden, saldırganların ortamda yer edinmelerine yardımcı olacak cazip bir hedefi vardır. İster hassas verilere erişiyor, ister kritik sistemlere sızıyor, ister saldırı başlatıyor olsun. yanal hareket Ağ içinde gözden kaçan bu hesapların ele geçirilmesi ciddi hasara neden olma potansiyeline sahiptir.

En yaygın örnek, süper yöneticinin serbest bırakılması durumudur. Kullanıcı hesaplarının çoğu kritik kaynağa erişimi var ancak BT, hesabın bağlantısını kesmiyor veya ayrıcalıklı erişimini kaldırmıyor.

Gerçek Hayattan Örnek: Tehdit Aktörleri Eyalet Hükümet Sistemlerini İhlal Etmek İçin Eski Çalışan Hesaplarından Yararlandı

Göre Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), bir tehdit aktörü, eski bir çalışanın yönetici oturum açma bilgilerini kullanarak bir ABD devlet kuruluşunun ağına erişim sağladı. Saldırganlar, güvenliği ihlal edilmiş kimlik bilgilerini kullanarak dahili bir VPN'e ve şirket içi ortama erişebildi ve bir etki alanı denetleyicisinde LDAP sorguları yürütebildi.

CISA'nın adını vermediği kuruluş, eski çalışanın hesabını kaldırmayı başaramadı, bu da tehdit aktörünün çevreyi ve kaynakları analiz etmesine olanak tanıdı. Kimlik bilgileri, iki sanallaştırılmış sunucuya, SharePoint'e ve çalışanın iş istasyonuna erişime izin verdi. İkinci bir çalışanın kimlik bilgileri SharePoint sunucusundan çıkarıldı ve şirket içi kimlik doğrulaması için kullanıldı Active Directory ve Entra ID (Azure AD), böylece yönetici erişimi elde edersiniz.

Her iki sanallaştırılmış sunucu da çevrimdışı duruma getirildi ve kullanıcı hesabı devre dışı bırakıldı. Kurban kuruluş, ele geçirilen ikinci hesabın kimlik bilgilerini değiştirmenin yanı sıra, yönetici ayrıcalıklarını da kaldırdı. Ek olarak CISA, idari hesapların hiçbirinin MFA sağladı.

Bu örneğin de gösterdiği gibi, saldırganlarla uğraşırken BT güvenlik stratejiniz boyunca en iyi uygulamaları takip etmek bile yeterli değildir. Eski çalışanların hesaplarını güvence altına almak için yeterince şey yaptığınızı varsaymak yerine, bu hesapların güvenliğini sağlamanın bir yolu olarak erişimi reddeden daha somut kimlik güvenliği kontrolleri eklemek en iyisidir.

Ne kadar Silverfort Eski Çalışan Hesaplarının Güvenliğini Sağlar

Silverfort Kimlik ekiplerinin ortamlarındaki eski çalışan hesaplarını kolayca keşfetmesine ve bunları silmesine veya izinlerini kaldırmasına olanak tanır. Silverfort Bir yıl veya daha uzun süredir kullanılmayan hesapları “eski kullanıcı” olarak sınıflandırıyor. İle Silverfort eski kullanıcılar hakkında tam ve sürekli görünürlük elde edebilir ve bu kullanıcı hesaplarına erişimi engelleme politikaları uygulamak gibi uygun güvenlik önlemlerini uygulayabilirsiniz.

Bunun tam olarak nasıl yapıldığını görelim Silverfortkonsolu:

Eski Kullanıcılara Yönelik Görünürlük

Silverfort eski kullanıcı hesapları da dahil olmak üzere ortamınızdaki tüm hesapları otomatik olarak keşfeder ve tüm kullanıcı etkinliklerine ilişkin gerçek zamanlı görünürlük sağlar. Bu, anormal davranışlar sergileyen hesapların erişiminin engellenmesi de dahil olmak üzere olası güvenlik tehditlerini tespit etmenize ve bunlara yanıt vermenize olanak tanır.

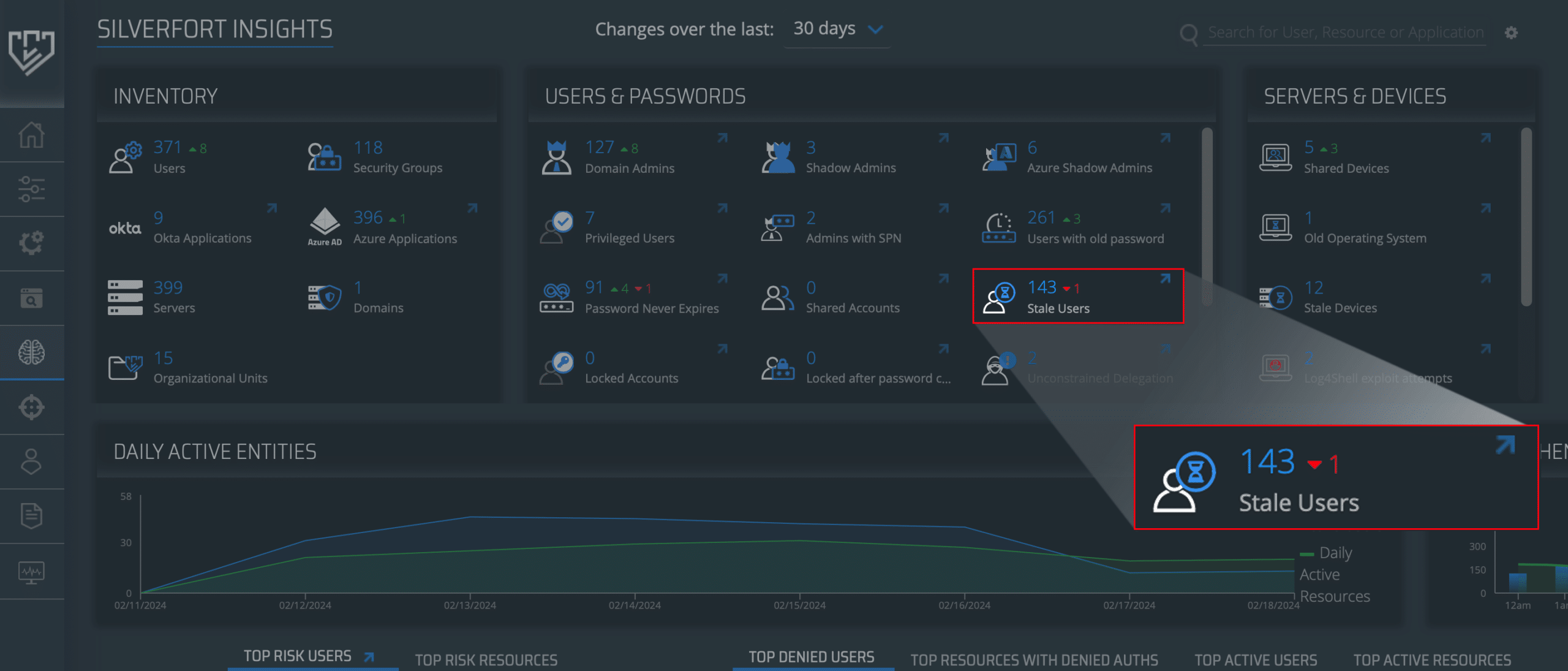

In SilverfortInsights ekranında, ortamınızdaki kullanıcı ve kaynak türlerinin yanı sıra güvenliğinizdeki zayıflıkları da görüntüleyen derinlemesine bir kimlik envanteri göreceksiniz. Kullanıcılar ve Parolalar altında, ortamınızdaki eski kullanıcıların tam listesini bulabilirsiniz. Silverfort bu hesapları eski kullanıcı hesaplarının ortak özelliklerine göre algılar ve sınıflandırır.

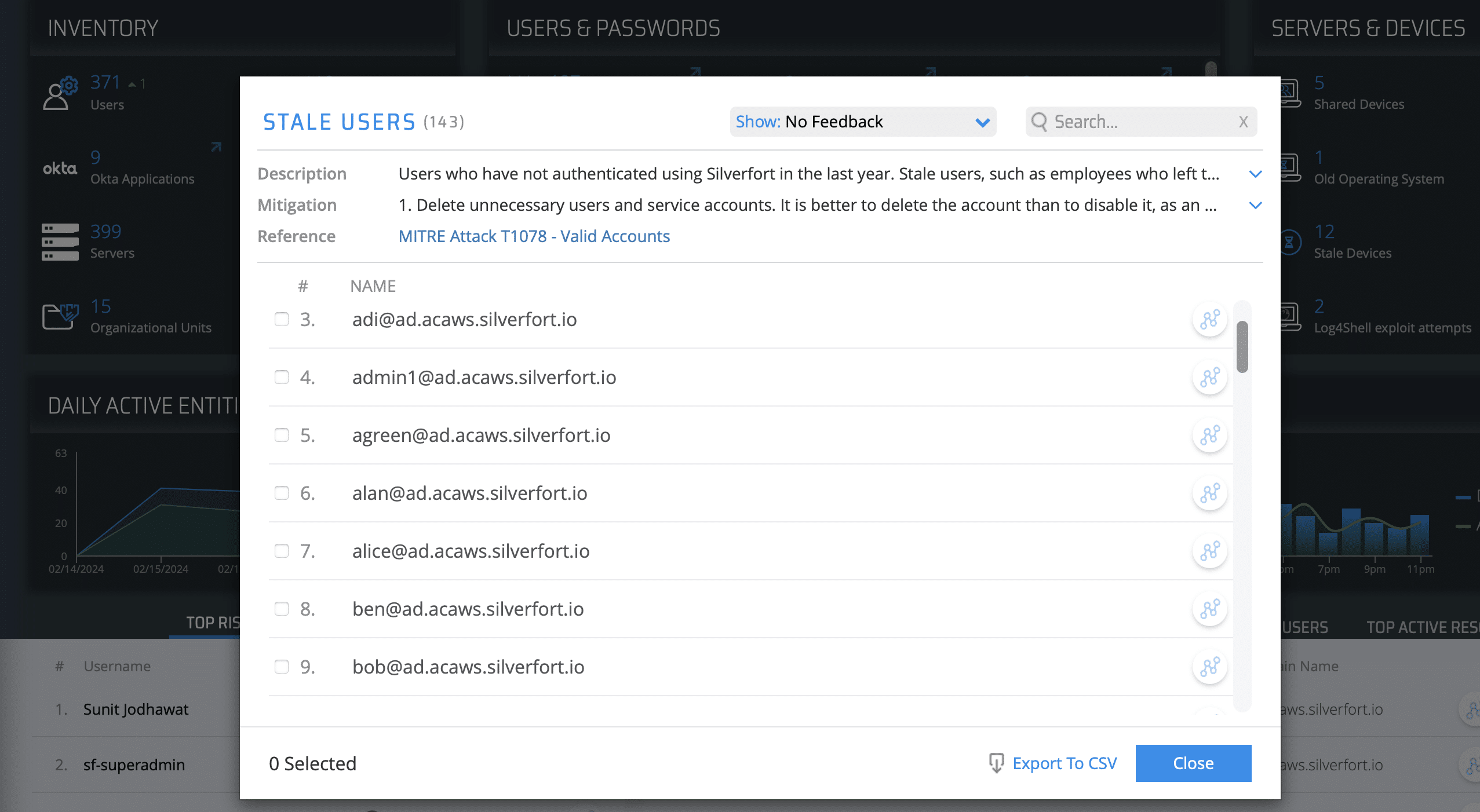

Eski Kullanıcılar alanına tıkladığınızda, bu hesaplarla ilgili tüm ayrıntıları gösteren bir pencere açılır. Artık bu eski kullanıcıların adlarına sahip olduğunuza göre, onları IdP'de bulabilir ve izinlerini kaldırabilir, tamamen silebilir veya kullanıcı hesabına erişimi reddetme politikası uygulayabilirsiniz.

İnkar Etmenin Gücü

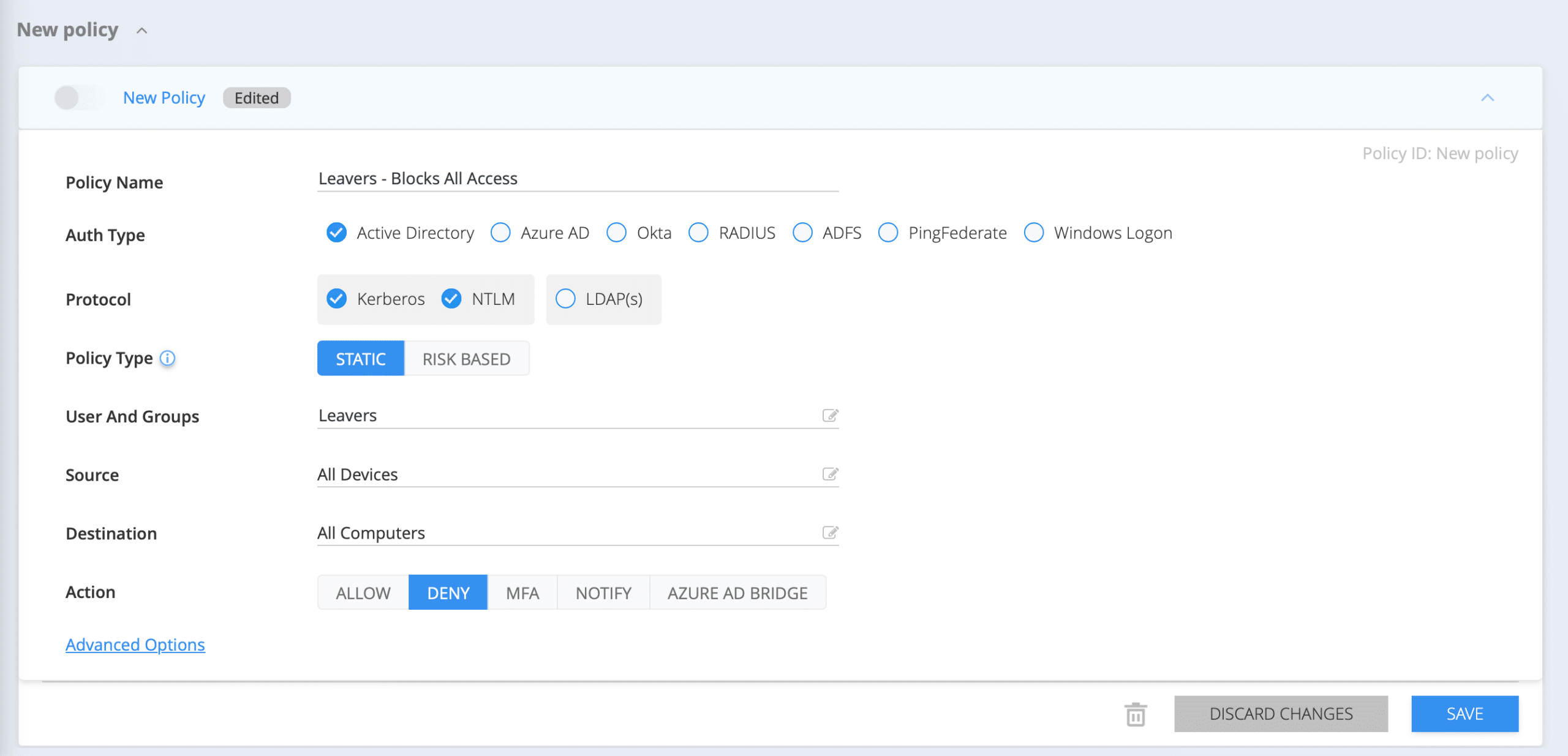

Eski çalışan kullanıcı hesaplarının daha fazla güvenlik riski oluşturmasını önlemeye yönelik daha proaktif bir yaklaşım benimsemek için, bir 'Ayrılanlar' erişimi reddetme politikası oluşturmanız önerilir. Bu, kötü niyetli bir kişinin ortamınızdaki herhangi bir şeye erişim sağlamak için eski bir hesap oluşturması durumunda, erişiminin otomatik olarak reddedilmesini sağlayacaktır.

In Silverfort'S Politikaları ekranında yeni bir politika oluşturun. IdP'nizi şu şekilde kontrol edin: Kimlik Doğrulama Türü, ardından ikisinden birini kontrol edin Kerberos/NTLM or LDAPihtiyaçlarınıza bağlı olarak. Seçmek Statik Tabanlı politika türü için ve Kullanıcı ve Grup, Ayrılanlar grubuna veya ayrılan veya ayrılan çalışanlar için sahip olduğunuz benzer bir ismin atanması gerekir. Sonraki, altında Aksiyon, seçmek Reddetmek.

Bu politika etkinleştirildiğinde, bu politikanın atandığı herhangi bir hesaba erişimi otomatik olarak reddeder. Bu hesabın güvenliği ihlal edilirse, bu politika, saldırganın onu kötü amaçlı erişim için kullanma yeteneğinden mahrum kalmasına neden olacaktır.

Gerçek Zamanlı Görünürlük ve Koruma, Eski Çalışan Hesaplarına İlişkin Risklerin Azaltılması Açısından Kritiktir

Günümüzün hibrit ortamında birçok güvenlik tehdidi türü kuruluşunuzu tehlikeye atabilir; bu nedenle kapsamlı güvenlik, tam görünürlük, izleme ve koruma gerektirir. Eski kullanıcıların görünürlüğü ve erişim isteklerinin engellenmesi, saldırganların bu hesapları ortamın diğer bölümlerine erişim sağlamak için kullanmamalarını sağlamak açısından önemlidir.

Her türlü çalışan hesabına sürekli izleme ve aktif politika uygulaması uygulayarak, Silverfort hem eski kullanıcıların tespitini otomatikleştirebilir hem de bunların kötüye kullanılmasına karşı gerçek zamanlı koruma sağlayabilir.

Çözmek için arıyorum kimlik Koruma çevrenizdeki zorluklar? Uzmanlarımızdan birine ulaşın okuyun.