Silverfort CVE-2023-23397 Görünüm Sıfır Gününe Karşı Koruma

En son Salı Yaması'nda Microsoft, CVE-2023-23397 Vahşi doğada istismar edildiği bildirilen Outlook'ta Sıfır Gün. Bu güvenlik açığından yararlanılması, bir saldırganın hedeflenen makineden NTLM karmalarını (kullanıcı kimlik bilgilerine eşdeğer) almasına ve bunları ortamdaki diğer makinelere kötü niyetli erişim için kullanmasına olanak tanır. Tüm bunlar, kurbanın herhangi bir etkileşimine ihtiyaç duymadan, hazırlanmış bir e-posta makinenin gelen kutusuna indirilir indirilmez gerçekleşir. Microsoft, bu güvenlik açığının önem derecesini 'kritik' olarak derecelendirdi ve istismarının izini sürdü Avrupa'da hükümet, ulaşım, enerji ve askeri sektörlerdeki sınırlı sayıda kuruluşu hedefleyen bir Rus APT grubuna. Bu makalede, CVE-2023-23397'nin kısa bir analizini sunuyoruz ve nasıl yapıldığını gösteriyoruz. Silverfort'ın Birleşik Kimlik Koruması platformu, kötüye kullanımın etkisini azaltabilir zorlayan basit bir politika ile MFA NTLM kimlik doğrulamalarında.

Içindekiler

CVE-2023-23397 Üst Düzey Analiz

Hedeflenen Outlook Bileşeninin Açıklaması

CVE-2023-23397, Windows için Outlook İstemcisi'ndeki bir Ayrıcalık Yükselmesi güvenlik açığıdır. Planlanmış bir randevunun özelleştirilmiş bir uyarı sesini etkinleştiren, hala var olan eski bir özelliği kötüye kullanır. Microsoft'a göre belgeleme 'PidLidReminderFileParameter' özelliği, bir ses dosyasının tam yolunu kabul eder. Bu alan, standart ağ dosya paylaşım protokolü SMB'yi kullanarak uzak dosyalara ve klasörlere erişmek için Evrensel Adlandırma Kuralı (UNC) yolunu destekler. randevu ne zaman vadesi geçmiş, özelleştirilmiş sesi tetikler ve Outlook'u uzak dosyaya erişmeye zorlar.

Bu Bileşendeki Güvenlik Açığı nerede?

Bu davranışla ilgili sorun, SMB oturumunun oluşturulması sırasında uzak sunucuya bir NTLM kimlik doğrulamasının yapılmasıdır. Oturumu ele geçirmek, bir saldırganın kurban adına başka bir hizmete NTLM Relay saldırısı gerçekleştirmesine veya alternatif olarak NTLM karmasını kaba kuvvet uygulayarak kullanıcının parolasını ele geçirmesine izin verebilir.

Bu nedenle, her şeyden önce, Windows için tüm Outlook istemcilerini en son sürüme yükseltmenizi şiddetle tavsiye ederiz.

CVE-2023-23397 Risk: Kullanıcı Etkileşimi Gerekmeden Kimlik Bilgisi Hırsızlığı

Bu güvenlik açığıyla ilgili benzersiz endişe, Outlook istemcisinin kötü niyetli randevuyu aldığı anda herhangi bir kullanıcı etkileşimi olmadan tetiklenebilmesidir. Bunun nedeni, randevunun hatalı olması durumunda hatalı özniteliğin tetiklenmesidir. vadesi geçmiş. Bu, onu bir eki açma veya bir bağlantıya tıklama gibi etkileşim gerektiren herhangi bir güvenlik açığından önemli ölçüde ayırır. İstismar sürecinin tamamı arka planda gerçekleşir ve düşmanın, kullanıcı adına kaynaklara erişmesini sağlar.

Günümüz organizasyonundaki ortak güvenlik yığını, gerçek zamanlı olarak algılama ve önleme yeteneğinden yoksundur. yanal hareket NTLM geçişini kullanan saldırılar. Bu, CVE-2023-23397'yi ele alınması gereken acil bir tehdit haline getirir.

Silverfort CVE-2023-23397 İstismarı Azaltma

SilverfortBirleşik Kimlik koruması platform, CVE-2023-23397'nin kötüye kullanılmasına karşı koruma sağlayabilir. Sırasında Silverfort sömürünün kendisini engellemeyecek düşmanın çalınan karmayı kötü amaçlı erişim için kullanma yeteneğinden mahrum bırakmak, basit bir MFA politikası ile.

Silverfort AD ortamındaki tüm kimlik doğrulamaları için sürekli, gerçek zamanlı izleme, risk analizi ve politika uygulama gerçekleştirir. Bu nedenle, NTLM kimlik doğrulamalarını tanımlayabilir ve MFA doğrulamasını tetiklemek için bu tanımlamadan yararlanabilir.

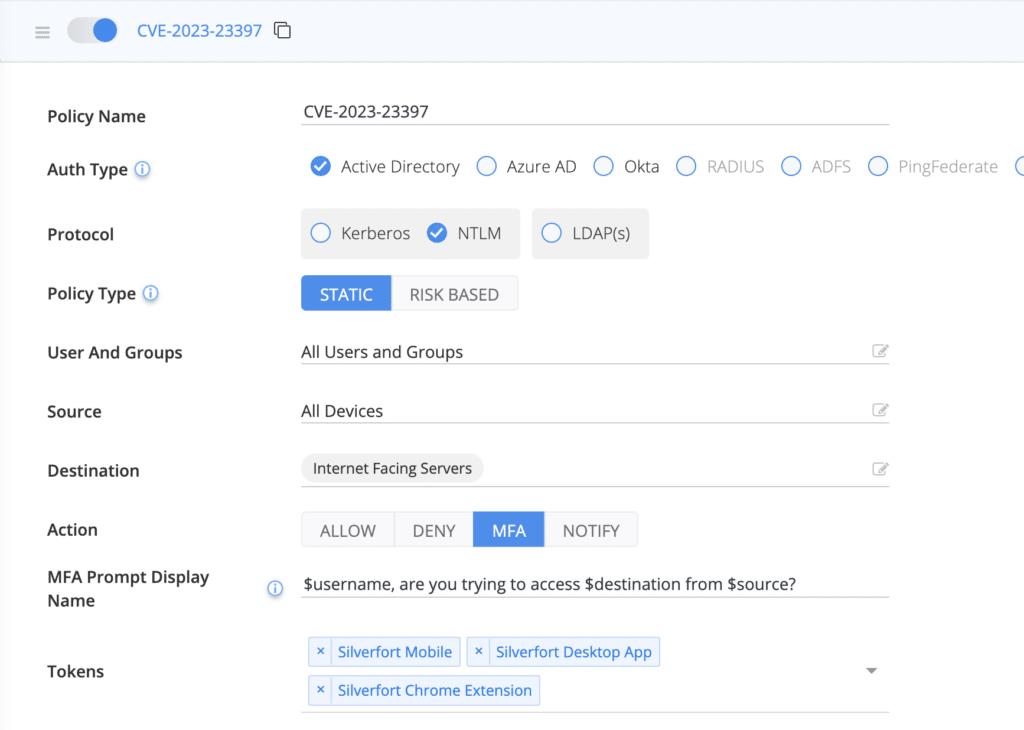

Potansiyel NTLM Geçiş Saldırılarına Karşı Koruma İçin Önerilen Politika

Aşağıdakileri öneririz:

1. İnternete açık olan herhangi bir sunucu için bir NTLM politikası yapılandırın. Ek bir önlem olarak, bu güvenlik açığı ağ içinden de uygulanabileceğinden, İnternet'e açık olmayan hassas kaynakları da dahil edebilirsiniz.

2. NTLM olmayan kimlik doğrulama protokolleri için MFA ilkesini uygulayın, çünkü saldırganın parolayı diğer kimlik doğrulama protokolleriyle birlikte kullanmasını sağlayarak, parolanın kaba zorlamayla uygulanabildiği yerlerde güvenlik açığından nasıl yararlanılabileceğine ilişkin varyantlar vardır.

NTLM'yi ve diğer AD protokollerini MFA ile koruma yeteneği bulursanız, bizimle iletişime geçmekten çekinmeyin ve demo istemek Veya ziyaret et Web sitesi.