Silverfort Sertifikalı Saldırıları Proaktif Olarak Algılar ve Korur

Mayıs 2022'nin başlarında, Sertifikalı (CVE-2022-26923) güvenlik açığı yayınlandı. Bu güvenlik açığı suistimaller Kerberos sertifika uzantısı ve Active Directory elementler. Bu bir ayrıcalık yükseltme zayıf bir kullanıcının bir ağda etki alanı yönetici ayrıcalıkları kazandığı güvenlik açığı Active Directory ortamı.

Içindekiler

Nasıl Çalışır?

The Sertifikalı güvenlik açığı bir saldırganın ayrıcalıkları zayıf bir kullanıcıdan etki alanı yöneticisine yükseltmesine olanak tanır. Kısacası, her kullanıcı bir etki alanında en fazla 10 makine hesabı oluşturabilir. Saldırgan, daha zayıf bir makineyi hedefin bilgisayar adıyla değiştirebilir ve onun adına kötü niyetli bir sertifika isteyebilir. Daha sonra saldırgan, hazırlanmış sertifikayı kullanarak hedef bilgisayar olarak kimlik doğrulaması yapabilir ve yüksek ayrıcalıklarla kötü amaçlı kod çalıştırabilir. Güvenlik açığı, minimum önkoşulları nedeniyle geniş bir etkiye sahiptir. Tek gereken, ağ bağlantısı ve zayıf bir kullanıcıdır.

AD'deki her kimliğin öznitelikleri vardır. Hizmet Asıl Adı (SPN) gibi bazıları alan genelinde benzersizdir ve bazılarının kopyaları olabilir. Saldırgan, zayıf bir makine hesabı oluşturur, dNSHostName özniteliğini kötüye kullanır ve onu hedefin ana bilgisayar adına değiştirir. Saldırgan daha sonra, hedefin ana bilgisayar adıyla aynı Konu Alternatif Adı'na (SAN) sahip bir sertifika ister. Normalde, dNSHostName'in değiştirilmesi sunucunun SPN'leriyle eşleşmesi gerektiğinden, bu saldırı akışı tamamlanamaz. Ancak SPN'ler silinirse sorun çözülür; dNSHostName'i değiştirmek mümkündür.

Güvenlik açığı, etki alanı denetleyicisinin bir sertifikayı kimlik nesnesine nasıl eşlediğiyle de ilgilenir. Active Directory kimlik doğrulama işlemi sırasında. Müşteri için sertifika talep etmek mümkündür Doğrulama dNSHostName'i SAN olarak katıştırın.

Döndürülen sertifikanın kimliği, artık PKINIT uzantısı kullanılarak etki alanı denetleyicisinde doğrulanabilir ve hedef ana bilgisayar olarak tanımlanabilir.

Bu güvenlik açığından yararlanmanın bir yolu, Active Directory bir hedef etki alanı denetleyicisi olarak ve bunu etki alanındaki tüm kullanıcıların kimlik bilgilerini çalmak için kullanın.

Hafifletme

Microsoft, 10 Mayıs'ı yayınladı Windows Sunucuları için yama sertifika oluşturma ve kimlik doğrulamaya başka bir koruma katmanı eklemek için. Ancak, yalnızca yama kurulumundan sonra talep edilen sertifikalar için geçerli olacaktır. Zorlama modu 9 Mayıs 2023'te başlayacak.

Silverfort Birleşik Koruma Platformu yamadan önce herhangi bir kötü amaçlı sertifika oluşturulmuş olması durumunda, sizi devam eden Sertifikalı saldırılar hakkında bilgilendirme yeteneğine sahiptir. Certifried ile ilgili bu en son güvenlik kılavuzu, bir Certifried saldırısına karşı nasıl savunma yapılacağına ilişkin ayrıntılı talimatlar sağlayacaktır.

ile özel bir filtre oluşturmak için gereken tüm verileri otomatik olarak toplamak için basit bir Powershell betiği oluşturduk. Silverfort.

- Lütfen aşağıdaki komutu bir etki alanı iş istasyonu powershell'de çalıştırın

$dc_list = Get-ADDomainController -Filter * | Nesne Adı Seç, ipv4adresi

"https://" yaz /Logs?deviceOrServer=$($dc_list.ipv4address -katılma

',')&excludedFilters=deviceOrServer&includeSources=$($dc_list.Name.ToLower() -join ',')&service=krbtgt”

Yer değiştirmek seninki ile Silverfortadlı kullanıcının konsol URL'si.

- Çıktıyı tarayıcınıza yapıştırın ve oturum açın

- Otomatik olarak oluşturulan listede yoksa, etki alanı denetleyicilerinizin kullanıyor olabileceği bilinen tüm kaynak IP adreslerini ekleyin; örneğin, NAT aygıtlarının adresleri.

- Filtreleri Kaydet'e tıklayın, bir ad verin ve Kaydet'e tıklayın

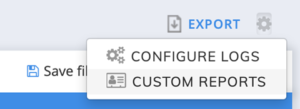

- Artık filtreler oluşturulduğuna göre, ekranın sağ üst köşesindeki dişli çarkı tıklayın:

- Ardından ÖZEL RAPORLAR'ı seçin

- Gerekli ayrıntıları doldurun, yeni oluşturulan iki filtreyi seçin ve Kaydet'e tıklayın.

- Tüm etki alanı denetleyicilerinizle ilgili sertifikalı istismarlar hakkında düzenli raporlar alacaksınız.

Bu filtre herhangi bir kimlik doğrulama sonucu üretirse, ortamınız saldırı altında olabilir. Bu durumda, günlüklerde görünen etki alanı denetleyicilerinin güvenliği ihlal edilmiş olabilir ve incelenmesi gerekebilir. Lütfen her kimlik doğrulama için kaynak ana bilgisayar adının kaynak IP ile eşleştiğini doğrulayın. IP tanıdık değilse, ortamınızda bir Sertifikalı saldırı girişimi olabilir. Herhangi bir yardıma ihtiyacınız olursa bize ulaşın.