Ayrıcalık Yükseltmesi Entra ID (eski adıyla Azure AD)

Yetki yükseltme saldırıları, dünya çapındaki güvenlik ekipleri için en acil sorunlardan biridir ve yaygın olarak bir parçası olarak kullanılır. yanal hareket. Tehdit aktörleri, genellikle izlendikleri ve korundukları için ayrıcalıklı hesapların tehlikeye atılmasının daha zor olduğunu bilirler. Ancak saldırganlar, güvenlik ekibinin radarı altında kalarak daha az izlenen hesapların kontrolünü ele geçirmek ve ardından kendilerine yüksek düzeyde erişim sağlamak için ayrıcalık yükseltme güvenlik açıklarını kullanabilir.

Günümüzün hibrit ortamında, kuruluşlar hassas kaynaklarını giderek artan bir şekilde SaaS uygulamalarına kaydırıyor. gök mavisi Active Directory kuruluşların bu tür uygulamalara erişimi ve kullanımı merkezi olarak yönetmesini sağlayan önde gelen bulut Kimlik Sağlayıcılarından biridir.

Yakın zamanda bir ayrıcalık yükseltme sorunu keşfettik. Entra ID (eski Azure AD) bir saldırganın parola sıfırlama korumasını atlamasına olanak tanıyarak alt düzey yöneticilerin tam ayrıcalıklı yöneticiler haline gelmesini sağlayabilir. Bu sorunu, doğrulayan ve bir düzeltme uygulayan Microsoft Güvenlik Yanıt Merkezi'ne (MSRC) bildirdik. Artık risk teşkil etmese de Entra ID (eski adıyla Azure AD) kullanıcıları olarak, daha geniş bir güvenlik topluluğunun analizlerimizi ve bulgularımızı görüntülemekten yararlanabileceğine inanıyoruz.

Içindekiler

Teknik Analiz

The Entra ID (eski adıyla Azure AD) ayrıcalıklı rol sistemi bir hiyerarşi olarak çalışarak düşük ayrıcalıklı yöneticilerin yüksek ayrıcalıklı yöneticilerin parolasını sıfırlamasını engeller. Operasyonel mantığa ek olarak bu, saldırganın daha yüksek ayrıcalıklara sahip olanları değiştirememesini sağlayarak daha düşük ayrıcalıklı bir yönetici hesabının ele geçirildiği bir senaryoya karşı da koruma sağlar.

Bu koruma, kullanıcının rolü "uygun" veya "etkin" olarak ayarlandığında geçerlidir. Fakat, Entra ID (eski adıyla Azure AD) ayrıca kullanıcı hesapları için atanacak gelecekteki kullanım; yani, üst düzey ayrıcalıklar önceden tanımlanmış bir tarih ve saatte verilir.

Bu durumda şunu keşfettik, parola koruması geçerli değildir. Bu ortaya çıkıyor Entra ID (eski adıyla Azure AD) aşağıdaki senaryoya göre:

- İlk uzlaşma: Saldırgan, düşük ayrıcalıklara sahip bir yönetici hesabının güvenliğini ihlal eder.

- Gelecekteki rol atamaları keşfi: Saldırgan tarar Entra ID (eski adıyla Azure AD), gelecekte yüksek ayrıcalıklı yöneticiler olması planlanan hesapları bulmak için.

- Parola sıfırlama: Saldırgan artık bu hesapların parolasını sıfırlar ve rol ataması gerçekleşmeden hesapların güvenliğini ihlal eder. İdeal olarak, saldırgan bu sıfırlamayı rol değişikliği zamanına mümkün olduğu kadar yakın bir zamanda gerçekleştirir.

- Ayrıcalık yükseltme: Rol değişikliği, saldırgana yüksek düzeyde ayrıcalıklı etkin bir yönetici hesabı üzerinde tam denetim sağlayarak gerçekleşir.

Bu aşamaları sırasıyla inceleyelim:

İlk Uzlaşma

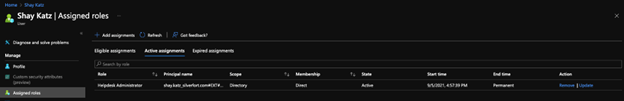

Bu analizin amacı için, bunun zaten gerçekleştiğini varsayalım. Saldırgan, aktif olarak “Yardım Masası Yöneticisi” olarak atanan “Shay Katz” hesabını ele geçirdi.

Ekran Görüntüsü 1: Shay Katz'ın atanan roller ekranı

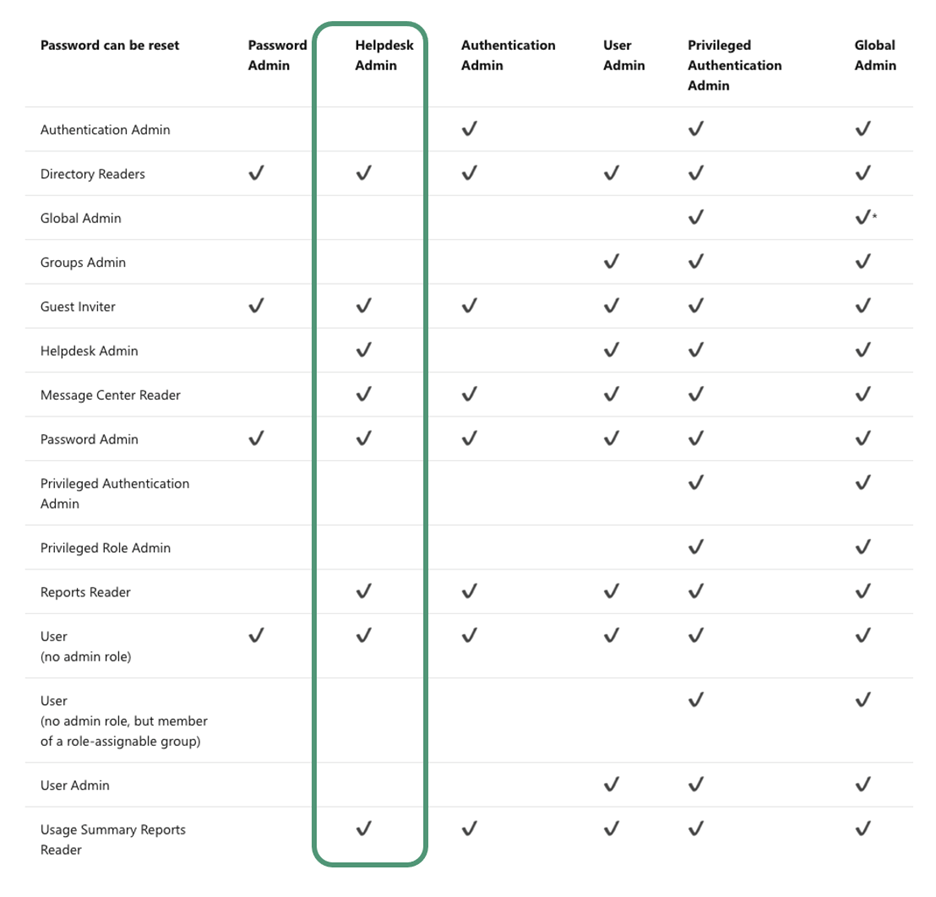

Aşağıdaki tablodan alınmıştır Entra ID'nin (eski adıyla Azure AD) yerleşik rol web sayfası, içindeki çeşitli rollerin parola sıfırlama haklarını gösterir. Entra ID (eski adıyla Azure AD). “Yardım Masası Yöneticisinin”, “Kimlik Doğrulama Yöneticisi” ve “Parola Yöneticisi” rollerinin parolalarını sıfırlayamadığını görüyoruz.

Ekran görüntüsü 2: Entra ID (eski adıyla Azure AD) parola sıfırlama izinleri tablosu

Saldırgan şu anda oturum açmıştır Entra ID (eski adıyla Azure AD) "Shay Katz" kullanıcısı olarak.

Gelecekteki rol atama keşfi

Microsoft'un düzeltmesinden önce, gelecekteki yönetici atamalarını daha ucuza keşfetmek için iki seçenek vardı ayrıcalıklı kullanıcılar:

- İçinden Entra ID (eski adıyla Azure AD) portalı, daha yüksek düzey bir yöneticinin gelecekteki bir rol ataması için "bekleyen istek" sayfasını kontrol ederek.

- Kaynak Grafiği kullanılarak bir komut dosyası aracılığıyla.

a) Gerekli izinler:

Zamanlanmış rol uygunluk isteklerini listele: Gereksinim: ReadWrite.AzureAD

Şunları içeren bir liste:

- DeviceManagementApps.Read.All

- DeviceManagementApps.ReadWrite.All

- Dizin.Oku.Tümünü

- Dizin.readwrite.all

- Kullanıcı.Oku.Tümünü

- Kullanıcı.ReadBasic.All

- Kullanıcı.OkuYaz.Tümü

b) Zamanlanmış isteği almak için "https://graph.microsoft.com/beta/roleManagement/directory/roleEligibilityScheduleRequests" sorgusunu çalıştırın.

Status = 'provisioned' AND ScheduleInfo['startDateTime'] > currentTime AND'e göre filtrele rol Tanımı Kimliği protectedRoleIdList'te.

c) PrincipalId anahtarını kullanarak kullanıcının display_name'sini almak için “https://graph.microsoft.com/beta/users?$select=displayName,id” sorgusunu çalıştırın.

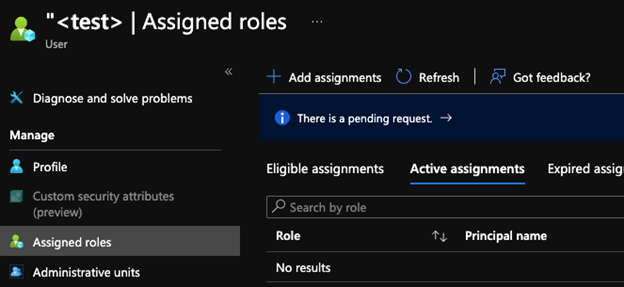

Kullanma Entra ID (eski adıyla Azure AD) portalında (A seçeneği) saldırgan, şu anda "Etkin" veya "Uygun" rol ataması olmayan bir örnek test hesabı keşfeder.

Ekran Görüntüsü 3: "Uygun" veya "etkin" atamalar olmadan "Test" hesabı

Ancak, "İstek zamanı" ve "Başlangıç zamanı" alanları, bu test hesabının gelecekte Global Yönetici olarak eklenecek bekleyen bir talebi olduğunu gösteriyor.

Ekran Görüntüsü 4: Test hesabının Global Yönetici olması için bekleyen istek

Saldırgan artık değerli bir hedef bulmuştur: gelecekte rol ataması olan düşük ayrıcalıklı bir hesap. Artık bir sonraki aşamaya geçebiliriz.

Parola Sıfırlama

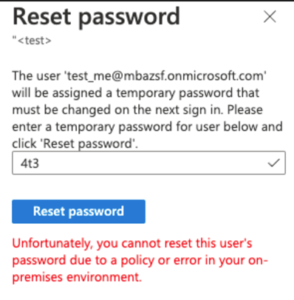

Saldırgan artık test hesabı şifresini aşağıdaki komutu kullanarak sıfırlayabilir: Entra ID (eski adıyla Azure AD) portalı:

Ekran Görüntüsü 5: Test hesabı için parola sıfırlama

Ayrıcalık Artışı

Görev tamamlandı. Tanımlanan başlangıç zamanı geldiğinde, test hesabı Global Yönetici hesabına yükseltilecek ve saldırgan tam denetime sahip olacaktır.

Microsoft'un Düzeltmesi

Microsoft, aşağıdaki denetimleri uygulayarak sorunu gidermiştir:

- Düşük ayrıcalığa sahip bir yönetici artık portalda bekleyen istekleri göremez.

- Gelecekteki bir ayrıcalıklı rol ataması için parolayı sıfırlamaya çalışırsanız bir hatayla karşılaşırsınız. (Genellikle, bir parolayı sıfırlamanıza izin verilmezse, parolayı sıfırla düğmesi kilitlenir.)

Sonuç

Belirtildiği gibi Microsoft bu sorunu düzelttiği için bu saldırı tekniği artık etkili değil. Ancak Tam Zamanında erişim korumaları kapsamındaki bu tür sorunların saldırganların ilgisini çektiğinin bilindiğini belirtmek gerekir. Bu durumda, ayrıcalık ataması ile onu korumak için oluşturulmuş bir güvenlik önleminin fiili olarak etkinleştirilmesi arasında bir boşluk vardı. İşletmeler bulut odaklı hale geldikçe tehdit aktörlerinin SaaS yönetim altyapısındaki bu tür zayıflıkları arama isteği artıyor. Maruziyeti azaltmak için bu fırsatı yakaladığımız için mutluyuz. saldırı yüzeyi Etkin ve hızlı yanıtlarından dolayı Microsoft'a minnettarlığımızı belirtmek isteriz.