Louvain Topluluk Tespit Algoritmasını Kullanarak Kurumsal Ağlarda Kötü Amaçlı Erişimi Tespit Etme ve Tahmin Etme

Gal Sadeh, Kıdemli Veri Bilimcisi, Silverfort

Birçok veri ihlali, önemsiz bir bilgisayara erişim elde etmekle başlar ve bir bilgisayardan diğerine atlayarak yönetici kimlik bilgileri, müşteri verilerini tutan önemli bir DB hakkında bilgi ve daha fazlası gibi değerli 'taç mücevherlerine' ulaşana kadar yayılır. Olası saldırı yollarının sayısı son derece yüksek olduğundan ve ağlar sık sık değiştiğinden (yeni varlıklar eklenir veya kaldırılır, izinler değiştirilir vb.) bu saldırıları tespit etmek ve önlemek güvenlik profesyonelleri için oldukça karmaşık bir iştir. Saldırıları tespit etmeye yönelik tekniklerin çoğu, bilinen kötü amaçlı modellerin tanınmasına dayalıdır, ancak karmaşık saldırılar için bu artık yeterli değildir. Saldırının bilinen, tanınabilir bir modeli olmadığında, onu tespit etmek son derece zordur.

Içindekiler

Saldırı tespiti ile ilgili ilk denemelerimiz

Dan beri Silverfort tüm süreç boyunca izlenen kimlik doğrulama ve erişim verilerini analiz eder girişim ağ ve bulut ortamları – çok fazla veriyi analiz etmesi gerekiyor. Ancak bilinmeyen tehditleri tespit etmek için tüm bu verileri analiz etmenin en iyi yolunun ne olacağına karar vermek için birkaç girişimde bulunulması gerekti. Bu soruyu çok düşündüm. İlk başta verilere dayanarak olası tüm erişim yollarını haritalandırmayı ve savunmasız olanları tespit etmeye çalışmayı düşündüm. Bununla birlikte, olası erişim yollarının sayısı varlık sayısıyla birlikte katlanarak arttığından, ağ çok sayıda varlık içerdiğinde bu yaklaşımın uygulanması neredeyse imkansız hale gelir. Erişim yollarından bazılarını ortadan kaldırarak bu yöntemi geliştirmeye çalıştım. Örneğin, bir kullanıcının dizinde belirli bir sunucuya erişim izni yoksa bu yolu ortadan kaldırabiliriz. Bu yaklaşım büyük miktarda erişim yolunu işlememize yardımcı oldu, ancak yeterli değildi çünkü izinler olmasa bile güvenlik açıklarından yararlanılarak bir erişim yolu mümkün olabilirdi.

Bu nedenle, farklı bir yaklaşım denemeye karar verdik: Bir topluluğun üyelerinin ağdaki diğer varlıklardan daha fazla birbirleriyle ve diğer paylaşılan kaynaklarla iletişim kurduğu gerçeğine dayanarak ağı topluluklara ayırdık.

Daha fazla açıklamama izin verin:

Topluluklar nedir ve topluluk algılama algoritmaları nelerdir?

Ağlar, düğümler arasındaki bağlantıların (kenarların) grafikleri olarak modellenebilir; burada her düğüm bir varlığı (kullanıcı, bilgisayar vb.) temsil eder ve düğümler arasında bağlanan her kenar mantıksal bir bağlantıyı temsil eder. Örneğin, bir kullanıcı bir sunucuya erişirse, kullanıcı ve sunucu 'düğümler' olur ve aralarındaki bağlantı bir 'uç' ile temsil edilir.

Her kenar aynı zamanda bağlantının gücünü temsil eden ve bağlantı sayısına dayanan bir ağırlıkla da ilişkilendirilir. kimlik doğrulama ve bu uçta gördüğümüz erişim istekleri.

Topluluk algılama algoritmalarının çalışma şekli, girdi olarak ham bir grafik almak, onu analiz etmek ve her düğümü bir topluluğa atamaktır. Her topluluk, tüm kenarların ağırlıkları ile topluluktaki düğüm sayısı arasındaki ilişki olan 'yoğunluğu' ile karakterize edilir. Çoğu topluluk algılama algoritmasının, düğümlerin atandıkları topluluklarla genel uyumluluğunu temsil eden bir sayı olan bir 'amacı' vardır. Amaç bu sayıyı maksimize etmektir. Daha büyük bir hedef, 'Yüksek Yoğunluklu' topluluklar anlamına gelir.

Farklı algoritmaların biraz farklı "hedefleri" olabileceğini unutmayın.

Louvain algoritmasını kullanarak topluluklara düğüm atama

Louvain algoritmasını seçtik çünkü büyük karmaşık ağlarda bile çok hızlı çalışan iyi bilinen bir algoritmadır – çalışma süresi ağın boyutuna göre neredeyse doğrusaldır. Algoritma, bu iki aşamayı tekrarlayarak hedefini maksimize etmeye çalışır:

- Grafikteki her düğümü tek bir topluluğa atar. U düğümü ile v düğümü arasında bağlanan her kenar için algoritma, u ve v topluluklarını birleştirmenin hedefi artırıp artırmadığını kontrol eder ve öyleyse birleştirmeyi gerçekleştirir.

- Algoritma, her topluluğun tek bir düğüm tarafından temsil edildiği ve topluluklar arasındaki uca atanan ağırlığın, her topluluğun birleştirilmiş düğümleri arasındaki tüm kenarların ağırlıklarının toplamı olduğu yeni bir grafik oluşturur.

Algoritma, hedefi artıran bir adım olmadığında durur. Çıktı, düğümlerin toplulukları temsil ettiği indüklenmiş bir grafiktir. Uygulamamız için “community” adlı bir Python paketi kullandık. Daha fazla okuma materyali burada bulunabilir: http://www.emilio.ferrara.name/wp-content/uploads/2011/07/isda2011-k-path.pdf

Topluluk tespiti ve siber güvenlik

Her topluluk yoğun olduğundan, bir saldırganın varlıklardan birine erişim sağlaması durumunda düğümler arasında birçok erişim yolu vardır (kullanıcı hesabı veya cihaz) bir toplulukta, kişinin o topluluktaki diğer varlıklara erişmesi daha kolay olacaktır. Açıkçası, farklı topluluklar arasında daha az erişim yolu olduğundan bir saldırganın diğer topluluklara yayılması daha zordur. Doğru kullanıldığında topluluk tespiti, ağ içindeki şüpheli etkinliğin belirlenmesine yardımcı olabilir. yanal hareket yollarını tahmin edin ve gerçek zamanlı olarak daha akıllı politikalar uygulayın.

Ne kadar Silverfort sığar

Ne zaman Silverfort'S Risk Tabanlı Kimlik Doğrulama Platform bir ağda dağıtılır, çeşitli varlıklar arasındaki tüm kimlik doğrulama ve erişim etkinliğini izler ve daha önce açıklandığı gibi bir grafik oluşturur. Ham grafik şöyle görünür:

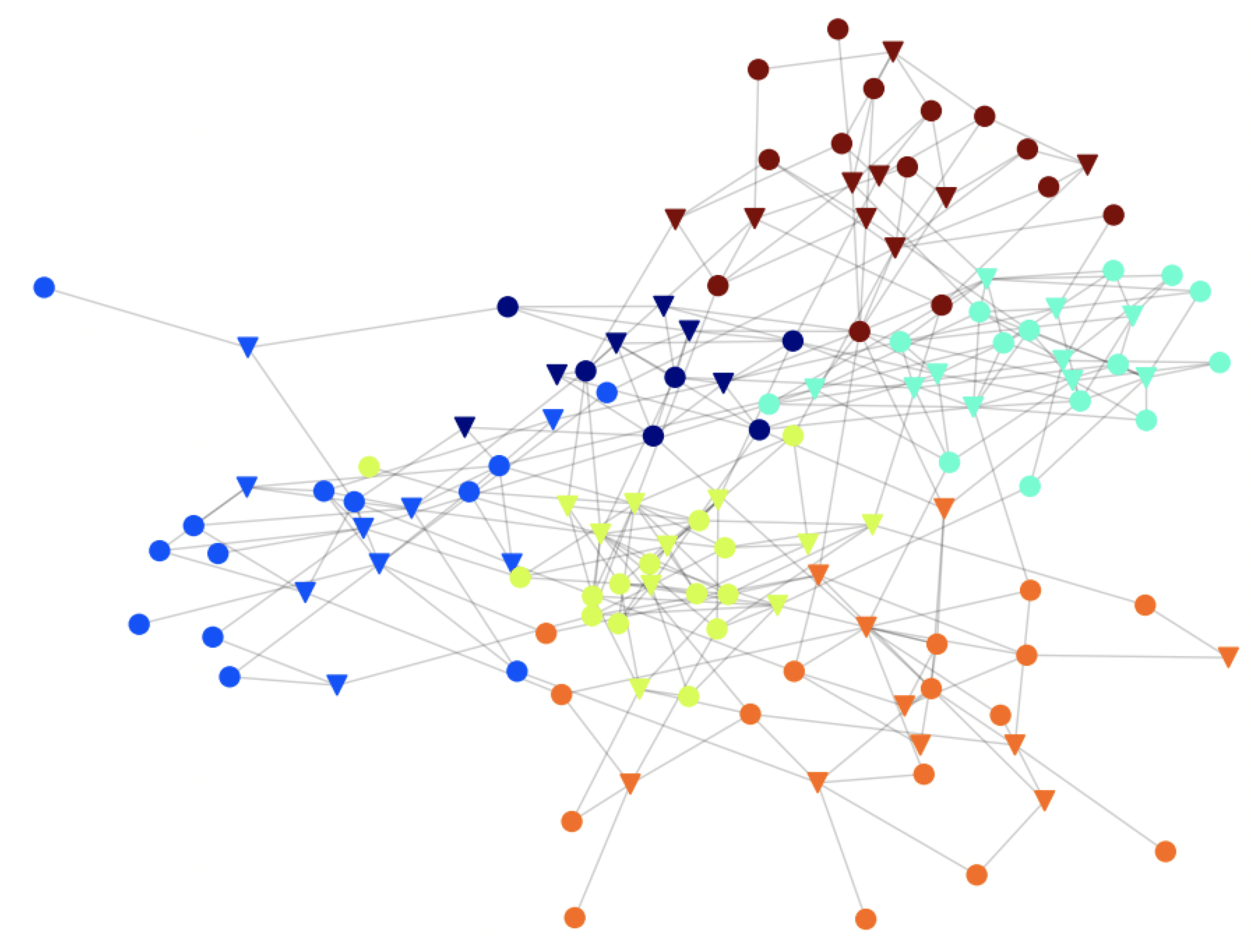

Her daire bir kullanıcıdır ve her üçgen bir sunucudur. Kenarlardaki ağırlıklar, izlenen kimlik doğrulama ve erişim isteklerinin sayısına ve farklı düğümlerle ilişkili izinlere göre belirlenir (basit olması için, ağırlıklar grafikte gösterilmemiştir). Ardından, ağdaki toplulukları tanımlamak için Louvain algoritmasını kullanırız. Toplulukları belirledikten sonra, harita şöyle görünecektir:

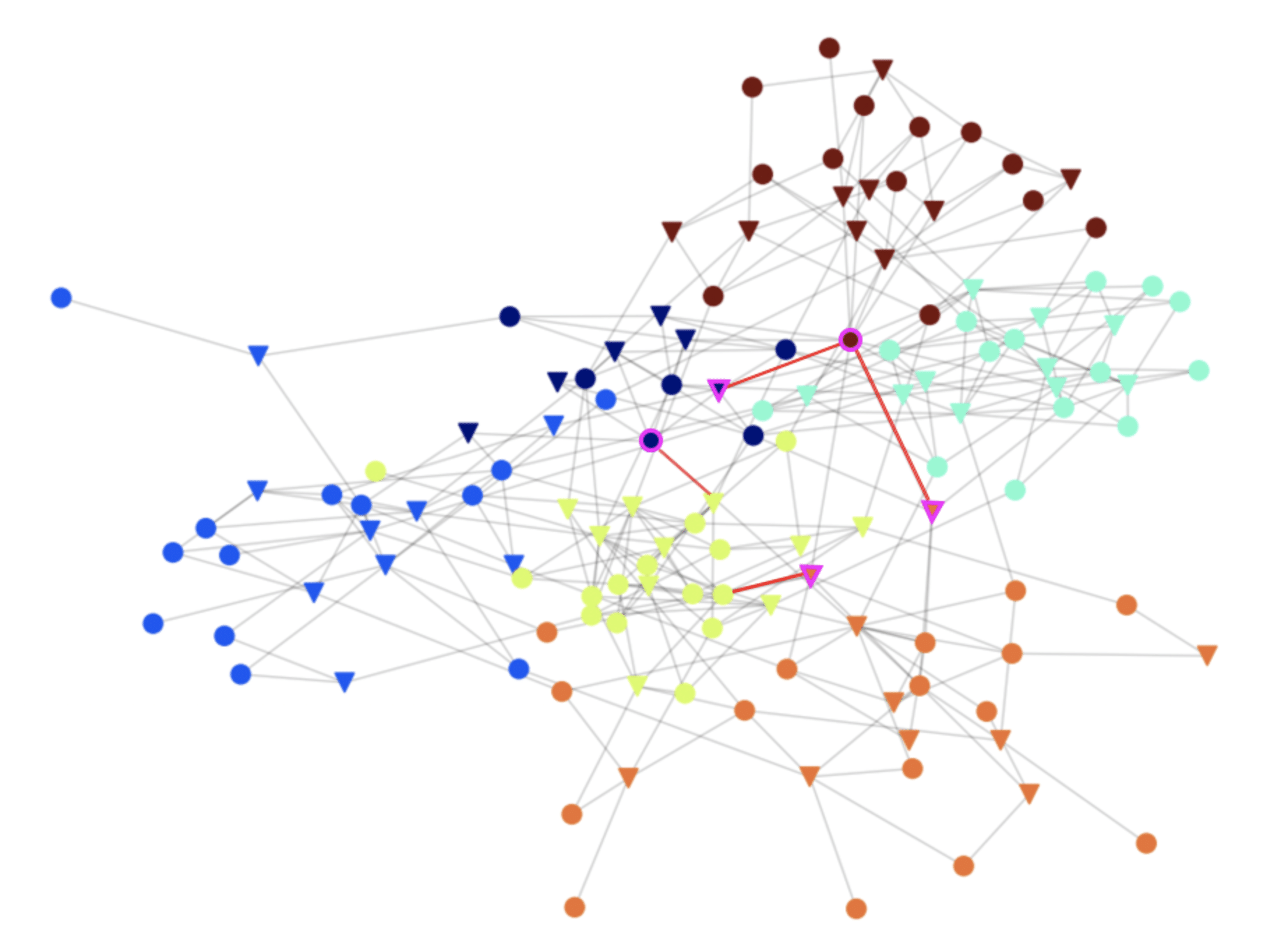

Şimdi, parçası olmadıkları topluluklardaki varlıklarla iletişim kuran düğümleri tespit ediyoruz. Bu düğümler, topluluklar arasındaki tek erişim noktaları oldukları için saldırganlar için değerli hedefler olacaktır. Bu nedenle, bir saldırganın diğer topluluklara yayılması için bunlardan geçmesi gerekecektir. Bu düğümlerin uçlarını (bağlantılarını) güvence altına almak, bir saldırının ağda yayılmasını önlemek için önemlidir.

kullanma Silverfort'nin kimlik doğrulama politikaları sayesinde şirketler, kullanıcının kimliğini doğrulamak veya erişimi tamamen engellemek için adım adım kimlik doğrulamayı zorunlu kılarak algılanan tehditlere otomatik olarak yanıt verebilir. Bu hem kullanıcıdan makineye hem de makineden makineye iletişim için geçerlidir.

Saldırganlar tarafından hedef alınabilecek toplulukları ve değerli topluluklar arası bağlantıları belirlemek, Silverfort akıllı güvenli kimlik doğrulama ilkeleri belirlemede müşteriler. Topluluk grafiği, yöneticilerin ağlarındaki yanlış yapılandırmaları belirlemesine de yardımcı olabilir. Aşağıdaki grafikte, emniyete alınması gereken bazı değerli düğümler ve bağlantılar mor renkle işaretlenmiştir.

Bugün nasıl kullanılıyor?

Bazı müşterilerimiz zaten kullanıyor SilverfortToplulukları ve ağlarındaki çapraz topluluk bağlantılarını belirlemek, güvenlik altına alınması gereken yanlış yapılandırmaları ve "zayıf noktaları" belirlemek ve anormal etkinliği saptamak için topluluk analizi (yapay zeka tabanlı risk motorumuzun bir parçasıdır). Şimdi, müşterilerin bir sonraki adımı - tespit edilen tehditlere yanıt olarak gerçek zamanlı güvenli kimlik doğrulama ilkelerini uygulama ve etkili bir şekilde önleme - yapmalarına yardımcı oluyoruz. yanal hareket ağlarında ve bulut ortamlarında.