ประเด็นสำคัญของการละเมิด Uber: เหตุใด MFA การปกป้องบัญชีบริการและ PAM ต้องทำงานร่วมกันเพื่อป้องกันข้อมูลประจำตัวที่ถูกบุกรุก

การละเมิด Uber เมื่อเร็ว ๆ นี้ควรได้รับการเตือนให้กลับมาคิดใหม่เกี่ยวกับวิธีการใช้และปฏิบัติในการป้องกันข้อมูลประจำตัวในสภาพแวดล้อมขององค์กรในปัจจุบัน เนื่องจากลักษณะที่โดดเด่นที่สุดของการละเมิดนี้ไม่ใช่แค่บทบาทของข้อมูลประจำตัวที่ถูกบุกรุกเท่านั้น แต่ยังรวมถึงความล้มเหลวของ การป้องกันตัว มาตรการที่ใช้เพื่อป้องกันการใช้ข้อมูลประจำตัวเหล่านั้นในทางที่ผิด

อันที่จริง การโจมตีนี้เป็นตัวอย่างที่สมบูรณ์แบบว่าทำไมภัยคุกคามข้อมูลประจำตัวจึงเป็นเวกเตอร์การโจมตีที่โดดเด่นที่สุดในปัจจุบัน เนื่องจากช่องว่างโดยธรรมชาติในปัจจุบัน ไอ้เวรตะไล และ โซลูชั่น PAM. ในบทความนี้ เราจะตรวจสอบช่องว่างเหล่านี้และหารือกัน Silverfortวิธีการแบบครบวงจรของ การป้องกันตัว ผ่านแพลตฟอร์มที่สร้างขึ้นตามวัตถุประสงค์ที่สามารถป้องกันภัยคุกคามเหล่านั้นได้

สารบัญ

กระแสการโจมตี: ข้อมูลรับรองที่ถูกบุกรุกตลอดทาง

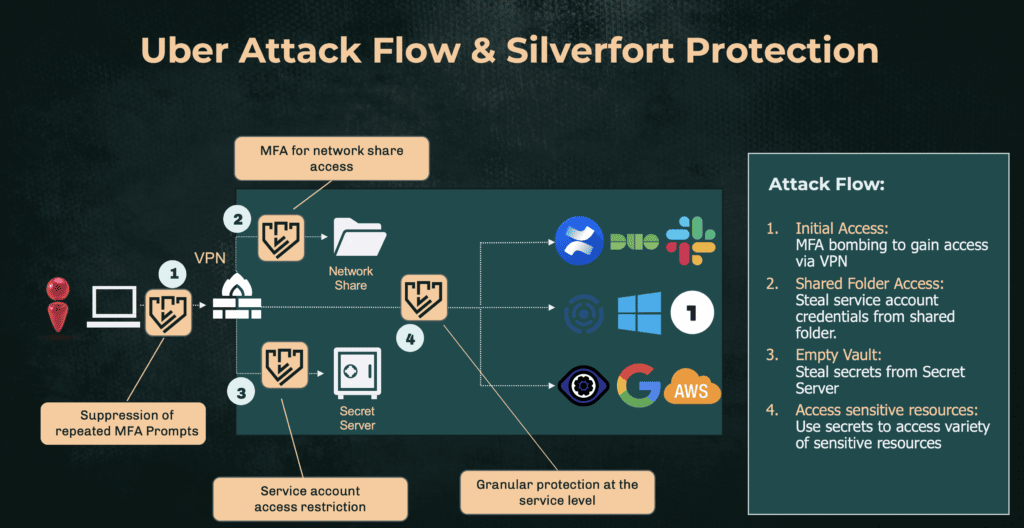

- ผู้โจมตีได้รับข้อมูลรับรอง VPN จากผู้รับเหมาบุคคลที่สาม อูเบอร์ โพสต์ ว่า “มีแนวโน้มว่าผู้โจมตีซื้อรหัสผ่านบริษัท Uber ของผู้รับเหมาบนเว็บมืด หลังจากที่อุปกรณ์ส่วนตัวของผู้รับเหมาติดมัลแวร์ เปิดเผยข้อมูลประจำตัวเหล่านั้น”

- ด้วยข้อมูลประจำตัวเหล่านี้ ผู้โจมตีจึงดำเนินการ การโจมตีด้วยระเบิด MFA ตามด้วยการโทรโดยตรงไปยังผู้รับเหมาที่พวกเขาแอบอ้างเป็นเจ้าหน้าที่สนับสนุน ส่งผลให้ผู้รับเหมาอนุมัติการแจ้งเตือนของ MFA ซึ่งอนุญาตให้ผู้โจมตีเข้าถึงสภาพแวดล้อมภายในของ Uber ได้

- เมื่อเข้าไปข้างในแล้ว ผู้โจมตีจะสแกนเครือข่ายจนกว่าจะพบเครือข่ายที่ใช้ร่วมกัน ซึ่งตามที่ผู้โจมตีระบุ tweetมีสคริปต์ Powershell บางตัว หนึ่งในสคริปต์ Powershell มีชื่อผู้ใช้และรหัสผ่านสำหรับผู้ใช้ที่เป็นผู้ดูแลระบบ PAM'. เมื่อใช้สิ่งนี้ เขาสามารถเข้าถึง PAM และดึงข้อมูลจากระบบต่างๆ รวมถึง DA, Duo, OneLogin, AWS และ Google Workspace

หมายเหตุสำคัญ: ถูกฝังอยู่ในสคริปต์ 'ผู้ใช้โดเมน' นี้เป็นไปได้มากที่สุดว่าบัญชีบริการถูกสร้างขึ้นเพื่อให้สคริปต์ดำเนินการตรวจสอบความถูกต้องซึ่งจำเป็นสำหรับการทำงานให้สำเร็จ เป็นเรื่องปกติที่จะฮาร์ดโค้ดข้อมูลรับรองดังกล่าวลงในสคริปต์ แต่นั่นหมายความว่าข้อมูลเหล่านั้นไม่สามารถถูก vaulted และอยู่ภายใต้การหมุนเวียนรหัสผ่าน PAM ทำให้เสี่ยงต่อการถูกโจมตี - จากจุดนั้น พวกเขาเข้าถึงแหล่งข้อมูลต่างๆ ได้ตามต้องการ รวมถึงการโพสต์รูปภาพที่โจ่งแจ้งบนกระดานข้อความภายใน

ช่องว่างที่เปิดใช้การโจมตี

จากการวิเคราะห์มาตรการรักษาความปลอดภัยที่มีอยู่ เราเห็นจุดอ่อนที่หลากหลายในโซลูชัน MFA และ PAM รวมถึงการป้องกันบัญชีบริการที่ทำให้การโจมตีนี้ประสบความสำเร็จ มาตรวจสอบกัน:

MFA: ความคุ้มครองแบบจำกัดและความคุ้มครองบางส่วน

- ไม่สามารถตรวจหาการรับรองความถูกต้องที่มีความเสี่ยง: โซลูชัน MFA ที่ใช้อยู่ไม่มีความสามารถในการระบุความพยายามในการเข้าถึงที่ถูกปฏิเสธอย่างต่อเนื่องเป็นตัวบ่งชี้ความเสี่ยง ส่งผลให้ผู้รับเหมาได้รับแจ้งซ้ำแล้วซ้ำเล่า

- ไม่สามารถป้องกันการเข้าถึงเครือข่ายที่ใช้ร่วมกัน: แม้จะได้รับประสบการณ์การใช้งานที่ตรงไปตรงมา แต่การเข้าถึงเครือข่ายที่ใช้ร่วมกัน (ไม่ว่าจะผ่าน UI หรือบรรทัดคำสั่ง) จะทริกเกอร์กระบวนการตรวจสอบสิทธิ์ในเบื้องหลังผ่านโปรโตคอล CIFS เนื่องจากบริการนี้ไม่รองรับ MFA ในตัว จึงไม่มีการป้องกันการเข้าถึงเครือข่ายที่ใช้ร่วมกัน

PAM: จุดเดียวของความล้มเหลวเมื่อปรับใช้เป็นการป้องกันแบบสแตนด์อโลน

- การเข้าถึงที่ไม่มีการป้องกัน: ไม่มีการควบคุมความปลอดภัยสำหรับการเข้าสู่ระบบครั้งแรกไปยังอินเทอร์เฟซ PAM การกำหนด MFA สำหรับการเข้าถึงนี้จะทำให้ผู้โจมตีไม่สามารถใช้ประโยชน์จากข้อมูลรับรองที่ถูกบุกรุกเพื่อการเข้าถึงที่เป็นอันตรายได้

- จุดเดียวของความล้มเหลว: แม้หลังจากที่ผู้โจมตีเจาะระบบ PAM และเริ่มเข้าถึงข้อมูล ก็ไม่จำเป็นต้องไปต่อ สถาปัตยกรรมความปลอดภัยที่ดีควรวางการป้องกันแบบหลายชั้นสำหรับการเข้าถึงที่มีสิทธิพิเศษ ดังนั้นแม้ว่าชั้น PAM จะถูกเจาะ แต่ก็ยังมีการควบคุมความปลอดภัยอื่นๆ เพื่อหยุดการรุกคืบของผู้โจมตี

บัญชีบริการ: ขาดการตรวจสอบและป้องกัน

- ไม่สามารถห้องนิรภัยและหมุนเวียนรหัสผ่าน: ตามที่อธิบายไว้ก่อนหน้า ข้อมูลรับรองสำหรับ บัญชีบริการ ที่ฮาร์ดโค้ดในสคริปต์ไม่สามารถอยู่ภายใต้การหมุนเวียนรหัสผ่านและการกระโดดข้ามได้ เนื่องจากอาจส่งผลให้กระบวนการดำเนินการของสคริปต์เสียหายได้ อย่างไรก็ตาม ผลลัพธ์ในกรณีนี้มีความสำคัญอย่างยิ่ง เนื่องจากการเปิดเผยข้อมูลประจำตัวเหล่านี้ทำให้ผู้โจมตีสามารถเข้าถึง PAM ได้โดยตรง

พื้นที่ Silverfort วิธี: MFA ที่ปรับเปลี่ยนได้ การปกป้องบัญชีบริการ และ PAM Hardening

Silverfort's การป้องกันตัวตนแบบครบวงจร แพลตฟอร์มขยาย MFA ไปยังผู้ใช้ ระบบ หรือทรัพยากรใดๆ (รวมถึงผู้ที่ไม่เคยได้รับการปกป้องมาก่อน) และบังคับใช้นโยบาย MFA ที่ปรับเปลี่ยนได้ซึ่งสามารถตอบสนองต่อความเสี่ยงที่ตรวจพบได้อย่างมีประสิทธิภาพ นอกจากนี้, Silverfort วางรั้วเสมือนในบัญชีบริการเพื่อป้องกันการใช้งานในทางที่ผิดโดยผู้คุกคาม

ควบคู่กับโซลูชัน PAM Silverfort สามารถป้องกันการละเมิดแบบ Uber ได้ผ่านความสามารถดังต่อไปนี้:

- การบรรเทาผลกระทบจากระเบิดของ MFA: Silverfort สามารถกำหนดค่านโยบายให้ระงับการส่งข้อความเตือน MFA ไปยังผู้ใช้หลังจากความพยายามในการเข้าถึงถูกปฏิเสธเป็นลำดับ ในขณะที่ความพยายามในการเข้าถึงเข้าสู่ระบบและมองเห็นได้ Silverfort คอนโซลสำหรับทีมรักษาความปลอดภัยในการตรวจสอบ ผู้ใช้จริงจะไม่เห็นพวกเขา ดังนั้นจึงไม่ถูกล่อลวงให้อนุญาตการเข้าถึง อ่านต่อได้ที่ Silverfortการบรรเทาผลกระทบจากระเบิดของ MFA ในการนี้ บล็อก.

- การป้องกัน MFA สำหรับการแชร์เครือข่าย: Silverfort สามารถใช้การป้องกัน MFA ในการเข้าถึงเครือข่ายร่วมกัน สิ่งนี้ทำได้โดย Silverfortบูรณาการกับ Active Directoryซึ่งทำให้สามารถวิเคราะห์ความพยายามในการเข้าถึงทุกครั้ง โดยไม่คำนึงถึงโปรโตคอลการตรวจสอบสิทธิ์หรือบริการที่ใช้ ซึ่งเป็นการเพิ่มการป้องกันอีกชั้นหนึ่งและป้องกันผู้โจมตีจากการเข้าถึงโฟลเดอร์ดังกล่าว แม้ว่าพวกเขาจะบุกรุกข้อมูลรับรองอยู่ในมือก็ตาม

- การปกป้องบัญชีบริการเฉพาะ: Silverfort ทำการค้นพบ การตรวจสอบกิจกรรม การวิเคราะห์ความเสี่ยง และการสร้างนโยบายการเข้าถึงโดยอัตโนมัติสำหรับบัญชีบริการทั้งหมดภายในสภาพแวดล้อม ซึ่งหมายความว่าการเบี่ยงเบนใดๆ ของบัญชีบริการจากกิจกรรมมาตรฐานสามารถทริกเกอร์นโยบายที่จะบล็อกการเข้าถึงทรัพยากรเป้าหมาย

- การป้องกัน MFA สำหรับการเข้าถึง PAM: Silverfort สามารถบังคับใช้นโยบาย MFA ในการเข้าถึงคอนโซล PAM ได้ ปกป้องจากการเข้าถึงที่เป็นอันตรายเช่นเดียวกับการละเมิดของ Uber

- MFA หรือบล็อกการเข้าถึงสำหรับบัญชีพิเศษที่เข้าถึงจากแหล่งที่มาที่ไม่ใช่ PAM: Silverfort สามารถบังคับใช้นโยบายที่ต้องการ MFA หรือบล็อกการเข้าถึงทั้งหมดจากที่ใดก็ได้ บัญชีสิทธิพิเศษ (เช่น ที่เก็บอยู่ใน PAM vault) ที่พยายามเข้าถึงทรัพยากรจากแหล่งอื่นนอกเหนือจากตัวเครื่อง PAM นโยบายดังกล่าวเป็นการบรรเทาผลกระทบโดยตรงต่อสถานการณ์ที่เนื้อหา PAM ถูกแยกออกมาอย่างประสงค์ร้ายโดยผู้โจมตี ซึ่งจากนั้นพยายามใช้ข้อมูลรับรองสิทธิพิเศษที่ถูกบุกรุกใหม่เหล่านี้เพื่อเข้าถึงทรัพยากรที่ละเอียดอ่อน

แผนภาพต่อไปนี้แสดงการไหลของการโจมตีและขั้นตอนต่างๆ ที่ Silverfort จะได้ป้องกัน:

สรุป

ผู้มีส่วนได้ส่วนเสียด้านความปลอดภัยตามสมมติฐานที่เป็นจริงต้องทำคือข้อมูลรับรองจะถูกบุกรุกในที่สุด เมื่อพิจารณาแล้ว เกณฑ์มาตรฐานขั้นสูงสุดในการวัดส่วนการป้องกันข้อมูลประจำตัวในกองรักษาความปลอดภัยขององค์กรคือความยืดหยุ่นในสถานการณ์ดังกล่าว ตามที่เราได้กล่าวไปแล้วในบทความนี้ แบบดั้งเดิม โซลูชัน MFA และการปรับใช้ PAM แบบสแตนด์อโลนไม่สามารถให้ระดับการป้องกันที่องค์กรต้องการในปัจจุบันได้

Silverfortแพลตฟอร์ม Unified Identity Protection ของ Unified Identity Protection เป็นโซลูชันแรกที่นำเสนอโซลูชันแบบองค์รวมที่รวมเอา MFA ที่ปรับเปลี่ยนได้ การปกป้องบัญชีบริการแบบอัตโนมัติ และการเสริมความแข็งแกร่งให้กับ PAM ซึ่งสามารถเผชิญกับแนวภัยคุกคามด้านข้อมูลประจำตัวในปัจจุบันได้ คลิก โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม เพื่อเรียนรู้เพิ่มเติม