ช่องโหว่ 'BlueKeep': ทำให้ระบบของคุณปลอดภัย

By Yaron Kassner, CTO และผู้ร่วมก่อตั้ง Silverfort

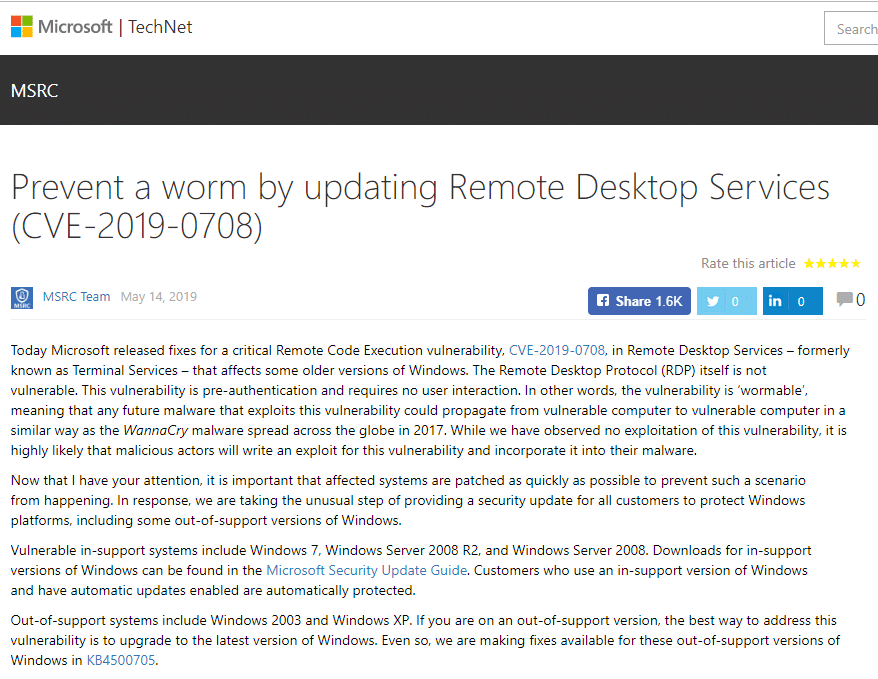

เมื่อวันที่ 14 พฤษภาคม 2019 Microsoft ออก โปรแกรมแก้ไขที่เรียกว่าช่องโหว่ BlueKeep ซึ่งเรียกอีกอย่างว่า CVE-2019-0708 แพตช์แก้ไขช่องโหว่ Remote Code Execution ที่สำคัญ ตามที่ Microsoft: “ช่องโหว่นี้เป็นการตรวจสอบสิทธิ์ล่วงหน้าและไม่ต้องการการโต้ตอบจากผู้ใช้ กล่าวอีกนัยหนึ่ง ช่องโหว่นี้คือ 'เวิร์มได้' ซึ่งหมายความว่ามัลแวร์ในอนาคตที่ใช้ประโยชน์จากช่องโหว่นี้อาจแพร่กระจายจากคอมพิวเตอร์ที่มีช่องโหว่ไปยังคอมพิวเตอร์ที่มีช่องโหว่ในลักษณะเดียวกับที่มัลแวร์ WannaCry แพร่กระจายไปทั่วโลกในปี 2017”

1 ประกาศของ Microsoft TechNet เกี่ยวกับแพตช์สำหรับแก้ไข CVE-2019-0708

Microsoft ปล่อยแพตช์อย่างรวดเร็วและกำลังพยายามอย่างเต็มที่เพื่อให้แน่ใจว่าลูกค้าจะแพตช์ระบบของตน ความรุนแรงของช่องโหว่นี้ผลักดันให้ Microsoft ดำเนินการตามขั้นตอนที่ผิดปกติในการออกแพตช์ ไม่เพียงแต่สำหรับระบบที่ได้รับผลกระทบในปัจจุบัน เช่น หน้าต่าง 10หน้าต่าง 7, windows Server 2016 และ Windows Server 2008 R2 แต่ยังรวมถึงระบบที่ไม่รองรับอีกต่อไป เช่น Windows 2003, Windows XP และ Windows Vista เจ้าหน้าที่รักษาความปลอดภัยของ Microsoft กล่าวว่าพวกเขามั่นใจว่ามีช่องโหว่ของ BlueKeep อยู่แล้ว และอาจมีศักยภาพที่จะกระตุ้นให้เกิดการโจมตีแบบจำลองตัวเอง ซึ่งถือเป็นการทำลายล้าง เช่นเดียวกับการโจมตี WannaCry ในปี 2017 ที่จะปิดคอมพิวเตอร์ทั่วโลก

ช่องโหว่ BlueKeep ควรได้รับการพิจารณาอย่างจริงจัง ช่องโหว่นี้สามารถถูกใช้เพื่อตั้งหลักเริ่มต้นในเครือข่ายโดยการโจมตีเซิร์ฟเวอร์เดสก์ท็อประยะไกลที่เปิดเผยทางอินเทอร์เน็ต และผู้โจมตีสามารถใช้เพื่อย้ายไปยังด้านข้างในเครือข่ายหลังจากได้รับฐานเริ่มต้นนี้

แม้ว่าการใช้แพตช์นี้มีความสำคัญสูงสุด แต่การแพตช์เซิร์ฟเวอร์ทั้งหมดในองค์กรอาจเป็นงานที่ยากสำหรับองค์กร สิ่งสำคัญคือต้องจำไว้ว่าแม้แต่จุดสิ้นสุดที่ไม่ได้แพตช์เพียงจุดเดียวก็สามารถทำให้เกิดการละเมิดได้ เห็นได้ชัดว่าช่องโหว่ EternalBlue นั้นถูกโจมตีในวงกว้างหลังจากที่ไมโครซอฟต์ออกแพตช์

ช่องโหว่ BlueKeep ได้รับการเผยแพร่บางส่วนแล้ว ดังนั้นจึงเป็นเพียงเรื่องของเวลาก่อนที่ช่องโหว่จะถูกใช้อย่างกว้างขวางโดยผู้โจมตี

สารบัญ

การปกป้องระบบของคุณจากช่องโหว่ BlueKeep:

สิ่งแรกที่คุณควรทำคือระบุระบบปฏิบัติการที่ไม่ได้รับการแพตช์หรือเก่าในเครือข่ายของคุณและแพตช์ระบบที่ได้รับผลกระทบทั้งหมด – ควรทำโดยเร็วที่สุด!

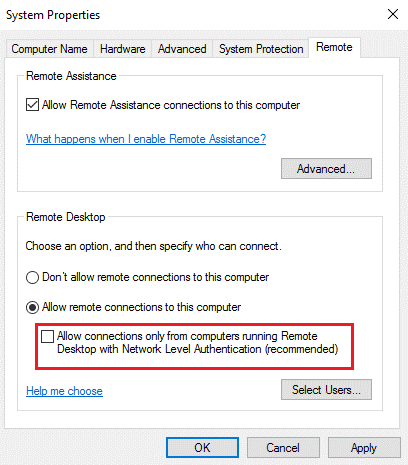

ต่อไปคุณควรใช้ การตรวจสอบระดับเครือข่าย (NLA) หากเป็นไปได้: NLA ต้องการการตรวจสอบสิทธิ์ก่อนที่จะเปิดใช้ช่องโหว่ Microsoft ขอแนะนำอย่างยิ่งให้ทำเช่นนี้ แต่นี่ไม่ใช่การตั้งค่าเริ่มต้น

2 การเปิดใช้งาน NLA จำเป็นต้องตรวจสอบสิทธิ์ก่อนที่จะเปิดใช้ช่องโหว่

การเปิดใช้งาน NLA จะป้องกันการดำเนินการตรวจสอบสิทธิ์ล่วงหน้า อย่างไรก็ตาม สิ่งสำคัญคือต้องจำไว้ว่าระบบที่ได้รับผลกระทบยังคงเสี่ยงต่อการถูกโจมตีโดย Remote Code Execution (RCE) หากผู้โจมตีมีข้อมูลรับรองที่ถูกต้องซึ่งสามารถใช้ตรวจสอบสิทธิ์ได้สำเร็จ

การป้องกันการใช้ประโยชน์จากข้อมูลรับรองที่ถูกบุกรุกสำหรับการเรียกใช้โค้ดจากระยะไกลด้วย Silverfort

ดังที่กล่าวไว้ข้างต้น การเปิดใช้งาน NLA มีความสำคัญอย่างยิ่งในการป้องกันการดำเนินการตรวจสอบสิทธิ์ล่วงหน้า แต่ยังไม่เพียงพอ เนื่องจากหากผู้โจมตีมีข้อมูลรับรองที่ถูกต้องอยู่แล้ว (ซึ่งปัจจุบันหาได้ค่อนข้างง่าย) ผู้โจมตียังคงเข้าถึงและใช้ประโยชน์จากช่องโหว่ RCE . นี่คือที่ Silverfort เข้ามาและป้องกันการใช้ข้อมูลประจำตัวที่ถูกบุกรุกสำหรับการแสวงหาประโยชน์จาก RCE และการโจมตีโปรโตคอลเดสก์ท็อประยะไกลอื่นๆ:

Silverfortแพลตฟอร์มการพิสูจน์ตัวตนแบบไม่ใช้เอเจนต์และไม่ใช้พร็อกซีสามารถบังคับใช้ได้ การตรวจสอบหลายปัจจัย (MFA) และนโยบายการตรวจสอบที่รัดกุมเพื่อป้องกันการเข้าถึงระบบใดๆ โดยไม่ได้รับอนุญาต ไม่ว่าจะเป็นอะไรหรืออยู่ที่ใด – ไม่ว่าจะอยู่ในองค์กรหรือในระบบคลาวด์ ซึ่งรวมถึงระบบที่ไม่สามารถป้องกันได้ โซลูชัน MFA จนถึงทุกวันนี้ เช่น โครงสร้างพื้นฐานด้านไอที แอปพลิเคชันดั้งเดิมและดั้งเดิม การแชร์ไฟล์ ฐานข้อมูล และอื่นๆ

เมื่อผู้โจมตีพยายามใช้ประโยชน์จากข้อมูลประจำตัวที่ถูกบุกรุกเพื่อเข้าถึงระบบ Silverfort อาจต้องใช้ปัจจัยการรับรองความถูกต้องที่สองเพื่อตรวจสอบตัวตนของผู้ใช้ ในขณะที่ผู้ใช้ที่ถูกต้องสามารถพิสูจน์ตัวตนได้อย่างง่ายดาย แต่ผู้โจมตีจะล้มเหลวใน 2nd ปัจจัยการตรวจสอบสิทธิ์ ดังนั้นการเข้าถึงของเขา/เธอจะถูกปฏิเสธ

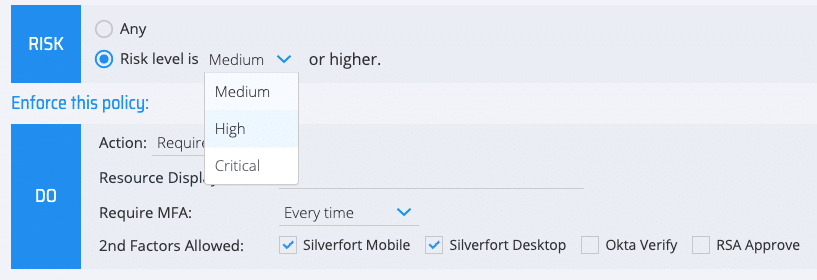

Silverfort สามารถใช้นโยบาย MFA แบบคงที่ซึ่งกำหนดให้ผู้ใช้ตรวจสอบสิทธิ์ด้วยปัจจัยที่ 2 ได้ทุกเมื่อที่เข้าถึงระบบ แต่อาจสร้างความยุ่งยากได้พอสมควร ดังนั้น ขอแนะนำให้ใช้นโยบายแบบปรับเปลี่ยนตามความเสี่ยง: สามารถตั้งค่านโยบายแบบปรับเปลี่ยนให้ต้องใช้ปัจจัยการรับรองความถูกต้องครั้งที่ 2 เฉพาะเมื่อระดับความเสี่ยงสูง ซึ่งจะช่วยลดการหยุดชะงักโดยไม่สูญเสียความปลอดภัย

หากต้องการอ่านเพิ่มเติมเกี่ยวกับ Silverfortนโยบายที่ปรับเปลี่ยนได้ของ ' และ Risk Engine ที่ใช้ AI ดาวน์โหลดเอกสารไวท์เปเปอร์นี้ได้ฟรี.

3 Silverfort สามารถใช้นโยบาย MFA แบบคงที่หรือ การรับรองความถูกต้องแบบปรับตัวตามความเสี่ยง นโยบาย

หยุดการเคลื่อนไหวด้านข้างด้วยนโยบายความปลอดภัยแบบ Zero-Trust

Silverfort สามารถบังคับใช้ MFA และการเข้าถึงที่ปลอดภัย ไม่เพียงแต่สำหรับการเข้าถึงจากภายนอกเท่านั้น แต่ยังรวมถึงภายในเครือข่ายขององค์กรด้วย ซึ่งรวมถึงการเข้าถึงระหว่างผู้ใช้กับเครื่องและการเข้าถึงระหว่างเครื่องกับเครื่อง (บัญชีบริการ).

ระบบองค์กรต่างๆ ใช้บัญชีบริการเพื่อสื่อสารกับระบบอื่นและทำให้กระบวนการเป็นอัตโนมัติ บัญชีดังกล่าวตกเป็นเป้าหมายหลักสำหรับผู้โจมตี เนื่องจากบัญชีเหล่านี้มักมีสิทธิ์การใช้งานสูงและรหัสผ่านมักไม่ค่อยเปลี่ยน แต่เนื่องจากบัญชีเหล่านี้ใช้งานโดยเครื่องมากกว่ามนุษย์ จึงไม่สามารถป้องกันด้วยวิธีการตรวจสอบสิทธิ์แบบหลายปัจจัยตามปกติได้

Silverfort แนะนำความสามารถพิเศษสำหรับ การรักษาความปลอดภัยการใช้บัญชีบริการซึ่งป้องกันไม่ให้หน่วยงานที่ไม่ได้รับอนุญาตขโมยหรือนำไปใช้ในทางที่ผิด สิ่งนี้สามารถทำได้โดยไม่ต้องเปลี่ยนแปลงระบบที่เกี่ยวข้อง

Silverfort ช่วยให้องค์กรสามารถใช้โมเดลการรักษาความปลอดภัยแบบไร้ความน่าเชื่อถือแบบองค์รวมโดยไม่ต้องปรับใช้ซอฟต์แวร์เอเจนต์หรือพร็อกซี และไม่ต้องมีการเปลี่ยนแปลงกับเครือข่ายที่มีอยู่ สถาปัตยกรรมที่เป็นนวัตกรรมช่วยให้มั่นใจในการเข้าถึงระบบใดๆ ได้อย่างปลอดภัย ไม่ว่าระบบนั้นจะอยู่ที่ใดหรืออะไรก็ตาม ซึ่งรวมถึงการเข้าถึงระหว่างผู้ใช้กับเครื่องและการเข้าถึงระหว่างเครื่อง ตลอดจนการเข้าถึงระดับผู้ดูแลระบบ เพราะ Silverfort หลีกเลี่ยงการดัดแปลงสินทรัพย์และโครงสร้างพื้นฐานที่มีอยู่ ซึ่งไม่เพียงแต่ช่วยให้บริษัทขนาดเล็กที่คล่องตัวเท่านั้น แต่ยังรวมถึงองค์กรแบบดั้งเดิมขนาดใหญ่ด้วย การรักษาความปลอดภัยที่ไว้วางใจเป็นศูนย์ ทั่วทั้งเครือข่ายของพวกเขา

Yaron Kassner, CTO และผู้ร่วมก่อตั้ง Silverfort

SilverfortCTO และผู้ร่วมก่อตั้งของ Yaron Kassner เป็นผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์และเทคโนโลยีข้อมูลขนาดใหญ่ ก่อนร่วมก่อตั้ง SilverfortYaron ทำหน้าที่เป็นที่ปรึกษาผู้เชี่ยวชาญด้านข้อมูลขนาดใหญ่สำหรับ Cisco เขายังได้พัฒนาความสามารถใหม่เกี่ยวกับการวิเคราะห์ข้อมูลขนาดใหญ่และอัลกอริทึมการเรียนรู้ของเครื่องที่ Microsoft ก่อนหน้านั้น Yaron ทำหน้าที่ในหน่วยไซเบอร์ชั้นยอด 8200 ของกองกำลังป้องกันประเทศอิสราเอล ซึ่งเขาเป็นผู้นำทีมวิจัยและพัฒนาที่มีชื่อเสียง เลื่อนยศเป็นร้อยเอก และได้รับรางวัลความเป็นเลิศอันทรงเกียรติ Yaron สำเร็จการศึกษาระดับปริญญาตรี สาขาคณิตศาสตร์ Summa Cum Laude, วท.ม. และปริญญาเอก สาขาวิทยาการคอมพิวเตอร์จาก Technion – Israel Institute of Technology

ต้องการเรียนรู้เพิ่มเติมหรือดูการสาธิตหรือไม่ – ติดต่อเราวันนี้!