การลดรอยเท้าของรหัสผ่านในสภาพแวดล้อม Windows

*****โดย Yaron Kassner, CTO และผู้ร่วมก่อตั้ง Silverfort*****

คำว่า "ไม่ใช้รหัสผ่าน" มักถูกโยนทิ้งไปบ่อยครั้ง และในขณะที่ทุกคนกำลังพูดถึงเรื่องนี้ ฉันยังไม่เคยพบองค์กรใดที่สามารถกำจัดรหัสผ่านได้อย่างแท้จริง การกำจัดรหัสผ่านเป็นความท้าทายที่ยิ่งใหญ่ และฉันเชื่อว่าความท้าทายที่ยิ่งใหญ่ควรได้รับการแก้ไขในขั้นตอนเล็กๆ ดังนั้นในโพสต์บล็อกนี้ ฉันจะแนะนำชุดขั้นตอนที่แนะนำซึ่งจะช่วยให้องค์กรเลิกใช้รหัสผ่าน พูดตามตรง นี่ไม่ใช่สิ่งที่ฉันอยากจะแนะนำกับทุกองค์กร – มีหลายสิ่งที่ต้องทำ แต่ขั้นตอนแรกควรนำไปใช้ได้จริงสำหรับทุกคน และควรจะเพียงพอแล้วที่จะบรรเทาความเจ็บปวดส่วนใหญ่ที่เกิดจากรหัสผ่าน ขณะเดียวกันก็เสริมความแข็งแกร่งให้กับการรักษาความปลอดภัยขององค์กร

สารบัญ

เราสามารถกำจัดรหัสผ่านได้หรือไม่?

เรามาเริ่มกันที่การทดลองทางความคิด: จะเกิดอะไรขึ้นหากคุณกำจัดข้อกำหนดความซับซ้อนของรหัสผ่านในองค์กร หรือหากคุณนำข้อกำหนดในการเปลี่ยนรหัสผ่านบ่อยๆ ออก การเปลี่ยนแปลงเหล่านี้มีแนวโน้มที่จะส่งผลดีในทันทีต่อระดับความสุขของพนักงานของคุณ อย่างไรก็ตาม หลังจากนั้น คุณจะโดนแฮ็ค นั่นเป็นเพราะทั้งอุปกรณ์ปลายทางของผู้ใช้และระบบขององค์กรจะกลายเป็นเป้าหมายที่ง่ายสำหรับแฮ็กเกอร์

ดังนั้น ก่อนที่คุณจะเริ่มคิดที่จะเลิกใช้รหัสผ่าน คุณต้องแน่ใจว่ามีการเข้าถึงอุปกรณ์ปลายทางและระบบขององค์กรทั้งหมดอย่างปลอดภัยด้วยสิ่งที่ดีกว่ารหัสผ่าน

โชคดีที่การรวม Windows Hello for Business และ Silverfortคุณสามารถบรรลุสิ่งนี้ได้ ฉันจะเริ่มต้นด้วยภาพรวมของ WHFB และควรใช้อย่างไร และอธิบายต่อไปว่าเหตุใดจึงสำคัญที่ต้องเพิ่ม Silverfort แล้วยังไง Silverfort สามารถรับประกันการเข้าถึงอย่างปลอดภัยไปยังทุกสิ่งที่อยู่ด้านบนสุดของจุดสิ้นสุด

Windows Hello for Business (WHFB) คืออะไร

ในความพยายามที่จะลดการใช้รหัสผ่าน Microsoft ได้เปิดตัวฟีเจอร์ 'Windows Hello' พร้อมกับการเปิดตัว หน้าต่าง 10. WHFB เป็นคุณสมบัติที่แตกต่างที่ออกแบบมาสำหรับองค์กร คุณลักษณะนี้ช่วยให้สามารถเข้าถึงอุปกรณ์ของคุณได้อย่างปลอดภัย Active Directory (ค.ศ.) และ Entra ID (เดิมชื่อ Azure AD) โดยใช้ประโยชน์จากความสามารถดังต่อไปนี้:

ปลดล็อกอุปกรณ์

WHFB ให้ความสำคัญกับอุปกรณ์ของคุณเป็นอย่างมาก เนื่องจากเป็นกุญแจสำคัญของ AD และ Entra ID (เดิมชื่อ Azure AD) ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องป้องกันไม่ให้ผู้ไม่ประสงค์ดีปลดล็อคอุปกรณ์และเข้าถึงกุญแจเหล่านั้น อย่างไรก็ตาม ฉันรู้สึกงุนงงกับการเลือกที่จะแทนที่รหัสผ่านด้วยรหัสพิน นั่นเพียงพอแล้วหรือยังที่จะอ้างว่าการเข้าสู่ระบบตอนนี้ไม่มีรหัสผ่านแล้ว? เพราะรหัสพินไม่ใช่รหัสผ่านใช่ไหม เพียงพอที่จะปกป้องอุปกรณ์หรือไม่?

โชคดีที่ Microsoft เสนอปัจจัยเพิ่มเติมสำหรับการปลดล็อกอุปกรณ์ของคุณ ซึ่งหากรวมกับรหัส PIN ควรให้การรักษาความปลอดภัยที่ดีกว่ารหัสผ่านเพียงอย่างเดียวสำหรับการปลดล็อกอุปกรณ์

การยืนยันตัวตนเพื่อ Active Directory (ค.ศ. )

เมื่อคุณปลดล็อกคอมพิวเตอร์แล้ว คุณจะปลดล็อกคีย์ส่วนตัวที่บันทึกไว้ใน TPM ของคุณและสามารถใช้คีย์ส่วนตัวนั้นเพื่อ Kerberos การรับรองความถูกต้องด้วย AD หากนโยบายปลายทางของคุณอนุญาตให้จัดเก็บข้อมูลประจำตัวที่แคชไว้บนคอมพิวเตอร์ เมื่อคุณเข้าสู่ระบบ คอมพิวเตอร์จะปลดล็อกโดยไม่ต้องตรวจสอบสิทธิ์ Active Directory. มิฉะนั้น หากไม่มีแคชข้อมูลรับรอง คอมพิวเตอร์ของคุณจะต้องขอ Kerberos TGT และตั๋วโฮสต์ก่อนที่จะปลดล็อค การบังคับ การรับรอง ถึง AD จะมีความปลอดภัยมากกว่าการใช้ข้อมูลประจำตัวที่แคชไว้

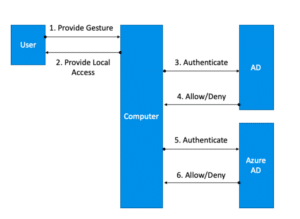

การยืนยันตัวตนเพื่อ Entra ID (เดิมชื่อ Azure AD)

การยืนยันตัวตนเพื่อ Entra ID (เดิมคือ Azure AD) คล้ายกัน และยังอาศัยคีย์ส่วนตัวที่บันทึกไว้ในอุปกรณ์ด้วย เป็นการดีกว่าที่จะต้องมีการรับรองความถูกต้อง Entra ID (เดิมชื่อ Azure AD) ก่อนปลดล็อคอุปกรณ์ ด้านล่างนี้เป็นภาพที่แสดงถึงขั้นตอนการตรวจสอบสิทธิ์กับ WHFB ในการกำหนดค่าแบบไฮบริด

Multi-Factor Unlock เหมือนกับ Multi-Factor Authentication (MFA) หรือไม่

ตามแบบที่ FIPS กำหนด ไอ้เวรตะไลโทเค็นจริงที่ต้องใช้สิ่งที่คุณรู้หรือกำลังจะปลดล็อคนั้นถือเป็น MFA เนื่องจากปัจจัยหนึ่งคือโทเค็นจริง (สิ่งที่คุณมี) และอีกปัจจัยหนึ่งคือท่าทางที่คุณให้ไว้ ตามคำจำกัดความนี้ คอมพิวเตอร์สามารถถูกพิจารณาว่าเป็นโทเค็นจริง และ WHFB สามารถถูกพิจารณาอย่างเป็นทางการว่า MFA แม้ว่าจะปิดใช้งานการปลดล็อกด้วยหลายปัจจัยก็ตาม ข้อแตกต่างคือหากทรัพยากรที่คุณต้องการปกป้องเป็นอุปกรณ์เอง คุณต้องปลดล็อกด้วยหลายปัจจัยเพื่อให้ MFA ใช้งานได้ หากทรัพยากรที่คุณต้องการปกป้องอยู่ภายนอกอุปกรณ์ WHFB โดยไม่ต้องปลดล็อกด้วยหลายปัจจัยก็เพียงพอแล้ว

แน่นอนว่าทั้งหมดนี้เป็นพิธีการ และหากคุณต้องการความปลอดภัยที่ดีที่สุด คุณควรกำหนดให้ปลดล็อกด้วยหลายปัจจัยเสมอ

ฉันควรเลือกโมเดลการปรับใช้และความน่าเชื่อถือแบบใด

Microsoft มีการปรับใช้หลายประเภทให้เลือก

- เป็นลูกผสม Entra ID (เดิมชื่อ Azure AD) เข้าร่วมการปรับใช้ Key Trust

- เป็นลูกผสม Entra ID (เดิมชื่อ Azure AD) เข้าร่วมการปรับใช้ความน่าเชื่อถือของใบรับรอง

- Entra ID (เดิมชื่อ Azure AD)Entra ID (เดิมชื่อ Azure AD) เข้าร่วมคำแนะนำการปรับใช้การลงชื่อเพียงครั้งเดียว

- การปรับใช้คีย์ทรัสต์ในสถานที่

- การปรับใช้ความน่าเชื่อถือของใบรับรองในสถานที่

ฉันไม่คิดว่าหลายองค์กรจะพิจารณา 3 ข้อสุดท้ายอย่างจริงจัง เพราะองค์กรส่วนใหญ่ยังไม่พร้อมที่จะเลิกใช้ AD ของตน และอาจจะย้ายไปใช้ระบบคลาวด์ (หรือจะเร็ว ๆ นี้)

นี่ทำให้เราอยู่กับไฮบริด Azure AD ตัวเลือกที่เข้าร่วม ฉันแนะนำให้เลือกใช้ Certificate Trust Deployment เนื่องจากนอกเหนือจากการเข้าสู่ระบบในเครื่องแล้ว ยังเปิดใช้งานการรักษาความปลอดภัยสำหรับเดสก์ท็อประยะไกลอีกด้วย

จะเกิดอะไรขึ้นเมื่อผู้ใช้ออฟไลน์

เมื่อฉันลองใช้ WHFB ครั้งแรก ฉันกังวลว่าจะไม่สามารถเข้าสู่ระบบได้เมื่อคอมพิวเตอร์ของฉันออฟไลน์ ไดอะแกรมของ Microsoft แสดงการรับรองความถูกต้อง Entra ID (เดิมชื่อ Azure AD) เป็นขั้นตอนการรับรองความถูกต้องเบื้องต้นสำหรับการปลดล็อคอุปกรณ์ ในความเป็นจริง สิ่งนี้มักเกิดขึ้นก่อนที่คอมพิวเตอร์จะปลดล็อค แต่ก็ไม่ใช่ขั้นตอนที่จำเป็นในการปลดล็อคคอมพิวเตอร์ของคุณ ดังนั้นผู้ใช้จึงสามารถปลดล็อคคอมพิวเตอร์ได้แม้ในขณะออฟไลน์ นี่ก็หมายความว่าเราไม่สามารถพึ่งพาได้ Entra ID (เดิมชื่อ Azure AD) เพื่อป้องกันการเข้าถึงอุปกรณ์ของผู้ใช้โดยไม่ได้รับอนุญาต

การปรับปรุงความปลอดภัยของ WHFB

มีสี่สถานการณ์ที่ WHFB ใช้ประโยชน์จาก MFA:

-

-

- ปลดล็อคหลายปัจจัย

- การรับรองความถูกต้องเบื้องต้นกับ AD

- การรับรองความถูกต้องเบื้องต้นถึง Entra ID (เดิมชื่อ Azure AD)

- การลงทะเบียนอุปกรณ์

อย่างไรก็ตาม มีปัญหาใหญ่ที่ยังไม่ได้แก้ไข – MFA ไม่จำเป็นสำหรับการเข้าถึงทรัพยากรที่ละเอียดอ่อนภายในเครือข่าย หลังจากการเข้าสู่ระบบครั้งแรก ซึ่งหมายความว่าเมื่อผู้ใช้เข้าสู่ระบบแล้ว หากอุปกรณ์มีมัลแวร์ มัลแวร์สามารถขโมยข้อมูลประจำตัว (หรือแฮช) จากนั้นจึงแพร่กระจายไปทั่วเครือข่ายได้ฟรี ยิ่งไปกว่านั้น การลงชื่อเพียงครั้งเดียว (SSO) จะเปิดประตูให้ผู้โจมตีเข้าถึงทรัพยากรทั้งหมดโดยไม่ต้องมีการตรวจสอบเพิ่มเติม

-

WHFB ไม่ครอบคลุมอะไร

WHFB ครอบคลุม Entra ID (เดิมชื่อ Azure AD) และ AD เมื่อไคลเอนต์เป็นอุปกรณ์ Windows 10 ที่อัปเดต แต่ในสถานการณ์ขององค์กรหลายแห่ง กรณีนี้ไม่ได้เป็นเช่นนั้น เพียงยกตัวอย่างบางส่วน:

-

- แอปพลิเคชัน LDAP

- แอปพลิเคชันที่เริ่มต้นการตรวจสอบสิทธิ์ Kerberos เป็นไคลเอนต์ (ไม่ใช่ SSO)

- แมคบุค

- หน้าต่าง 7

- เซิร์ฟเวอร์ Windows

- ลินุกซ์

เราทุกคนมีสิ่งเหล่านี้ในสภาพแวดล้อมของเรา ดังนั้นคุณต้องหาวิธีป้องกันสิ่งเหล่านี้จากการเข้าถึงโดยไม่ได้รับอนุญาต

ทำอย่างไร Silverfort ความช่วยเหลือ?

การปกป้องทรัพยากรภายในเครือข่าย

Silverfort สามารถบังคับใช้ MFA และ การตรวจสอบตามความเสี่ยง เพื่อให้มั่นใจในการเข้าถึงทรัพยากรที่ละเอียดอ่อนภายในเครือข่ายองค์กรและสภาพแวดล้อมคลาวด์อย่างปลอดภัย สิ่งสำคัญคือต้องทราบว่า Silverfort รักษาความปลอดภัยในการเข้าถึงทรัพยากรหลังจากปลดล็อคอุปกรณ์ของผู้ใช้แล้ว

คุณสามารถใช้วิธีแก้ปัญหาเช่น Silverfort ที่จะเพิ่ม การรับรองความถูกต้องตามความเสี่ยง ไปยังระบบใดๆ ที่ WHFB ไม่ครอบคลุม จากนั้น หากคุณต้องการลดรอยเท้าของรหัสผ่าน คุณสามารถเริ่มต้นด้วยการลดความซับซ้อนของนโยบายรหัสผ่านในองค์กร หากคุณกำลังเพิ่ม MFA ในสถานการณ์การตรวจสอบสิทธิ์ทั้งหมดด้วยรหัสผ่าน รหัสผ่านไม่จำเป็นต้องซับซ้อนมากนัก (คุณสามารถใช้รหัส PIN 6 หลักก็ได้) และไม่จำเป็นต้องเปลี่ยนบ่อยขนาดนั้น ขั้นตอนนี้ช่วยลดต้นทุนการจัดการรหัสผ่านให้กับองค์กรได้อย่างมาก อีกส่วนหนึ่งกำลังมองเห็นได้

คำขอเข้าถึงแอปพลิเคชัน – Silverfort ช่วยให้คุณระบุคำขอการเข้าถึงทั้งหมดและค่อยๆ แทนที่การตรวจสอบสิทธิ์ด้วยกลไกการตรวจสอบสิทธิ์แบบไม่ใช้รหัสผ่าน

MFA มือถือสำหรับปลายทาง

หากคุณต้องการใช้การรักษาความปลอดภัยที่เข้มงวดขึ้นก่อนที่จะปลดล็อกเวิร์กสเตชันของผู้ใช้ คุณสามารถใช้ Silverfort's โซลูชัน MFA เป็นปัจจัยการตรวจสอบเพิ่มเติม Silverfort สามารถทำงานร่วมกับการรับรองความถูกต้องนอกแบนด์ซึ่งสามารถให้ความปลอดภัยเพิ่มเติมเหนือปัจจัยที่ Microsoft รองรับ

นอกจากนี้ Silverfort สามารถเพิ่มการรับรองความถูกต้องนอกแบนด์ให้กับอุปกรณ์ที่ไม่รองรับ WHFB เช่น อุปกรณ์ Windows 7

MFA สำหรับเดสก์ท็อประยะไกล

Silverfort ให้ MFA สำหรับเดสก์ท็อประยะไกล แม้ว่าคุณจะเลือกใช้ไฮบริดก็ตาม Entra ID (เดิมชื่อ Azure AD) เข้าร่วมการปรับใช้ Key Trust

MFA สำหรับการลงทะเบียนอุปกรณ์

ขั้นตอนแรกของการลงทะเบียนอุปกรณ์กับ Entra ID (เดิมชื่อ Azure AD) โดยทั่วไปต้องใช้ MFA และสามารถทำได้ด้วย Silverfort.

วิธีการใช้รหัสผ่านน้อยลง

Microsoft แนะนำขั้นตอนต่อไปนี้สำหรับการใช้รหัสผ่านน้อยลง:

1. พัฒนาข้อเสนอการเปลี่ยนรหัสผ่าน

เราทุกคนรู้ว่าปัจจัยเดียวไม่เพียงพอ ดังนั้น การลบรหัสผ่านจึงเป็นเรื่องท้าทายสำหรับความปลอดภัย เพราะตอนนี้คุณต้องการปัจจัยสองประการนอกเหนือจากรหัสผ่าน WHFB แก้ปัญหาส่วนหนึ่งของความท้าทายนี้ แต่ดังที่ได้กล่าวไว้ก่อนหน้านี้ มันปล่อยให้สถานการณ์อื่นๆ ไม่ได้รับการป้องกัน การเปลี่ยนรหัสผ่านของคุณต้องมีปัจจัยการตรวจสอบสิทธิ์อื่นที่สามารถป้องกันทรัพยากรทั้งหมดของคุณได้

2. ลดพื้นที่ผิวของรหัสผ่านที่ผู้ใช้มองเห็นได้

ขั้นตอนแรกที่นี่คือการเปิดใช้งาน WHFB จากนั้น คุณอาจต้องการใช้วิธีแก้ปัญหาเช่น Silverfort เพื่อจับคู่ทรัพยากรทั้งหมดที่ยังคงใช้รหัสผ่านโดยอัตโนมัติ

3. เปลี่ยนไปสู่การใช้งานที่ไม่ต้องใช้รหัสผ่าน

นั่นคือจุดที่มันยุ่งยาก แอปพลิเคชันที่ไม่รองรับการตรวจสอบสิทธิ์แบบไม่ต้องใช้รหัสผ่านจะทำให้ขั้นตอนนี้สำเร็จได้ยาก ดังที่ได้กล่าวไว้ก่อนหน้านี้ ฉันขอแนะนำขั้นตอนขั้นกลางก่อนหน้านั้น ซึ่งบังคับใช้ MFA สำหรับแอปพลิเคชันเหล่านี้ และในขณะเดียวกันก็ลดความยาวและความซับซ้อนของรหัสผ่าน

4. กำจัดรหัสผ่านจากไดเร็กทอรีข้อมูลประจำตัว

หากสภาพแวดล้อมทั้งหมดของคุณครอบคลุมโดย SSO และการเข้าสู่ระบบปลายทางทั้งหมดใช้ Windows Hello for Business คุณไม่จำเป็นต้องใช้รหัสผ่านในไดเร็กทอรีของคุณเลย อย่างไรก็ตาม ฉันคิดว่าองค์กรส่วนใหญ่มีหนทางอีกยาวไกลก่อนที่จะเป็นไปได้

กลยุทธ์เพิ่มเติมที่ไม่ต้องใช้รหัสผ่าน

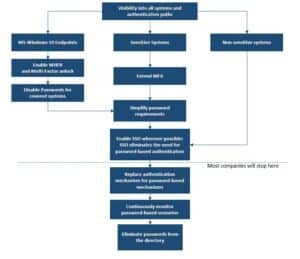

กลยุทธ์ที่ฉันแนะนำมีขั้นตอนมากกว่าของ Microsoft สองสามขั้นตอน แต่ฉันคิดว่ามันใช้งานได้จริงมากกว่าเล็กน้อย และช่วยให้คุณได้รับประโยชน์ตั้งแต่เนิ่นๆ ของกระบวนการ:

รูปภาพ: กระบวนการที่แนะนำสำหรับการใช้กลยุทธ์ 'ไม่ใช้รหัสผ่าน'

องค์กรส่วนใหญ่จะใช้ส่วนบนสุดของกระบวนการเพื่อปรับปรุงความปลอดภัยขององค์กร จะทำให้ขั้นตอนการเข้าสู่ระบบง่ายขึ้นสำหรับผู้ใช้ส่วนใหญ่ที่เข้าถึงแอปพลิเคชันส่วนใหญ่ ทำให้พวกเขาใช้รหัสผ่านที่เรียบง่ายและจดจำได้ง่าย อย่างไรก็ตาม องค์กรที่ต้องการกำจัดรหัสผ่านทั้งหมด จะต้องดำเนินการตามขั้นตอนเพิ่มเติม

คำสุดท้าย:

ไม่ว่าคุณจะเลือกใช้กลยุทธ์แบบไม่ใช้รหัสผ่านเต็มรูปแบบหรือไม่ก็ตาม ฉันคิดว่าการผสมผสานระหว่าง Windows Hello for Business และแบบกว้างๆ โซลูชันการยืนยันตัวตนแบบหลายปัจจัย สามารถปรับปรุงประสบการณ์ของผู้ใช้และท่าทางการรักษาความปลอดภัยโดยรวมขององค์กรได้อย่างมาก

การเปิดใช้งาน WHFB และ Multi-Factor Unlock ไม่ใช่เรื่องยาก การใช้โซลูชัน MFA เพื่อรักษาความปลอดภัยในการเข้าถึงสินทรัพย์ที่ละเอียดอ่อนที่สุดของคุณ อาจเป็นเรื่องที่ท้าทายมากขึ้น ขึ้นอยู่กับโซลูชันที่คุณใช้ ถ้าอยากรู้ว่าเป็นอย่างไร Silverfort สามารถช่วยให้คุณปรับใช้งานได้ง่ายขึ้น รวมทั้งเปิดใช้การรับรองความถูกต้องที่ปลอดภัยสำหรับระบบที่ละเอียดอ่อนโดยไม่ต้องใช้ตัวแทนซอฟต์แวร์หรือพร็อกซีในบรรทัด แจ้งให้เราทราบ เรายินดีที่จะช่วยเหลือ

Yaron Kassner, CTO และผู้ร่วมก่อตั้ง Silverfort

SilverfortCTO และผู้ร่วมก่อตั้งของ Yaron Kassner เป็นผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์และเทคโนโลยีข้อมูลขนาดใหญ่ ก่อนร่วมก่อตั้ง SilverfortYaron ทำหน้าที่เป็นที่ปรึกษาผู้เชี่ยวชาญด้านข้อมูลขนาดใหญ่สำหรับ Cisco เขายังได้พัฒนาความสามารถใหม่เกี่ยวกับการวิเคราะห์ข้อมูลขนาดใหญ่และอัลกอริทึมการเรียนรู้ของเครื่องที่ Microsoft ก่อนหน้านั้น Yaron ทำหน้าที่ในหน่วยไซเบอร์ชั้นยอด 8200 ของกองกำลังป้องกันประเทศอิสราเอล ซึ่งเขาเป็นผู้นำทีมวิจัยและพัฒนาที่มีชื่อเสียง เลื่อนยศเป็นร้อยเอก และได้รับรางวัลความเป็นเลิศอันทรงเกียรติ Yaron สำเร็จการศึกษาระดับปริญญาตรี สาขาคณิตศาสตร์ Summa Cum Laude, วท.ม. และปริญญาเอก สาขาวิทยาการคอมพิวเตอร์จาก Technion – Israel Institute of Technology

ขอให้ทุกคนมีความสุขในวันหยุดและปี 2020 ที่ยอดเยี่ยมและปลอดภัย!

Yaron Kassner