ป้องกันการแพร่กระจายอัตโนมัติของการโจมตีแรนซัมแวร์

การโจมตีด้วยแรนซัมแวร์อยู่ในอันดับที่สูงท่ามกลางความกังวลด้านความปลอดภัยทางไซเบอร์ขององค์กรต่างๆ แนวทางปฏิบัติทั่วไปในปัจจุบันคือการป้องกัน การจัดส่ง และ การปฏิบัติ ขั้นตอนของการโจมตีเหล่านี้ อย่างไรก็ตาม องค์กรเกือบทั้งหมดขาดความสามารถในการป้องกันเชิงรุก การขยายพันธุ์อัตโนมัติ of ransomware เพย์โหลดที่จัดการเพื่อหลีกเลี่ยงการจัดส่งและการป้องกันการดำเนินการ เนื่องจากการเผยแพร่นี้เป็นความแตกต่างระหว่างจุดสิ้นสุดที่ติดไวรัสจุดเดียวและการล็อคดาวน์ขององค์กรขนาดใหญ่ การขาดความสามารถในการป้องกันสิ่งนี้จึงเป็นช่องว่างด้านความปลอดภัยที่สำคัญ Silverfortแพลตฟอร์ม Unified Identity Protection นำเสนอโซลูชันเดียวที่สามารถใช้ประโยชน์ได้ในปัจจุบัน ไอ้เวรตะไล เพื่อป้องกันการแพร่กระจายของแรนซัมแวร์อัตโนมัติอย่างมีประสิทธิภาพ ไม่อนุญาตให้เพย์โหลดที่เป็นอันตรายขยายเกินกว่าเครื่องที่ติดไวรัสในตอนแรก

สารบัญ

การแพร่กระจายอัตโนมัติเป็นปัจจัย X ในการโจมตีแรนซัมแวร์

การโจมตีด้วยแรนซัมแวร์เปลี่ยนจากความรำคาญเป็นความเสี่ยงขั้นวิกฤติในปี 2017 เมื่อ WannaCry และ NotPetya การโจมตีสร้างความหายนะให้กับองค์กรต่างๆ ทั่วโลก โดยความเสียหายโดยประมาณโดยรวมอยู่ที่เกือบ 15 พันล้านดอลลาร์ การโจมตีเหล่านี้เป็นครั้งแรกที่จับคู่กับ เพย์โหลดการเข้ารหัส กับ การขยายพันธุ์อัตโนมัติ. ในลักษณะนี้ วิศวกรรมสังคมที่พนักงานในองค์กรเพียงคนเดียวเปิดอีเมลติดอาวุธส่งผลให้มีการเข้ารหัสข้อมูลไม่เพียงแต่ปลายทางของพนักงานรายนี้เพียงอย่างเดียว แต่ยังรวมถึงเครื่องอื่นๆ ทั้งหมดในสภาพแวดล้อมขององค์กรด้วย ความเป็นจริงใหม่นี้ถูกบังคับ ความปลอดภัยขององค์กร ผู้มีอำนาจตัดสินใจจัดลำดับความสำคัญความต้องการด้านความปลอดภัยใหม่ผลักดัน การป้องกันแรนซัมแวร์ระดับองค์กร ไปที่ด้านบนสุดของรายการ

Ransomware Attack Anatomy: การส่งมอบ, การดำเนินการ, การขยายพันธุ์

การโจมตีด้วยแรนซัมแวร์ประกอบด้วยขั้นตอนต่อไปนี้:

การป้องกันการจัดส่ง - ตรวจสอบแล้ว

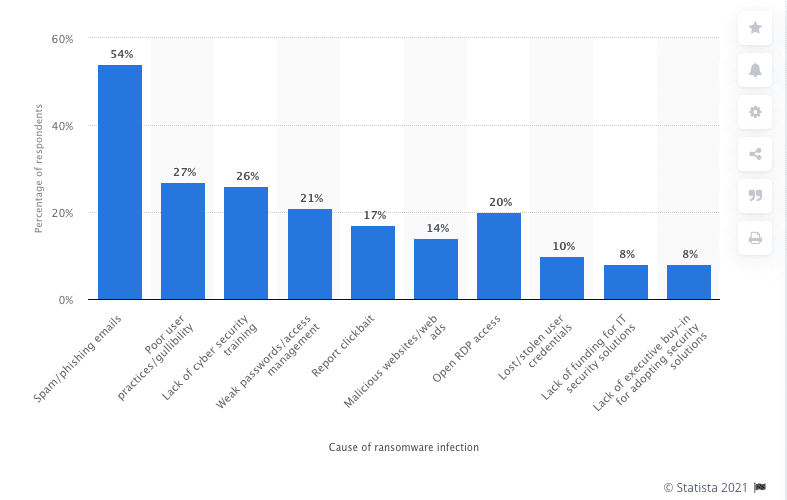

จุดประสงค์ของขั้นตอนการส่งคือการวางเพย์โหลดแรนซัมแวร์บนเครื่องของเป้าหมาย มีหลายวิธีสำหรับผู้โจมตีที่จะบรรลุเป้าหมายนี้ด้วยอีเมลฟิชชิ่งที่มีอาวุธ การเข้าถึง RDP ที่ถูกบุกรุก และช่องโหว่ที่เป็นผู้นำรายการ ตารางด้านล่างนำมาจาก เว็บไซต์สแตติสต้าแสดงการกระจายของเวกเตอร์การส่งมอบที่ละเอียดยิ่งขึ้น:

การป้องกันการส่งแรนซัมแวร์ดำเนินการโดยเกตเวย์การรักษาความปลอดภัยอีเมลที่สแกนอีเมลเพื่อตรวจหาและลบเนื้อหาที่มีความเสี่ยงก่อนที่ผู้ใช้จะโต้ตอบ แพลตฟอร์มการป้องกันปลายทางที่ป้องกันการดาวน์โหลดมัลแวร์ที่อาจเกิดขึ้น และ MFA บนการเชื่อมต่อ RDP ซึ่งป้องกันความสามารถของผู้โจมตีในการเชื่อมต่อกับ ข้อมูลประจำตัวที่ถูกบุกรุก.

การป้องกันการดำเนินการ – ตรวจสอบแล้ว

ขั้นตอนการดำเนินการคือเมื่อเพย์โหลดแรนซัมแวร์ที่ส่งไปยังเวิร์กสเตชันหรือเซิร์ฟเวอร์สำเร็จเริ่มทำงานโดยมีจุดประสงค์เพื่อเข้ารหัสไฟล์ข้อมูลในเครื่อง

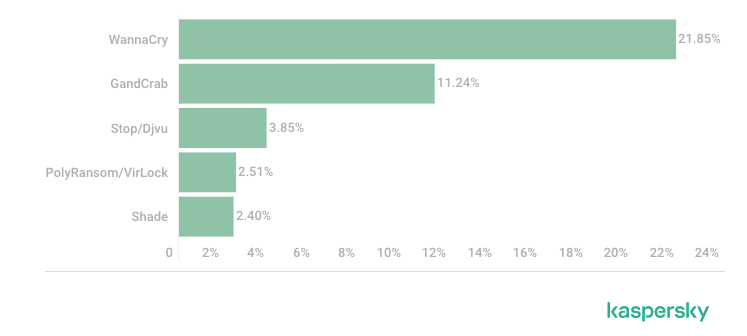

ตารางนี้ประกอบ โดยแคสเปอร์สกี้ แลปส์, แสดงตระกูลแรนซัมแวร์ที่มีประสิทธิภาพสูงสุด:

องค์กรต่างๆ ป้องกันขั้นตอนการดำเนินการโดยปรับใช้ Endpoint Protection Platforms (EPP) บนเวิร์กสเตชันและเซิร์ฟเวอร์ของตน EPP มีเป้าหมายที่จะยุติการดำเนินการของกระบวนการใด ๆ ที่ตรวจพบว่าเป็นแรนซัมแวร์ ป้องกันการเข้ารหัสที่เป็นอันตรายโดยสิ้นเชิง

การป้องกันการขยายพันธุ์ – จุดบอด!

ขั้นตอนการแพร่กระจายเป็นที่ที่เพย์โหลดแรนซัมแวร์ถูกคัดลอกไปยังเครื่องอื่นๆ จำนวนมากในสภาพแวดล้อมขององค์กรผ่านการรับรองความถูกต้องที่เป็นอันตรายด้วยข้อมูลประจำตัวที่ถูกบุกรุก พื้นผิวการโจมตีที่มีความเสี่ยงมากที่สุดอย่างหนึ่งคือโฟลเดอร์ที่ใช้ร่วมกัน ในสภาพแวดล้อมแบบองค์กร ผู้ใช้ทุกคนมีสิทธิ์เข้าถึงอย่างน้อยบางส่วน ซึ่งปูทางให้แรนซัมแวร์แพร่กระจาย

ดังที่เราได้อธิบายไปแล้ว นี่คือขั้นตอนที่ก่อให้เกิดความเสียหายจำนวนมาก อย่างไรก็ตาม ขั้นตอนนี้ในวันนี้เป็นจุดบอดในการรักษาความปลอดภัยขององค์กร ไม่มีโซลูชันด้านความปลอดภัยในปัจจุบันที่สามารถป้องกันการแพร่ระบาดของแรนซัมแวร์แบบอัตโนมัติในแบบเรียลไทม์ ในทางปฏิบัติ หมายความว่าหากตัวแปรแรนซัมแวร์ประสบความสำเร็จในการข้ามมาตรการรักษาความปลอดภัย Delivery and Execution – และเปอร์เซ็นต์ที่แน่นอนหากตัวแปรเหล่านี้ทำเสมอ – มันสามารถแพร่กระจายภายในสภาพแวดล้อมขององค์กร เข้ารหัสเครื่องใดๆ ที่สามารถเข้าถึงได้ และในขณะที่ EPPs กำลังป้องกันมัลแวร์สายพันธุ์ใหม่ๆ ได้ดียิ่งขึ้น ผู้คุกคามก็กำลังสร้างเพย์โหลดที่หลบเลี่ยงและซ่อนเร้นมากขึ้น ทำให้การเลี่ยงผ่านสถานการณ์ดังกล่าวมีความเป็นไปได้สูง

อะไรคือความท้าทายในการป้องกันการเผยแพร่แรนซัมแวร์อัตโนมัติ

เพื่อให้เข้าใจถึงต้นตอของช่องว่างด้านความปลอดภัยนี้ได้ดียิ่งขึ้น เรามาตรวจสอบการทำงานของการแพร่กระจายของแรนซัมแวร์แบบอัตโนมัติกัน

เรามีปลายทางที่มีผู้ป่วยเป็นศูนย์ซึ่งมีการเรียกใช้เพย์โหลดของแรนซัมแวร์ในขั้นต้น เพื่อเผยแพร่ไปยังเครื่องอื่นๆ ในสภาพแวดล้อม มัลแวร์จะใช้ข้อมูลรับรองที่ถูกบุกรุกและดำเนินการ การรับรองมาตรฐาน – ระบุชื่อผู้ใช้และข้อมูลประจำตัวที่ถูกต้อง (แต่ยังไม่ปลอดภัย) ให้เครื่องอื่น ในขณะที่กิจกรรมนี้ เป็นอันตราย 100% ภายใน สิ่งแวดล้อม, ในสาระสำคัญ มันเหมือนกับการรับรองความถูกต้องตามกฎหมายใดๆ ในสิ่งแวดล้อม ไม่มีทางสำหรับผู้ให้บริการข้อมูลประจำตัว - Active Directory ในกรณีนี้ – เพื่อระบุบริบทที่เป็นอันตรายและจะอนุมัติการเชื่อมต่อ

ดังนั้นนี่คือจุดบอดในการป้องกันแรนซัมแวร์ ในแง่หนึ่ง ไม่มีผลิตภัณฑ์รักษาความปลอดภัยใดที่สามารถบล็อกการตรวจสอบสิทธิ์แบบเรียลไทม์ได้ และในทางกลับกัน ผลิตภัณฑ์เดียวที่ทำได้คือผู้ให้บริการข้อมูลประจำตัวไม่มีความสามารถในการแยกแยะ ระหว่างการรับรองความถูกต้องที่ถูกต้องตามกฎหมายและสิ่งที่เป็นอันตราย

นี่คือที่ Silverfort ปึกแผ่น การป้องกันตัวตน แพลตฟอร์มเข้ามาเล่น

โซลูชัน: แพลตฟอร์มการป้องกันข้อมูลประจำตัวแบบครบวงจร

Silverfort ได้เป็นผู้บุกเบิกอาคารที่สร้างขึ้นโดยเฉพาะแห่งแรก การป้องกันตัวตนแบบครบวงจร แพลตฟอร์มที่ป้องกันการโจมตีในเชิงรุกที่ใช้ข้อมูลประจำตัวที่ถูกบุกรุกเพื่อเข้าถึงทรัพยากรขององค์กร Silverfort ใช้นวัตกรรมเทคโนโลยีแบบไม่ใช้เอเจนต์เพื่อรวมเข้ากับผู้ให้บริการข้อมูลประจำตัวในสภาพแวดล้อมขององค์กรเพื่อใช้การตรวจสอบอย่างต่อเนื่อง การวิเคราะห์ความเสี่ยง และเข้าถึงการบังคับใช้นโยบายในแต่ละครั้งและทุกครั้งที่พยายามเข้าถึงทรัพยากรภายในองค์กรและบนคลาวด์ ทางนี้, Silverfort ขยายการรับรองความถูกต้องตามความเสี่ยงและ MFA ทรัพยากรและอินเทอร์เฟซการเข้าถึงที่ไม่เคยได้รับการปกป้องมาก่อน – รวมทั้ง Active Directory อินเตอร์เฟสการเข้าถึงระยะไกลแบบบรรทัดคำสั่งซึ่งอาศัยการแพร่กระจายของแรนซัมแวร์อัตโนมัติ.

ทำอย่างไร Silverfort ให้การป้องกันเรียลไทม์ต่อการแพร่ระบาดของแรนซัมแวร์อัตโนมัติหรือไม่

ดังที่เราได้อธิบายไปก่อนหน้านี้ การเผยแพร่อัตโนมัติใช้การรับรองความถูกต้องด้วยข้อมูลประจำตัวที่ถูกบุกรุกเพื่อแพร่กระจายในสภาพแวดล้อมเป้าหมายโดยมีความโน้มเอียงพิเศษไปยังโฟลเดอร์ที่ใช้ร่วมกัน มาทำความเข้าใจกัน Silverfort จัดการกับความเสี่ยงนี้:

การตรวจสอบอย่างต่อเนื่อง

Silverfort วิเคราะห์การพิสูจน์ตัวตนและความพยายามในการเข้าถึงของบัญชีผู้ใช้อย่างต่อเนื่อง สร้างโปรไฟล์พฤติกรรมที่มีความแม่นยำสูงของกิจกรรมปกติของทั้งผู้ใช้และเครื่อง

การวิเคราะห์ความเสี่ยง

ในกรณีของการเผยแพร่อัตโนมัติ จะมีการพยายามเข้าสู่ระบบพร้อมกันหลายครั้งที่มาจากเครื่องเดียวและ บัญชีผู้ใช้. Silverfortกลไกความเสี่ยงของโปรแกรมจะระบุพฤติกรรมที่ผิดปกตินี้ทันที และเพิ่มคะแนนความเสี่ยงของทั้งบัญชีผู้ใช้และเครื่อง

การบังคับใช้นโยบายการเข้าถึง

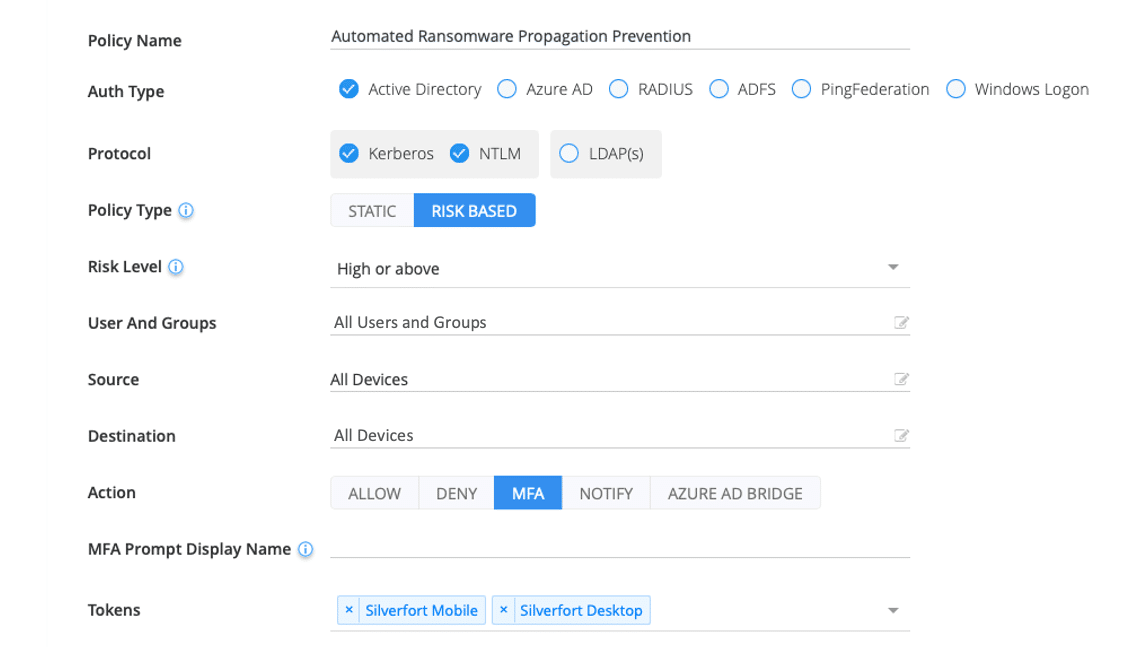

Silverfort ช่วยให้ผู้ใช้สร้างนโยบายการเข้าถึงที่ใช้คะแนนความเสี่ยงแบบเรียลไทม์เพื่อกระตุ้นการดำเนินการป้องกัน – ก้าวขึ้น การรับรองความถูกต้องด้วย MFA หรือแม้กระทั่งปิดกั้นการเข้าถึงทั้งหมด นโยบายต่อต้านการแพร่กระจายแรนซัมแวร์แบบอัตโนมัติจะต้องมี MFA ในทุกที่ที่คะแนนความเสี่ยงของบัญชีผู้ใช้อยู่ที่ 'สูง' หรือ 'วิกฤต' และจะนำไปใช้กับอินเทอร์เฟซการเข้าถึงทั้งหมด – Powershell, CMD และ CIFS ซึ่งเป็นโปรโตคอลเฉพาะสำหรับการจัดเตรียม การเข้าถึงที่ใช้ร่วมกัน ไปยังโฟลเดอร์เครือข่าย

เมื่อเปิดใช้งานนโยบายนี้ เมื่อใดก็ตามที่แรนซัมแวร์พยายามขยายไปยังเครื่องอื่น การเชื่อมต่อจะไม่ได้รับอนุญาตหากไม่มีการยืนยัน MFA ของ ผู้ใช้จริงที่ข้อมูลประจำตัวถูกบุกรุก อย่างมีประสิทธิภาพ หมายความว่าการแพร่กระจายจะถูกป้องกัน และการโจมตีจะถูกจำกัดไว้ที่ปลายทางเดียวที่ไม่มีผู้ป่วยเป็นศูนย์

สรุป: ต้องใช้แนวทางการป้องกันข้อมูลประจำตัวโดยเฉพาะเพื่อป้องกันการเผยแพร่อัตโนมัติ

การแพร่กระจายอัตโนมัติเป็นองค์ประกอบที่ร้ายแรงที่สุดในการโจมตีของแรนซัมแวร์และเป็นตัวเปลี่ยนเกมที่สำคัญในความเสี่ยงที่พวกเขาแนะนำต่อองค์กรในปัจจุบัน กับ Silverfortแพลตฟอร์ม Unified Identity Protection ของ Unified Identity Protection ในที่สุดคุณก็สามารถครอบคลุมและตรวจสอบจุดบอดที่สำคัญนี้ได้ ซึ่งช่วยเพิ่มความยืดหยุ่นให้กับองค์กรของคุณอย่างมากต่อการพยายามโจมตีแรนซัมแวร์