การละเมิด GitHub ของ Okta: ข้อมูลเชิงลึกและคำแนะนำ

เมื่อเร็ว ๆ นี้ รายงานเมื่อเร็ว ๆ นี้ Okta ประสบกับการละเมิดความปลอดภัยซึ่งซอร์สโค้ดสำหรับระบบคลาวด์ระบุตัวตนของพนักงานถูกขโมย เช่น Silverfort พาร์ทเนอร์ กับอ๊คตะเพื่อปกป้องตัวตนของทีมงานลูกค้าร่วมของเรา เราต้องการแบ่งปันข้อมูลเชิงลึกของเราเกี่ยวกับการโจมตีนี้และขั้นตอนป้องกันล่วงหน้าที่องค์กรควรดำเนินการเพื่อเพิ่มการป้องกันจากความเสี่ยงที่อาจเกิดขึ้น

สารบัญ

ไม่พบความเสี่ยงในทันที

ประการแรก สิ่งสำคัญคือต้องทราบว่ามี ไม่มีผลกระทบในทันที ให้กับลูกค้าของ Okta เนื่องจาก Okta ไม่พบการเข้าถึงบริการหรือข้อมูลลูกค้าโดยไม่ได้รับอนุญาต

Okta ได้ใช้มาตรการที่ถูกต้องและมีความรับผิดชอบเพื่อตอบสนองต่อการละเมิดนี้ รวมถึงการตรวจสอบและเสริมความปลอดภัยของ GitHub ตลอดจนแจ้งให้ลูกค้าทราบ

ข้อกังวลในทันทีและผลกระทบระยะยาว

อย่างไรก็ตาม การละเมิดนี้อาจมีผลในทันทีและระยะยาว แม้ว่า Okta จะไม่พึ่งพาความลับของซอร์สโค้ดเพื่อความปลอดภัยของบริการ แต่การรั่วไหลของมันจะช่วยให้ฝ่ายตรงข้ามสามารถค้นคว้าหาช่องโหว่ในลักษณะที่ง่ายกว่ามาก — มีแนวโน้มสูงที่ผู้คุกคามจะมีส่วนร่วมในการวิจัยประเภทนี้ในขณะนี้ วางแผนการโจมตีขั้นต่อไปแล้ว

นอกจากนี้ เมื่อพิจารณาว่านี่เป็นหนึ่งในหลาย ๆ การละเมิดของ Okta ในปีนี้ จึงเป็นไปได้ว่าผู้โจมตีพยายามกำหนดเป้าหมายลูกค้าของ Okta ด้วยการประนีประนอมบริการและโครงสร้างพื้นฐานของ Okta เนื่องจาก Okta เก็บรหัสผ่านของผู้ใช้ ความเสี่ยงนี้ควรได้รับการแก้ไข

การละเมิด Okta อาจเปิดเผย Active Directory สภาพแวดล้อมในการเข้าถึงที่เป็นอันตราย

ดังนั้น Silverfort แนะนำ วิธีการไม่ไว้วางใจ เพื่อปกป้องตัวตนใน Okta

วิธีแก้ไขรหัสผ่านที่ถูกบุกรุกที่ได้ผลที่สุดคือ การตรวจสอบหลายปัจจัย (ม.ป.ป). แม้ว่า Okta จะให้บริการ MFA แก่ SaaS และเว็บแอปพลิเคชันของลูกค้า แต่ก็ไม่รองรับ Active Directory (ค.ศ. ) สภาพแวดล้อมที่มีการป้องกันที่คล้ายกัน เนื่องจากรหัสผ่านที่จัดเก็บไว้ใน Okta มักจะซิงค์กับ Active Directoryการขาด MFA นี้ทำให้เกิดการเปิดเผยที่สำคัญต่อการเข้าถึงที่เป็นอันตรายผ่านข้อมูลประจำตัวที่ถูกบุกรุก

Silverfort และการรวม Okta ปกป้อง Active Directory สิ่งแวดล้อม

การบูรณาการระหว่าง Silverfort และ Okta ช่วยให้ผู้ใช้ Okta สามารถขยายการป้องกัน MFA ได้ทั้งหมด Active Directory สร้างชั้นการป้องกันเพิ่มเติมเพื่อลดการกระทำของฝ่ายตรงข้ามที่อาจเกิดขึ้นหลังจากการละเมิด Okta

ใช้ Silverfort การตรวจสอบภัยคุกคามจากข้อมูลประจำตัวฟรีเพื่อเพิ่มความยืดหยุ่น

Silverfort มี การตรวจสอบภัยคุกคามข้อมูลประจำตัวฟรี 60 วัน แพ็คเกจสำหรับลูกค้า Okta ที่มี Active Directory และผู้ใช้ Okta ซิงค์ คุณสามารถ เปิดใช้งานข้อเสนอฟรีนี้ที่นี่.

กับ Silverfortคุณสามารถดำเนินการลดขั้นตอนต่อไปนี้:

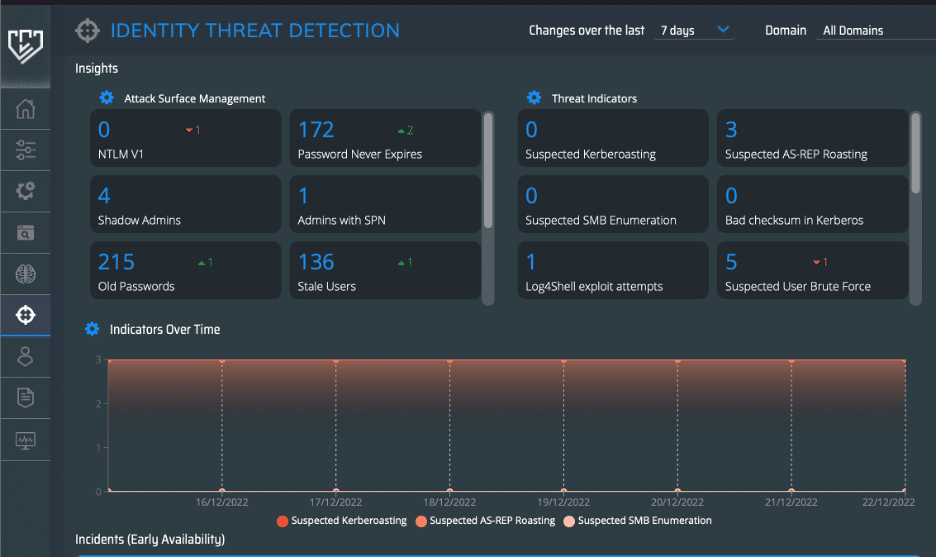

การตรวจสอบอย่างต่อเนื่อง

- โจมตีพื้นผิว การจัดการ: ตรวจสอบระบบ AD ที่รับรองความถูกต้อง แอพรุ่นเก่า อินเทอร์เฟซบรรทัดคำสั่ง (CLI) หรือระบบ OT ที่อาจซิงค์รหัสผ่านกับ Okta

- การโจมตีที่ใช้งานอยู่: ตรวจสอบภัยคุกคามข้อมูลประจำตัวที่ตรวจพบและเลเวอเรจ Silverfortข้อมูลระบุตัวตนเพื่อการตอบสนองที่รวดเร็วและมีประสิทธิภาพ

การปกป้อง MFA ที่ใช้งานอยู่

- GitHub จะต้องใช้ MFA ภายในสิ้นปี 2023 หากไม่เร็วกว่านั้น เปิดใช้งาน MFA โดยใช้ Okta สำหรับแอป SaaS ทั้งหมด

- ขยายของคุณ โซลูชัน MFA ไปยังแอปที่ได้รับการตรวจสอบสิทธิ์ AD ภายในองค์กรทั้งหมด

การใช้ Silverfort– การรวม Okta เป็นวิธีที่รวดเร็วและปลอดภัยในการรักษาสภาพแวดล้อมของคุณให้ปลอดภัยจากภัยคุกคามข้อมูลประจำตัวที่อาจเกิดขึ้นซึ่งเป็นผลมาจากการละเมิดนี้