ขอแนะนำอัลกอริทึม LATMA เพื่อการตรวจจับการเคลื่อนไหวด้านข้างที่ดีขึ้น

การตรวจจับการเคลื่อนไหวด้านข้างเป็นความท้าทายที่นักวิจัยด้านความปลอดภัยทางไซเบอร์ทุกคนน่าจะคุ้นเคย ทีมงานของฉันและฉันเผชิญกับความท้าทายนี้เมื่อไม่กี่เดือนก่อน และไม่น่าแปลกใจที่ค้นพบอย่างรวดเร็วว่าไม่มีวิธีแก้ปัญหาที่ง่ายหรือรวดเร็วในการแก้ไขปัญหานี้

ในโพสต์นี้ ฉันจะอธิบายถึงความท้าทายในการตรวจจับ การเคลื่อนไหวด้านข้าง และแสดงให้คุณเห็นว่าทีมของฉันและฉันปรับปรุงความสามารถในการตรวจจับได้อย่างไร เครื่องมือวิเคราะห์การเคลื่อนไหวด้านข้าง (LATMA). ฉันจะหารือเกี่ยวกับรายละเอียดของอัลกอริทึมนี้ และอธิบายว่าอัลกอริทึมนี้สามารถรับผลลัพธ์ที่ดีกว่าวิธีอื่นๆ ที่มีอยู่ในปัจจุบันได้อย่างไร

หากคุณเป็นนักปฏิบัติ ฟังทางนี้! เพราะฉันจะแบ่งปันวิธีการใช้เครื่องมือโอเพ่นซอร์สใหม่ของเรา ตรวจจับการเคลื่อนไหวด้านข้าง ในสภาพแวดล้อมของคุณ

สารบัญ

ทำความเข้าใจการเคลื่อนไหวด้านข้างโดยการตรวจสอบการโจมตีล่าสุด

ก่อนที่จะพูดถึงการตรวจจับการเคลื่อนไหวด้านข้าง เรามานิยามกันก่อนว่ามันคืออะไร และไม่มีวิธีใดที่ดีไปกว่าการใช้ตัวอย่าง

ไม่กี่เดือนที่ผ่านมา แฮ็กเกอร์จากกลุ่มอาชญากรไซเบอร์ Lapsus$ สามารถเข้าถึงระบบของ Uber ผ่าน VPN ด้วยข้อมูลรับรองผู้ใช้ทั่วไปที่พวกเขาได้รับโดยใช้เทคนิควิศวกรรมสังคมที่เรียกว่า “MFA Bombing” ผู้โจมตีสแกนเครือข่ายเพื่อค้นหาข้อมูลที่มีค่า และในที่สุดก็พบสคริปต์ PowerShell ที่มีข้อมูลประจำตัวของผู้ดูแลระบบ จากนั้นจึงใช้ข้อมูลประจำตัวของผู้ดูแลระบบรายนี้เพื่อเข้าสู่ระบบฐานข้อมูลและเปิดเผยข้อมูลบริษัทที่ละเอียดอ่อน

การโจมตีนี้ประกอบด้วยหลายขั้นตอน:

- การเข้าถึงระบบของ Uber ในเบื้องต้น ในกรณีนี้คือผ่านวิศวกรรมสังคม

- ค้นหาข้อมูลแล้วใช้เข้าถึงเครื่องอื่นในเครือข่ายและรับสิทธิพิเศษ

- การใช้ข้อมูลประจำตัวที่มีสิทธิพิเศษเหล่านี้เพื่อบรรลุวัตถุประสงค์ที่เป็นอันตราย ในกรณีนี้ การเปิดเผยข้อมูลที่ละเอียดอ่อน

ทั้งสามขั้นตอนนี้เกิดขึ้นในเกือบทุกการละเมิดที่ประสบความสำเร็จ อย่างไรก็ตาม เฉพาะขั้นตอนที่สองเท่านั้นที่ถือว่าเป็นการเคลื่อนไหวด้านข้าง เนื่องจากเป็นการส่งสัญญาณถึงความสามารถของผู้โจมตีในการย้ายข้ามเครือข่ายขององค์กรได้สำเร็จ นี่คือขั้นตอนที่ฉันจะเน้น

ทำความเข้าใจเกี่ยวกับการตรวจสอบบทบาทในการเคลื่อนไหวด้านข้าง

การเคลื่อนย้ายระหว่างเครื่องต้องมีการรับรองความถูกต้อง ในระหว่างขั้นตอนนี้ ผู้โจมตีจำเป็นต้องให้ข้อมูลประจำตัวแก่ผู้ให้บริการข้อมูลประจำตัว และหลังจากที่สิ่งเหล่านี้ได้รับการยืนยันแล้วเท่านั้น พวกเขาจึงจะสามารถไปยังเครื่องเป้าหมายได้

ปัญหาคือการเคลื่อนไหวตามปกติระหว่างเครื่องต้องการการพิสูจน์ตัวตนมากพอๆ กับการเคลื่อนไหวที่เป็นอันตราย และทั้งสองเครื่องจะทิ้งร่องรอยไว้เหมือนกัน สิ่งนี้ทำให้แยกแยะระหว่างการเคลื่อนไหวปกติและการเคลื่อนไหวที่เป็นอันตรายได้ยากมาก

วิธีหนึ่งในการแก้ไขปัญหานี้คือการตรวจจับความผิดปกติ อย่างไรก็ตาม การใช้วิธีนี้มีความท้าทายในตัวเอง เนื่องจากความผิดปกติหลายอย่างไม่ได้เป็นอันตราย ตัวอย่างเช่น เมื่อพนักงานไปที่แผนก IT ของตนเพื่อขอความช่วยเหลือ และบุคคล IT เข้าสู่ระบบคอมพิวเตอร์ของบุคคลที่ขอความช่วยเหลือ นี่เป็นสิ่งผิดปกติแต่เห็นได้ชัดว่าไม่ใช่สิ่งที่เป็นอันตราย

น่าเศร้าที่นี่คือสาเหตุที่อัลกอริทึมการตรวจจับสิ่งผิดปกติอย่างง่ายไม่มีประโยชน์มากนัก นี่คือเหตุผลที่ผมและทีมพัฒนาอัลกอริทึม LATMA เพื่อเอาชนะอุปสรรคนี้

สามขั้นตอนในการตรวจจับ LATMA

ขั้นตอนที่ 1: สร้างกราฟสำหรับการรับส่งข้อมูลการตรวจสอบสิทธิ์ที่ผิดปกติ

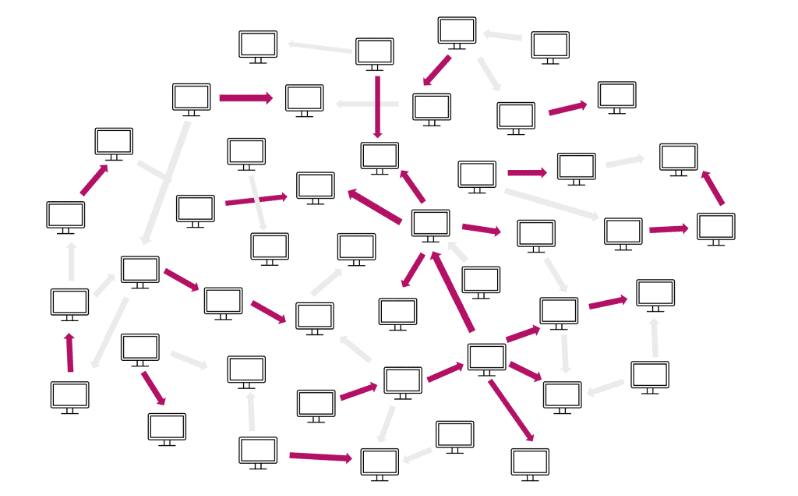

ในขั้นตอนนี้ LATMA จะแยกย่อยทราฟฟิกการรับรองความถูกต้องทั้งหมดในองค์กร และกำหนดว่าการรับรองความถูกต้องแบบใดที่ดูปกติและแบบใดที่ดูผิดปกติ ทำสิ่งนี้โดยใช้ข้อมูลเกี่ยวกับโดเมน เช่น บทบาทของคอมพิวเตอร์/ผู้ใช้ และพฤติกรรมที่คาดหวัง จากนั้นการรับรองความถูกต้องจะใช้เพื่อสร้างกราฟที่แสดงถึงเครือข่าย โดยที่ทุกโหนดแสดงถึงคอมพิวเตอร์และทุกขอบแสดงถึงการรับรองความถูกต้อง

ดังที่ได้กล่าวไว้ก่อนหน้านี้ การค้นหาความผิดปกตินั้นไม่เพียงพอที่จะตรวจจับการเคลื่อนไหวด้านข้าง ดังนั้นจึงมีขั้นตอนเพิ่มเติมอีกหลายขั้นตอนในกระบวนการนี้

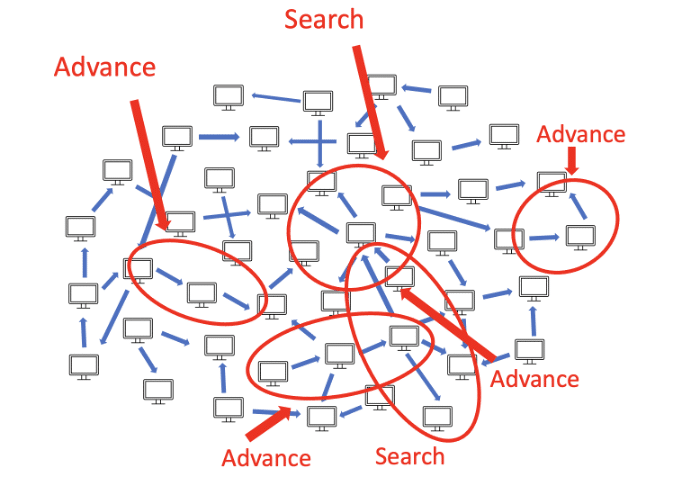

ขั้นตอนที่ 2: ค้นหารูปแบบของการเคลื่อนไหวด้านข้าง

ในขั้นตอนนี้ เรานำกราฟการตรวจสอบความถูกต้องจากขั้นตอนที่แล้วมาเป็นอินพุตและค้นหารูปแบบการเคลื่อนไหวด้านข้าง รูปแบบเหล่านี้เกี่ยวข้องกับประเภทที่เป็นอันตรายต่างๆ ความตั้งใจ

เราจำแนกรูปแบบออกเป็นสามประเภท:

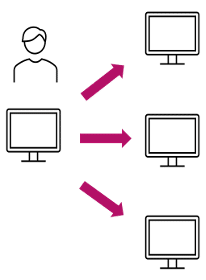

รูปแบบการค้นหา – ก่อนที่ผู้โจมตีจะทำการเคลื่อนไหวใด ๆ พวกเขามักจะค้นหาเป้าหมายที่ดีเพื่อบุกเข้าไป รูปแบบคือการรับรองความถูกต้องจำนวนมากจากแหล่งเดียว (แสดงตำแหน่งปัจจุบันของผู้โจมตี) ไปยังเซิร์ฟเวอร์หลายเครื่อง

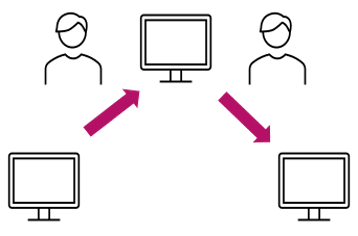

รูปแบบล่วงหน้า – สิ่งเหล่านี้แสดงถึงการเคลื่อนไหวของผู้โจมตีระหว่างสินทรัพย์เครือข่ายต่างๆ ผู้โจมตีอาจขโมยข้อมูลประจำตัวระหว่างทางแล้วใช้ข้อมูลดังกล่าวเพื่อดำเนินการต่อ

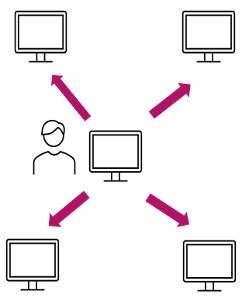

รูปแบบการกระทำ – โดยปกติสิ่งเหล่านี้จะเกิดขึ้นในช่วงท้ายของการละเมิดเมื่อผู้โจมตีเริ่มบรรลุวัตถุประสงค์ที่เป็นอันตราย รูปแบบเหล่านี้มักจะมีลักษณะเป็นการเข้าถึงอัตโนมัติจำนวนมากไปยังเครื่องหลายเครื่องพร้อมกันเพื่อขโมยข้อมูลหรือเรียกใช้มัลแวร์

ขั้นตอนที่ 3: การแจ้งเตือน

LATMA จะสร้างการแจ้งเตือนเมื่อมีรูปแบบเหล่านี้อย่างน้อยสองรูปแบบเกิดขึ้นตามลำดับ ตัวอย่างเช่น หากผู้โจมตีค้นหาเครื่องเป้าหมายที่จะบุกเข้าไปและบุกเข้าไปได้สำเร็จ อัลกอริทึมจะสร้างการแจ้งเตือน

ในตัวอย่าง การโจมตีอาจถูกหยุดก่อนรูปแบบการแสดง เนื่องจากอัลกอริทึมจะสร้างการแจ้งเตือนหากตรวจพบรูปแบบการแสดงที่เชื่อมต่อกับรูปแบบอื่น รูปแบบการแสดงมักหมายความว่าผู้โจมตีได้บรรลุวัตถุประสงค์แล้ว ในกรณีนี้ ผลลัพธ์ของอัลกอริทึมสามารถช่วยในการตรวจสอบได้

ขอแนะนำ LATMA: เครื่องมือวิเคราะห์การเคลื่อนไหวด้านข้าง

ในส่วนหนึ่งของการวิจัยของเรา เราได้พัฒนาเครื่องมือฟรีที่ใช้ตรรกะของ LATMA และแสดงรายงานโดยละเอียดเกี่ยวกับการเคลื่อนไหวที่น่าสงสัยทั้งหมดในสภาพแวดล้อม เครื่องมือประกอบด้วยสองโมดูล:

ตัวรวบรวมบันทึก – โมดูลนี้รวบรวมการรับส่งข้อมูลการตรวจสอบสิทธิ์จาก Active Directory (ค.ศ.) สิ่งแวดล้อม. รวบรวมบันทึกจากตัวควบคุมโดเมนและจุดสิ้นสุด โดยเน้นที่การโต้ตอบเท่านั้น Kerberos และการรับรองความถูกต้อง NTLM โมดูลนี้เป็นโอเพ่นซอร์สและสามารถพบได้ที่นี่: https://github.com/silverfort-open-source/latma

โมดูลวิเคราะห์ – โมดูลนี้ป้อนบันทึกจากตัวรวบรวมและส่งออกรายงานโดยละเอียดที่มีรูปแบบที่ LATMA พบ วิธีการเชื่อมต่อ และใครเป็นผู้ดำเนินการและเมื่อใด นอกจากนี้ยังแสดงภาพสิ่งที่ค้นพบในรูปแบบ GIF โมดูลนี้ฟรีและสามารถพบได้ที่นี่: https://www.silverfort.com/resources/tools/lateral-movement-analyzer-tool-beta/

ข้อดีอย่างหนึ่งของเครื่องมือนี้คือสามารถอ่านผลลัพธ์ได้ชัดเจน เพราะบางครั้งส่วนที่ยากที่สุดในการจัดการกับการแจ้งเตือนไม่ใช่แค่การรู้ว่ามันเกิดขึ้น แต่ยังต้องโน้มน้าวทีมของคุณว่าไม่ใช่สัญญาณเตือนที่ผิดพลาด ผลลัพธ์ที่ตรงไปตรงมาของ LATMA ช่วยแก้ไขปัญหานี้ได้

ชมการสาธิตแบบเต็มของ LATMA จาก 16: 54 - 30: 44

หลักฐานของ LATMA อยู่ในผลลัพธ์

หากคุณอ่านมาถึงตรงนี้แล้ว ฉันหวังว่าคุณจะมั่นใจว่าอัลกอริทึมและเครื่องมือนี้มีค่า ดังนั้นฉันจึงต้องการแสดงให้คุณเห็นว่ามันแม่นยำมาก

เป็นส่วนหนึ่งของงานของฉันที่ Silverfortฉันได้เห็นทราฟฟิกการตรวจสอบสิทธิ์จากสภาพแวดล้อมต่างๆ หลายร้อยแห่ง และคุณอาจประหลาดใจที่รู้ว่าหลายสภาพแวดล้อมตกเป็นเป้าหมายของการพยายามเคลื่อนที่ด้านข้าง เรารู้เรื่องนี้เพราะลูกค้าของเราค้นพบสิ่งนี้หรือ Silverfortแพลตฟอร์มของแจ้งเตือนให้เราทราบ ทำให้ข้อมูลนี้ดีสำหรับการตรวจสอบ การฝึกอัลกอริทึม และการทดสอบสมมติฐาน

เราใช้งาน LATMA กับชุดข้อมูลหลายสิบชุดจากสภาพแวดล้อมที่แตกต่างกัน สิ่งสำคัญที่สุดคือตรวจพบการเคลื่อนไหวด้านข้างได้ 95% และสร้างการเตือนที่ผิดพลาดประมาณทุกๆ 30 วัน ซึ่งดีกว่าอัลกอริทึมอื่นๆ ที่มีอยู่เกือบ XNUMX เท่า!

งานในอนาคต: เราจะไปที่ไหนกับสิ่งนี้

การทำงานกับอัลกอริทึมช่วยให้ฉันและทีมเข้าใจได้ดีขึ้นและจำลองการโจมตีด้วยการเคลื่อนไหวด้านข้าง นอกจากนี้ยังทำให้ฉันรู้ว่าแม้จะมีการปรับปรุงที่สำคัญ แต่ก็ยังมีหนทางอีกยาวไกล พื้นผิวของการโจมตีกำลังพัฒนาอย่างรวดเร็วและผู้โจมตีมีโอกาสมากขึ้นเรื่อยๆ ในการใช้ประโยชน์จากสิ่งนี้ ตัวอย่างเช่น โดยการย้ายจากสภาพแวดล้อมภายในองค์กรไปยังระบบคลาวด์และในทางกลับกัน ดังนั้นการปรับปรุงที่เป็นไปได้สำหรับอัลกอริทึมนี้จะรวมถึงบันทึกและเหตุการณ์จากสภาพแวดล้อมคลาวด์และการตรวจจับการเคลื่อนไหวด้านข้างที่ข้ามแพลตฟอร์ม

ดังนั้นโปรดติดตามข่าวสารเพิ่มเติมเกี่ยวกับ LATMA และโปรดแจ้งให้เราทราบความคิดเห็นของคุณเกี่ยวกับเครื่องมือนี้