Shadow Admins의 숨겨진 위험

Shadow Admin 계정은 민감한 권한을 가진 사용자 계정입니다. 관리자 Active Directory (AD) 다른 권한 있는 계정을 인계하고 이를 활용하여 대상 시스템에 도달하여 손상시킬 수 있는 권한이 실수로 할당되었기 때문입니다.

섀도우 관리자 계정이 손상되면 조직에 매우 위험할 수 있습니다. 결국, 이것들은 사용자 계정 추가 계정을 손상시키고 관리 권한을 얻는 데 사용될 수 있습니다.

그러나 이러한 계정을 식별하고 액세스를 제한하는 것은 쉬운 일이 아닙니다.

차례

섀도우 관리자란 무엇입니까?

Shadow Admin은 Domain Admins, Enterprise Admins, Schema Admins, Administrators 등과 같은 AD 관리 그룹의 구성원이 아닌 사용자입니다. 그러나 이 사용자는 관리자 계정에서 일종의 관리 기능에 대한 권한을 가지며 이 사용자를 활성화합니다. 추가 관리 기능을 얻을 수 있습니다.

이러한 관리 기능에는 다음이 포함됩니다.

- 전체 제어 권한(사용자 또는 그룹)

- 모든 속성 쓰기(그룹에서)

- 암호 재설정(사용자에 대해)

- 모든 확장 권한(사용자에 대한)

- 권한 변경(사용자 또는 그룹)

- 멤버 쓰기(그룹에서)

- 쓰기 소유자(사용자 또는 그룹)

- 실제 소유자(사용자 또는 그룹)

또한 모든 수준의 Shadow Admin을 인수하고 제어할 수 있는 모든 사용자도 Shadow Admin으로 간주됩니다.

섀도우 관리자의 예:

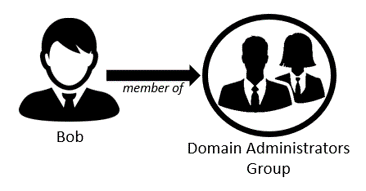

Bob이 도메인 관리자(도메인 관리자 그룹의 구성원)라고 가정해 보겠습니다. 이것은 Bob이 가지고 있다는 것을 의미합니다. 도메인 관리자 액세스 에 Active Directory.

그림 1: Bob은 도메인 관리자 그룹의 구성원입니다.

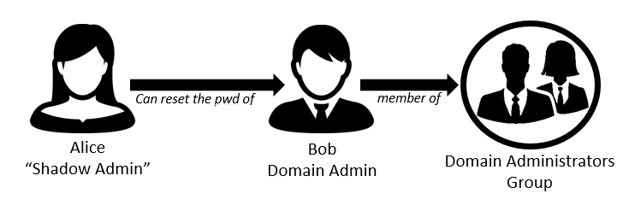

Alice는 도메인 관리자 그룹의 구성원이 아닙니다. 그러나 Alice는 Bob의 암호를 재설정할 수 있습니다. 따라서 Alice는 Bob의 암호를 재설정하고 Bob으로 로그인하여 그를 대신하여 Domain Admin 권한이 필요한 작업을 실행할 수 있습니다. 이것은 Alice를 "Shadow Admin"으로 만듭니다.

그림 2: Alice는 그녀를 "Shadow Admin"으로 만드는 Bob의 암호를 재설정할 수 있습니다.

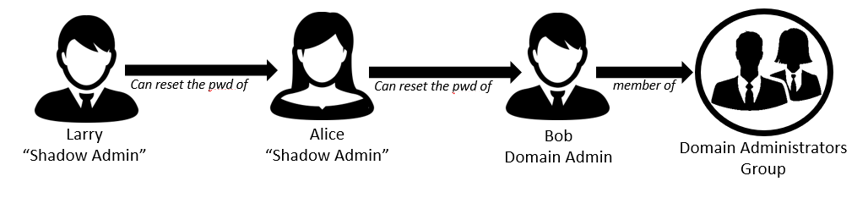

이제 Larry가 Alice의 비밀번호를 재설정할 수 있다고 가정해 보겠습니다. 즉, Larry는 Alice의 암호를 재설정하고, Alice로 로그인하고, Bob의 암호를 변경한 다음 Bob으로 로그인하고 도메인 관리자 권한이 필요한 작업을 실행할 수 있습니다. 이것은 Larry를 레벨 2 섀도우 관리자로 만듭니다.

그림 3: Larry는 Alice의 암호를 재설정하여 그를 "Shadow Admin"으로 만들 수 있습니다.

그리고 그것은 Larry로 끝나지 않습니다. 누가 Larry의 암호를 재설정할 수 있습니까?

프로세스가 계속되고 조직에는 잠재적으로 많은 섀도우 관리자가 있을 수 있습니다.

섀도우 관리자가 생성되는 3가지 이유

당사 네트워크에 섀도우 관리자가 존재하는 몇 가지 이유가 있습니다.

- 인적 오류 또는 사용자 권한 관리 부실: 경험이 없는 관리자가 실수로 또는 직접 권한 할당의 의미를 완전히 이해하지 못했기 때문에 Shadow Admin을 만들 수 있습니다. 이러한 섀도우 관리자 계정 뒤에는 악의적인 의도가 없지만 사용자가 중요한 자산에 무단으로 액세스하도록 허용하여 여전히 환경에 위험을 초래할 수 있습니다.

- 임시 사용을 위해 생성되었지만 절대 제거되지 않음: 이것은 나쁜 습관으로 간주되지만 경우에 따라 IT 관리자는 나중에 이러한 권한을 제거할 의도로 사용자를 섀도우 관리자로 전환하는 임시 권한을 계정에 부여할 수 있습니다. 이렇게 하면 즉각적인 문제를 해결할 수 있지만 이러한 권한은 종종 그대로 유지되어 이러한 계정에 감독되지 않은 관리 권한이 남게 됩니다.

- 적들은 활동을 숨기고 은밀한 상태를 유지하기 위해 그림자 관리자를 만들 수 있습니다. 관리자 권한이 획득되면 공격자는 섀도우 관리자 계정을 생성하여 지속성을 허용하고 자신의 활동을 숨길 수 있습니다. 그런 다음 이러한 섀도우 관리자 계정을 사용하여 공격자가 은밀한 상태를 유지하는 동안 악의적인 활동을 숨길 수 있습니다.

만든 이유에 관계없이 섀도우 관리자는 권한이 없는 개인이 수행해서는 안 되는 활동을 수행하도록 허용하므로 조직에 위험을 초래합니다. 적이 섀도우 관리자 계정을 제어할 수 있는 경우 공격 벡터로 사용할 수 있습니다.

이러한 계정이 모니터링 또는 감독되지 않는다는 사실은 귀하가 액세스를 제한해야 한다는 것을 모를 뿐만 아니라(모르는 문제를 해결할 수 없음) 무단 액세스 및 변경이 진행될 수 있음을 의미합니다. 감지되지 않았습니다. 경우에 따라 민감한 데이터가 유출되거나 중요한 시스템이 손상된 후 이러한 무단 액세스 또는 변경이 너무 늦게 감지될 수 있습니다.

내 섀도우 관리자가 누구인지 확인하려면 어떻게 해야 합니까?

섀도우 관리자를 식별하는 것은 어렵고 복잡한 문제입니다. 먼저 관리자, 즉 관리 권한을 제공하는 AD 그룹에 속하는 모든 사용자를 확인해야 합니다. Domain Admin 그룹과 같은 일부 AD 그룹은 분명합니다. 그러나 일부 그룹은 덜 명확합니다. 많은 조직에서 서로 다른 비즈니스 목적을 지원하기 위해 서로 다른 관리 그룹이 만들어지는 것을 보았습니다. 경우에 따라 중첩된 그룹을 찾을 수도 있습니다. 이 그룹의 모든 구성원을 매핑하는 것이 중요합니다. 그룹 구성원을 매핑할 때 구성원 목록에 표시되는 사용자 ID뿐만 아니라 모든 사용자의 기본 그룹 ID 구성도 고려해야 합니다.

AD의 관리 그룹 구성원을 이해하는 것은 중요한 첫 번째 단계이지만 모든 구성원을 식별하는 것만으로는 충분하지 않습니다. 특권 계정 도메인에서. 이는 섀도우 관리자가 포함되지 않기 때문입니다. 섀도우 관리자를 탐지하려면 각 계정에 부여된 ACL 권한을 분석해야 합니다.

ACL을 분석할 수 있다고 생각하십니까? 다시 생각 해봐

이전에 설명한 것처럼 섀도우 관리자를 감지하려면 AD에서 각 계정의 ACL 권한을 분석하여 해당 계정에 관리 그룹 또는 개별 관리자 계정에 대한 권한이 있는지 이해해야 합니다. 이것은 그 자체로 모든 인간에게 불가능하지는 않더라도 매우 어려운 작업입니다.

이 분석을 수행할 수 있는 경우 첫 번째 수준의 섀도우 관리자가 제공됩니다.

하지만 충분하지 않습니다. 이제 모든 ACL을 다시 분석하여 이러한 첫 번째 수준 섀도우 관리자를 변경할 수 있는 권한이 있는 사람을 이해해야 합니다. 그런 다음 계속해서 이 프로세스는 모든 수준의 섀도우 관리자가 감지될 때까지 계속되어야 합니다.

섀도우 관리자 그룹을 찾으면 어떻게 됩니까? 그것은 일을 더욱 복잡하게 만듭니다.

결론은 이 중요한 분석을 수동으로 수행할 수 없다는 것입니다.

Silverfort: 최고의 MFA 솔루션

Silverfort 주기적으로 쿼리 Active Directory 도메인에 있는 모든 개체의 다른 ACL을 가져옵니다. 공통 관리자 그룹을 자동으로 식별합니다. 그런 다음 이러한 관리자 그룹의 구성원과 동등한 권한(이를 효과적으로 섀도우 관리자 계정/그룹으로 만드는 권한)이 있는 섀도우 관리자 사용자 및 그룹을 검색하여 ACL을 분석합니다. ACL을 계속 분석하여 모든 수준의 섀도우 관리자 계정 및 그룹을 식별하는 데 필요한 횟수를 결정하여 잠재적으로 위험한 계정에 대한 완전한 가시성을 확보합니다.

그런 다음 AD 관리자는 이 포괄적인 목록을 검토하여 권한 또는 이러한 섀도우 관리자 계정 및 그룹이 합법적인지 여부와 제한 또는 감독을 받아야 하는지 여부를 결정해야 합니다.

또한, Silverfort 도메인 전체의 모든 액세스 요청을 지속적으로 모니터링하고 분석합니다. 섀도우 관리자를 고위험 계정으로 간주합니다. Silverfort 사용자 암호를 재설정하려는 시도와 같은 민감한 활동을 실시간으로 자동으로 식별하고 이에 대해 경고하거나 사용자에게 신원 확인을 요구합니다. 다단계 인증(MFA) 암호 재설정을 허용하기 전에. 이를 통해 사용자 계정에 대한 무단 변경은 물론 네트워크의 민감한 자산에 대한 무단 액세스를 방지할 수 있습니다.

이것에 대해 더 알고 싶다면 – 데모를 예약하려면 저희에게 연락하십시오