Microsoft에서 하이브리드 IAM 통합 Entra ID (이전의 Azure AD)

최신 엔터프라이즈 IT 환경은 매우 다양하며 레거시 IT 인프라에서 최신 클라우드 워크로드에 이르기까지 다양한 자산을 포함합니다. 이로 인해 여러 가지가 필요합니다. IAM 제품, 각각 온프레미스, 클라우드, 보안 원격 액세스 등 다양한 환경을 포괄합니다. 이러한 IAM 솔루션은 다양한 사일로에서 작동하며 다양한 자산에 대해 다양한 보호 기능을 제공하므로 관리 및 보안 문제가 모두 발생합니다. 측면에서 신원 보호, 문제는 더 심각합니다. 클라우드 네이티브 및 최신 웹 앱은 다음을 통해 보호할 수 있습니다. Entra ID (이전의 Azure AD) 조건부 액세스, 위험 기반 인증 신원 기반 공격의 99%를 효과적으로 방지하는 MFA. 그러나 온프레미스 엔터프라이즈 리소스(IT 인프라, 자체 개발 앱, 명령줄 액세스 도구, 데이터베이스, 파일 공유 등)는 기본적으로 SSO와 SSO 모두에서 지원되지 않습니다. 신원 보호 의 조치 Entra ID (이전의 Azure AD). 이로 인해 현재까지 해결되지 않은 심각한 보안 격차가 발생합니다.

처음으로, Silverfort 고객은 신원 보호를 통합하여 단순화하고 최적화할 수 있습니다. Entra ID (이전의 Azure AD)를 모든 온프레미스 및 다중 클라우드 리소스에 사용합니다. Entra ID (이전의 Azure AD) 조건부 액세스, 위험 기반 인증 및 Microsoft Authenticator MFA 솔루션 Active Directory 이제 IT 인프라, 레거시 자체 개발 앱, 명령줄 액세스 도구 및 기타 여러 가지를 포함하여 이전에는 지원하지 않았던 핵심 엔터프라이즈 리소스에 완전히 적용할 수 있습니다. 이것에 의해서, Silverfort 기업은 모든 리소스 및 액세스 시도에 대해 동급 최고의 ID 보호를 적용할 수 있습니다.

3단계 여정 Entra ID (이전의 Azure AD) 하이브리드 IAM 통합

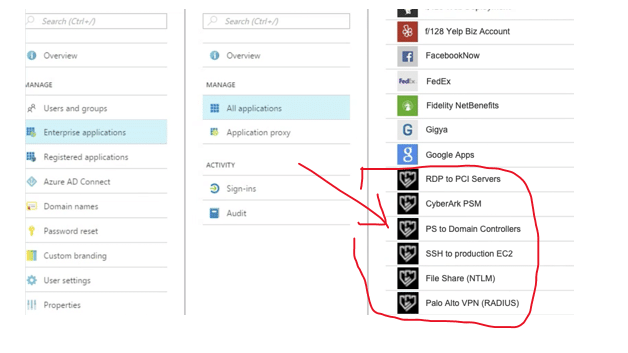

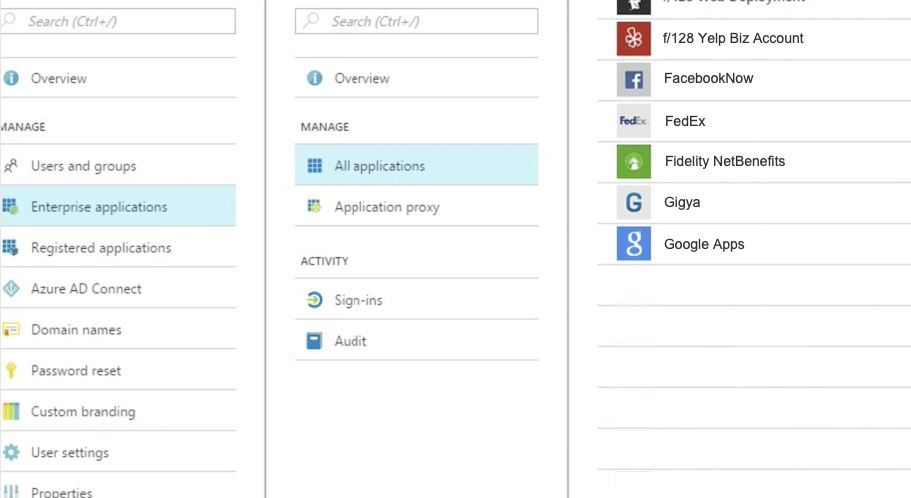

Silverfort 기업이 원활하게 다리 관리되는 앱과 리소스를 Entra ID (이전의 Azure AD)는 마치 SAML 기반 애플리케이션인 것처럼 보입니다. 브리지되면 이러한 리소스가 다음 위치에 나타납니다. Entra ID (이전의 Azure AD) 콘솔은 기본적으로 지원하는 모든 앱과 유사합니다. 하늘빛 광고 관리되며 Azure AD 액세스 정책이 적용될 수 있습니다.

완전한 신원 보호 통합을 향한 길 Entra ID (이전의 Azure AD)에는 다음 세 단계가 포함됩니다.

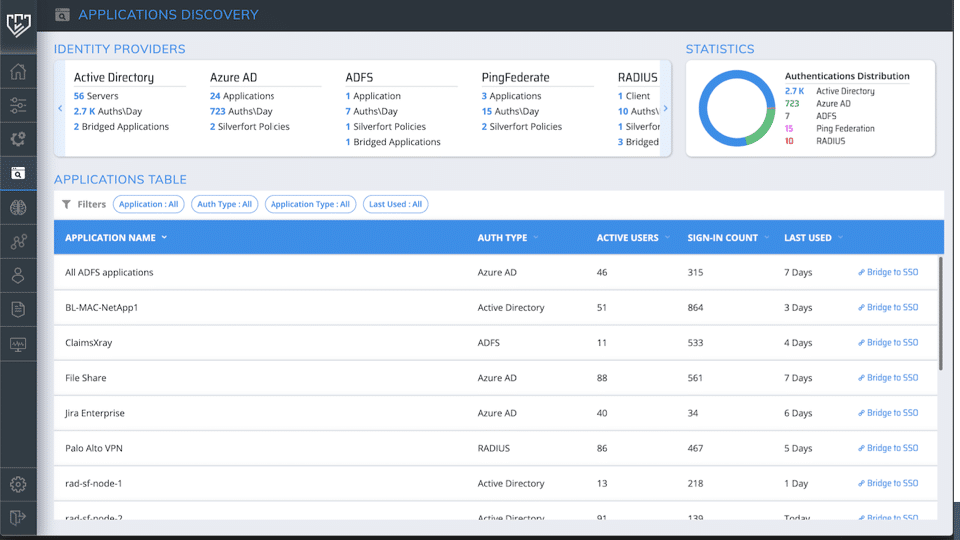

1단계: 모든 애플리케이션 및 리소스 검색

초기 단계는 온프레미스 및 다중 클라우드 환경에서 모든 리소스와 애플리케이션을 검색하는 것입니다. 이 프로세스를 자동화하면 온프레미스 및 클라우드 환경에서 수백 개 또는 수천 개의 애플리케이션을 식별해야 하는 대기업의 시간을 크게 절약할 수 있습니다. Silverfort 이러한 모든 리소스와 애플리케이션을 자동으로 검색하여 기본적으로 지원하는 리소스와 애플리케이션을 식별합니다. Entra ID (이전의 Azure AD) SSO와 그렇지 않은 것.

2단계: 지원되는 앱을 다음으로 마이그레이션 Entra ID (이전의 Azure AD)

기본적으로 지원되는 SAML 기반 앱의 마이그레이션 프로세스를 가속화하고 최적화하려면 Entra ID (이전의 Azure AD), Silverfort 애플리케이션 사용 및 종속성에 대한 실행 가능한 운영 통찰력을 제공합니다. 이러한 인사이트는 조직이 비즈니스 및 운영 요구 사항에 따라 마이그레이션 프로세스의 우선 순위를 지정하는 데 도움이 됩니다.

3단계: 지원되지 않는 앱을 연결 Entra ID (이전의 Azure AD)

기본적으로 지원되지 않는 리소스 및 애플리케이션의 경우 Entra ID (이전의 Azure AD), Silverfort 조직이 이를 연결할 수 있도록 해줍니다. Entra ID (이전의 Azure AD). 브리지된 앱이 Entra ID (이전의 Azure AD) 콘솔 Silverfort 상. 이제 이러한 애플리케이션에 인증 및 액세스 정책을 적용할 수 있습니다. Entra ID (이전의 Azure AD) 콘솔.

하이브리드 IAM 통합 후 사용자 경험이란 무엇입니까?

브리징 프로세스와 인증 및 액세스 정책 구성을 완료한 후 모든 리소스 액세스 시도를 모니터링하고 보호합니다.

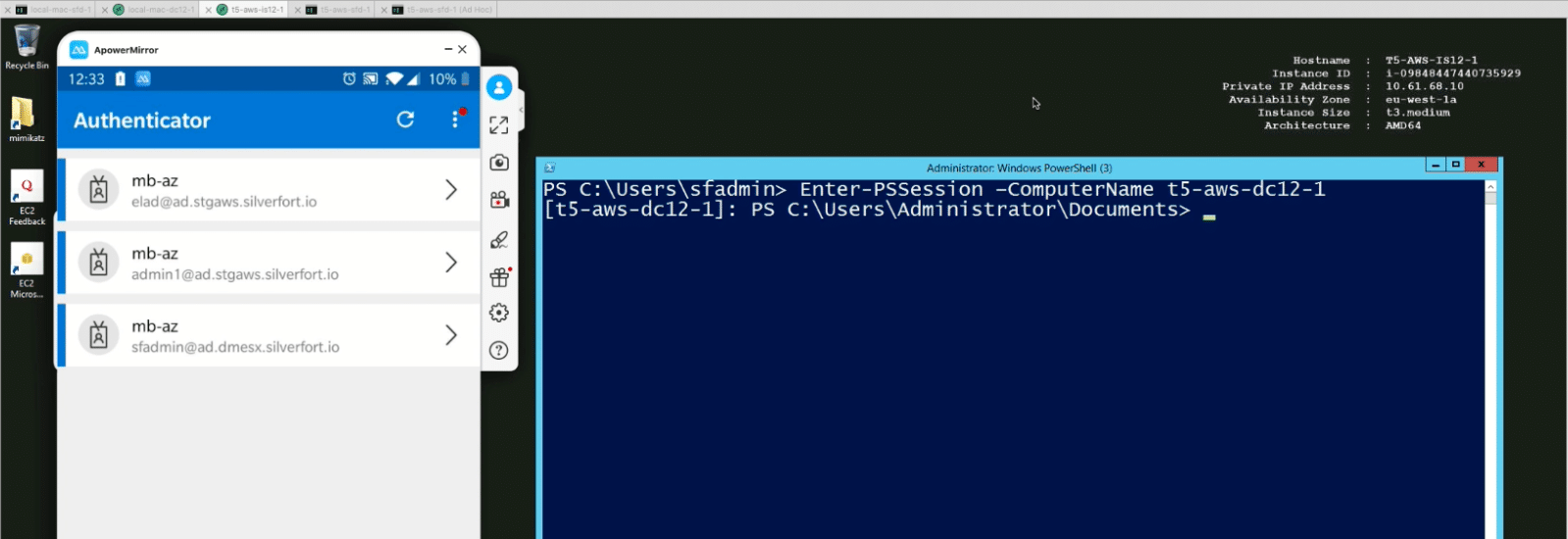

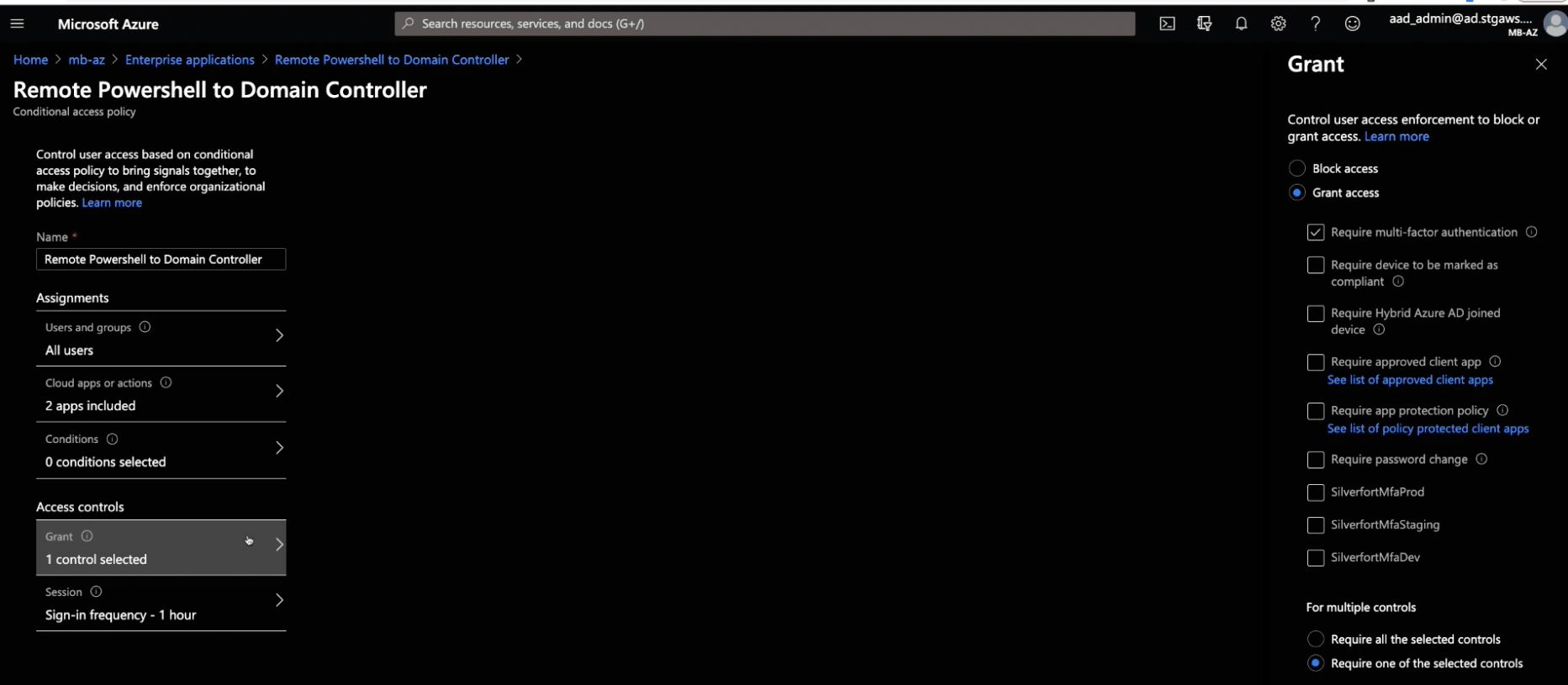

예를 들어 이제 MFA 원격 Powershell에 대한 정책.

먼저 Powershell을 사용하여 원격 도메인 컨트롤러에 액세스할 때 MFA가 필요한 정책을 구성합니다.

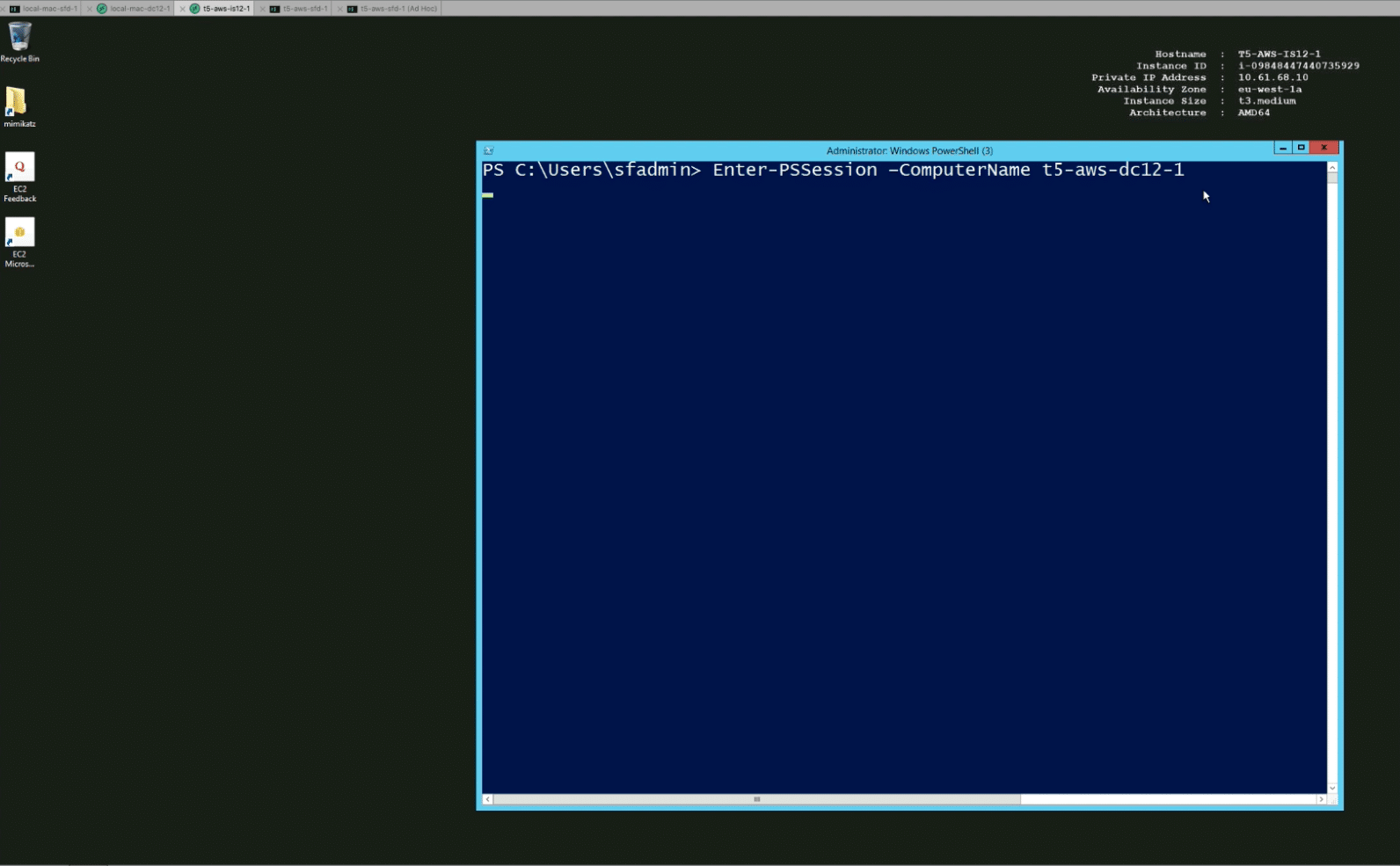

사용자 관점에서 사용자는 Powershell 명령, DC 이름 및 사용자 자격 증명을 입력하여 이전과 동일하게 액세스합니다.

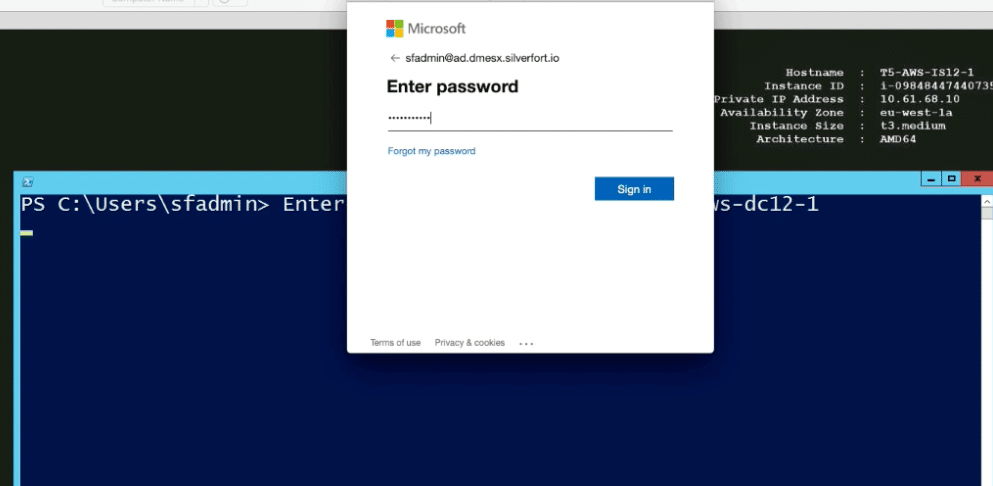

그러나 Entra ID (이전의 Azure AD) 정책이 시행되면 DC에 즉시 액세스하는 대신 사용자에게 Microsoft 로그인 팝업이 표시됩니다.

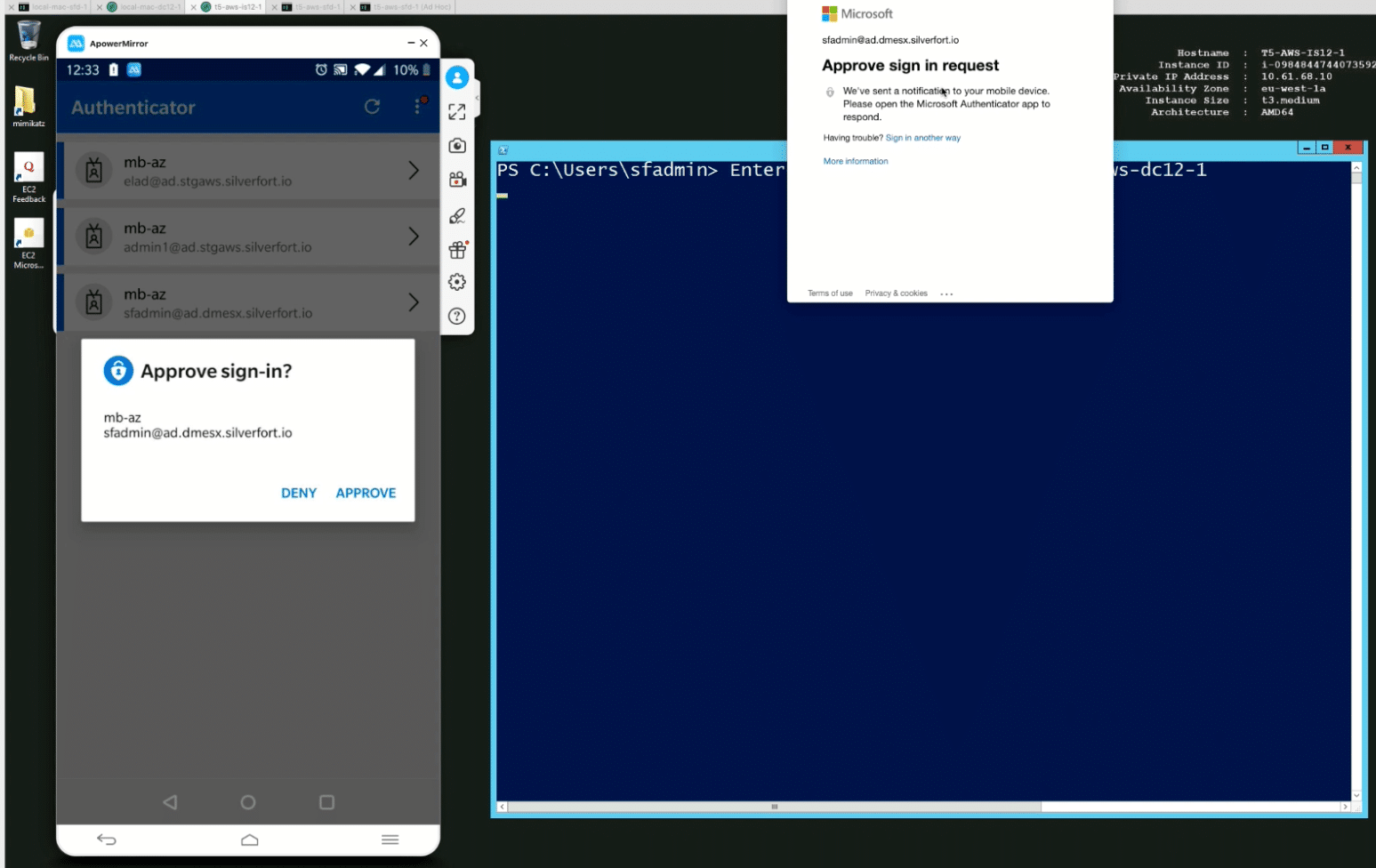

그리고 다시 정책에 따라 사용자는 자신의 휴대폰으로 MFA 알림을 받습니다.

로그인 승인 후에만 사용자가 도메인 컨트롤러에 액세스할 수 있습니다.

더보고 싶어?

이 짧은 데모 녹화를 보고 이것이 어떻게 보이는지 확인하십시오.

최종 단어

현재는 관리할 수 없는 자원에 대한 접근 및 인증이 Entra ID (이전의 Azure AD)는 다른 IAM 솔루션으로 관리해야 합니다. Active Directory, ZTNA 솔루션, VPN, 로컬 데이터베이스 등. 이로 인해 관리 및 보안 문제가 모두 발생합니다.

Silverfort의 에이전트리스 및 프록시리스 기술 기업이 원활하게 다리 관리되는 앱과 리소스를 Entra ID (이전의 Azure AD)는 마치 SAML 기반 애플리케이션인 것처럼 보입니다. 모든 리소스와 애플리케이션을 Entra ID (이전의 Azure AD) 콘솔, 인증 및 모든 자산에 대한 액세스는 마치 Azure AD에서 기본적으로 지원되는 것처럼 관리될 수 있습니다. Entra ID (이전의 Azure AD)이며 Entra ID (이전의 Azure AD) 액세스 정책은 매우 간단합니다.

하이브리드 IAM 통합은 ID 보호를 단일 인터페이스로 통합하여 ID 보호를 단순화하고 최적화하는 것입니다. 기업의 보안 태세를 강화하고 온프레미스 및 클라우드 리소스에 액세스하기 위해 손상된 자격 증명을 활용하는 공격에 대한 복원력을 확보하는 핵심 구성 요소입니다.