PsExec, PowerShell, WMI 및 기타 명령줄 인터페이스에 처음으로 적응형 MFA 보호를 적용하여 공격자가 환경의 리소스에 액세스하지 못하도록 탐지하고 차단합니다.

PsExec, PowerShell, WMI 등을 포함한 모든 명령줄 인터페이스에 MFA 보호를 적용하여 측면 이동을 수행하는 공격자의 능력을 제거합니다.

악의적인 액세스 시도를 실시간으로 감지하고 방지하여 공격이 확산되기 전에 손상된 시스템과 계정을 격리하고 치료합니다.

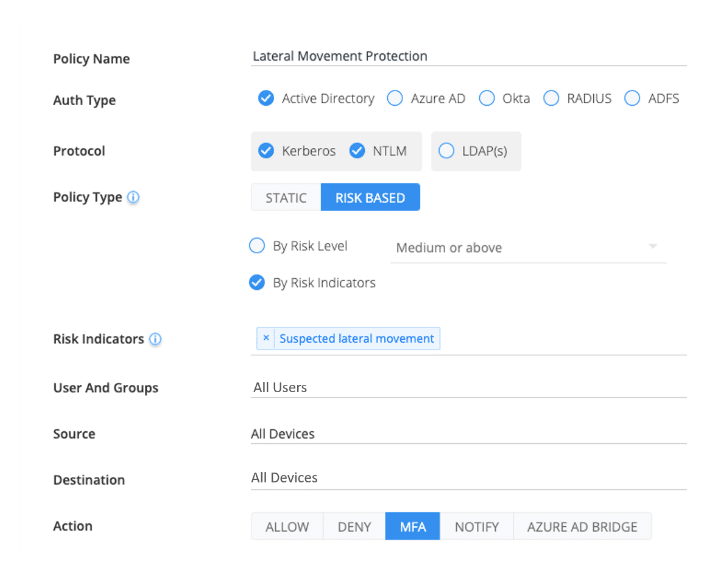

측면 이동 활동을 예측할 수 있는 규칙 기반 정책과 비정상적인 동작 및 기술에 의해 트리거되는 위험 기반 정책을 결합하는 다계층 보호를 구현합니다.

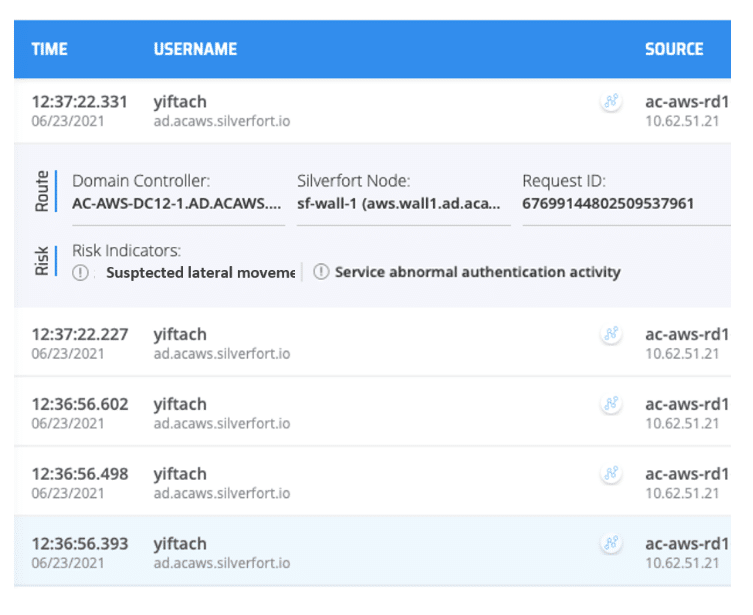

Silverfort 지속적으로 AI 기반 리스크 분석 적용 측면 이동 활동을 나타내는 이상 징후를 감지하기 위한 각 액세스 시도에 대해.

Silverfort 처음으로 명령줄 도구를 포함한 모든 액세스 인터페이스에 적응형 MFA 정책을 적용하여 공격자의 측면 이동 능력을 제거합니다.

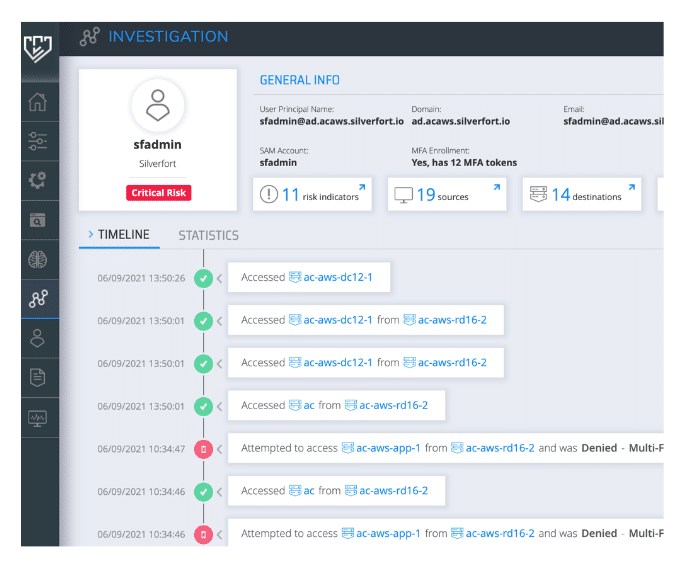

다음을 통해 각 사용자 및 서비스 계정의 전체 인증 및 액세스 추적을 확인하여 사고 조사를 촉진하고 최적화합니다. Silverfort의 플랫폼.

측면 이동은 위협 행위자가 환경 내에서 자신의 존재를 확장하고 추가 시스템에 로그인하는 데 사용하는 방법입니다. 측면 이동의 목적은 공격자의 동기와 목적에 따라 다릅니다. 예를 들어 가능한 한 많은 시스템에 랜섬웨어를 설치하려고 할 수 있습니다.

공격자가 컴퓨터에서 초기 기반을 확보하면 환경 내에서 존재감을 확장하고 손상된 사용자 계정 자격 증명을 사용하여 리소스에 대한 추가 액세스 권한을 얻으려고 합니다. 엔터프라이즈 환경(온프레미스 및 클라우드 모두)에서 리소스에 액세스하려면 인증이 필요하므로 측면 이동과 클라우드 간 긴밀한 연결이 필요합니다. 신원 보호.

SIEM, EDR 및 NDR은 전체 흐름에 있는 측면 이동 공격에 대한 사후 경고를 지원할 수 있습니다. 하지만, MFA를 트리거하거나 액세스를 차단하는 적응형 정책만 측면 이동 공격이 시작될 때 실시간 보호를 제공할 수 있습니다.

Silverfort 위협 행위자가 측면 이동 공격에 사용하는 PsExec, PowerShell 및 WMI와 같은 명령줄 액세스 도구를 포함하여 모든 액세스 인터페이스에 이러한 종류의 적응형 정책을 적용할 수 있는 유일한 ID 보호 솔루션입니다.

Silverfort 전달된 액세스 요청을 분석하고 위험이 감지된 경우 MFA 인증을 시행합니다. 공격자가 손상된 자격 증명으로 리소스에 로그인을 시도하면 실제 사용자는 액세스를 요청했는지 확인하라는 MFA 알림을 받게 됩니다. 실제 사용자는 이를 거부하고 결과적으로 디렉터리는 공격자에 대한 액세스를 거부합니다.

예. Silverfort 여러 가지 다른 방법을 결합하여 측면 이동 공격을 공개합니다.