섀도우 관리자의 위험으로부터 보호

섀도우 관리자는 공격자가 정기적으로 이용하는 주요 공격 표면 중 하나입니다. 부주의로 높은 액세스 권한이 할당된 사용자를 발견하는 패턴은 오늘날의 사이버 작업에서 매우 일반적입니다. 따라서 이러한 계정의 남용을 감지하고 방지하는 기능이 ID 및 SecOps 팀 모두에게 최우선 순위가 됩니다. 이 기사에서는 방법에 대해 자세히 설명합니다. Silverfort의 ITDR(Identity Threat and Detection) 기능을 사용하면 기존 섀도우 관리자 계정을 빠르게 검색하고 새 계정이 나타날 때 모니터링할 수 있으며 다음을 통해 액세스를 보호할 수 있습니다. MFA 정책.

차례

섀도우 관리자 요약: 그들이 무엇이며 어떤 위험을 가져오는지

섀도우 관리자는 사용자 계정 실제로 문서화된 관리 그룹에 속하지 않으면서도 관리자 액세스 권한이 있거나 이를 달성할 수 있는 방법이 있는 경우입니다. 따라서 ID 팀과 보안 팀 모두 그 존재를 인식하지 못하므로 관리자 계정에 모두 필요한 표준 모니터링 및 보호를 적용하지 않습니다.

이에 대한 가장 일반적인 예는 관리 사용자의 암호를 재설정할 수 있는 권한이 있는 사용자 계정입니다. 공격자가 이러한 유형의 계정을 제어할 수 있게 되면 이를 사용하여 관리자의 암호를 재설정하고 수반되는 높은 수준의 권한을 남용하여 마음대로 리소스에 액세스할 수 있습니다.

섀도우 관리자에 대한 자세한 설명은 다음을 참조하십시오. 이 문서.

Silverfort 섀도우 관리자 보호 개요

Silverfort Identity 및 SecOps 팀이 환경에서 섀도우 관리자를 쉽게 검색하고 삭제하거나 중복 권한을 제거할 수 있습니다. 또한 팀은 새로운 섀도우 관리자 계정의 출현을 지속적으로 모니터링할 수 있을 뿐만 아니라 특정 리소스에 대한 액세스 권한을 얻으려는 섀도우 관리자 계정의 시도에 대해 사전 보호 조치를 취할 수 있습니다. 여기에는 섀도우 관리자를 위한 암호 재설정 시도에 대한 MFA 정책을 시행하는 것과 같은 세분화된 조치가 포함됩니다.

이러한 보호는 실수로 더 높은 권한 액세스 권한이 할당된 계정과 계정의 원래 사용 권한 및 권한 수정을 포함하여 공격자가 수행할 수 있는 모든 계정 조작에 대해 똑같이 효과적입니다.

이것이 정확히 어떻게 수행되는지 봅시다. Silverfort의 콘솔:

섀도우 관리자 검색 및 제거

목적: 존재하는 모든 섀도우 관리자 제거

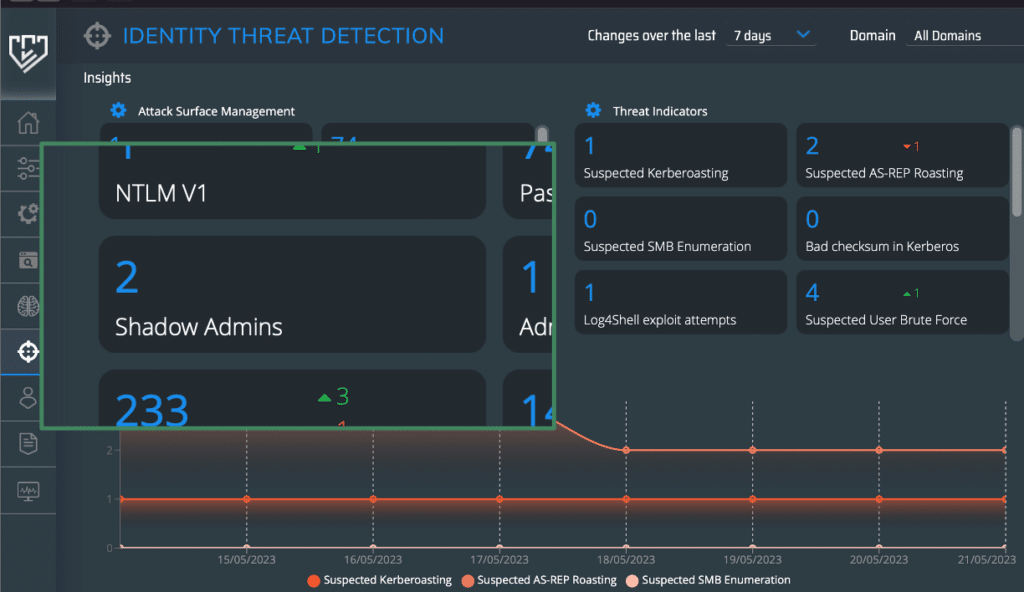

In Silverfort의 위협 탐지 화면 아래 공격 표면 섹션, 검색 섀도우 관리자. 이 예에는 두 가지가 있습니다.

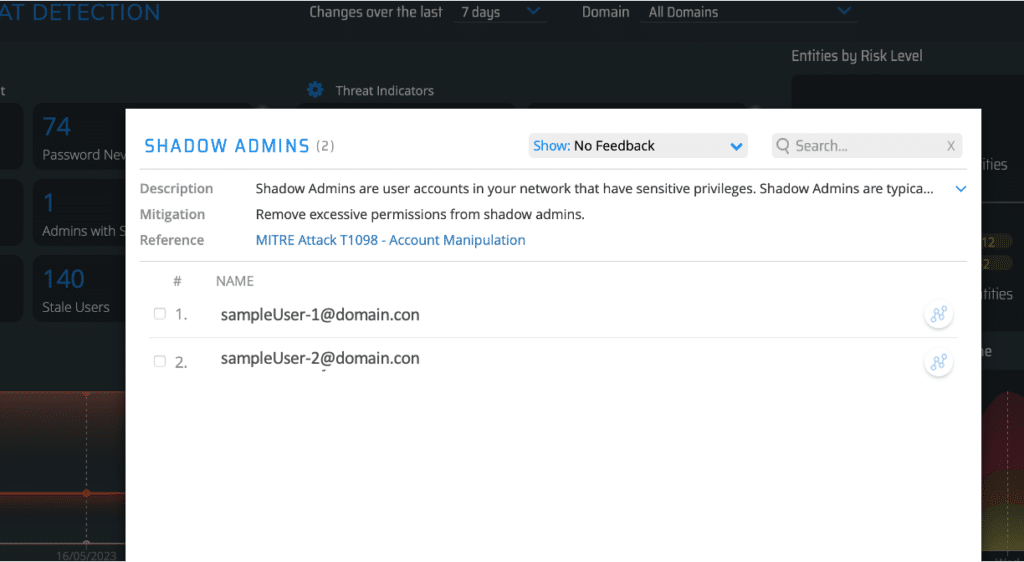

클릭 섀도우 관리자 공간은 이러한 계정에 대한 전체 세부 정보를 보여주는 창을 엽니다.

이제 이러한 섀도우 관리자의 이름이 있으므로 다음에서 찾을 수 있습니다. Active Directory 추가 권한을 제거하거나 모두 삭제하십시오.

섀도우 관리자의 지속적인 모니터링

목적: 새로운 섀도우 관리자가 나타나는 즉시 탐지

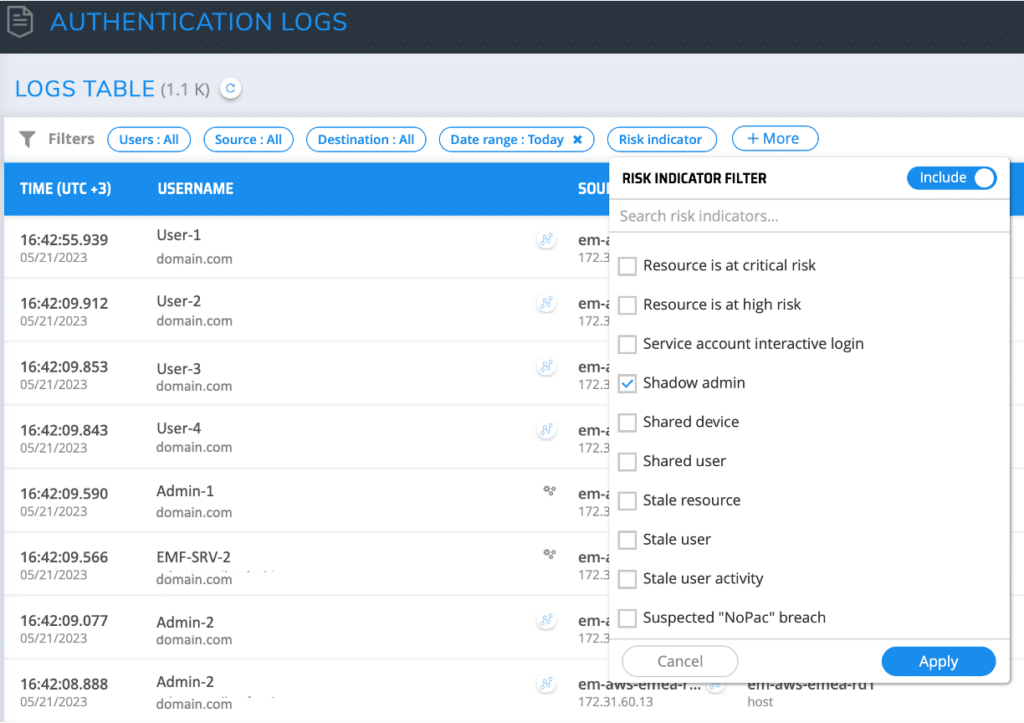

On Silverfort의 인증 로그 화면, 추가 위험 지표 필터링 및 확인 섀도우 관리자.

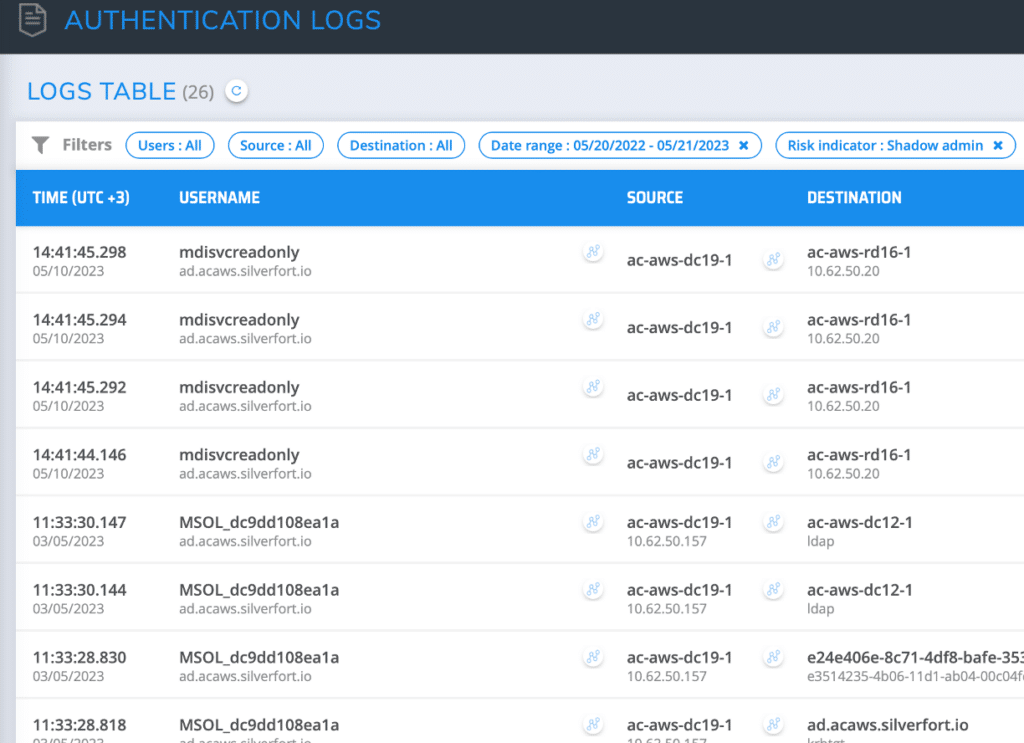

신청 그런 다음 모니터링 주기에 맞게 시간 범위를 조정합니다. 그러면 이 기간 내에 환경에 추가된 모든 섀도우 관리자가 표시됩니다.

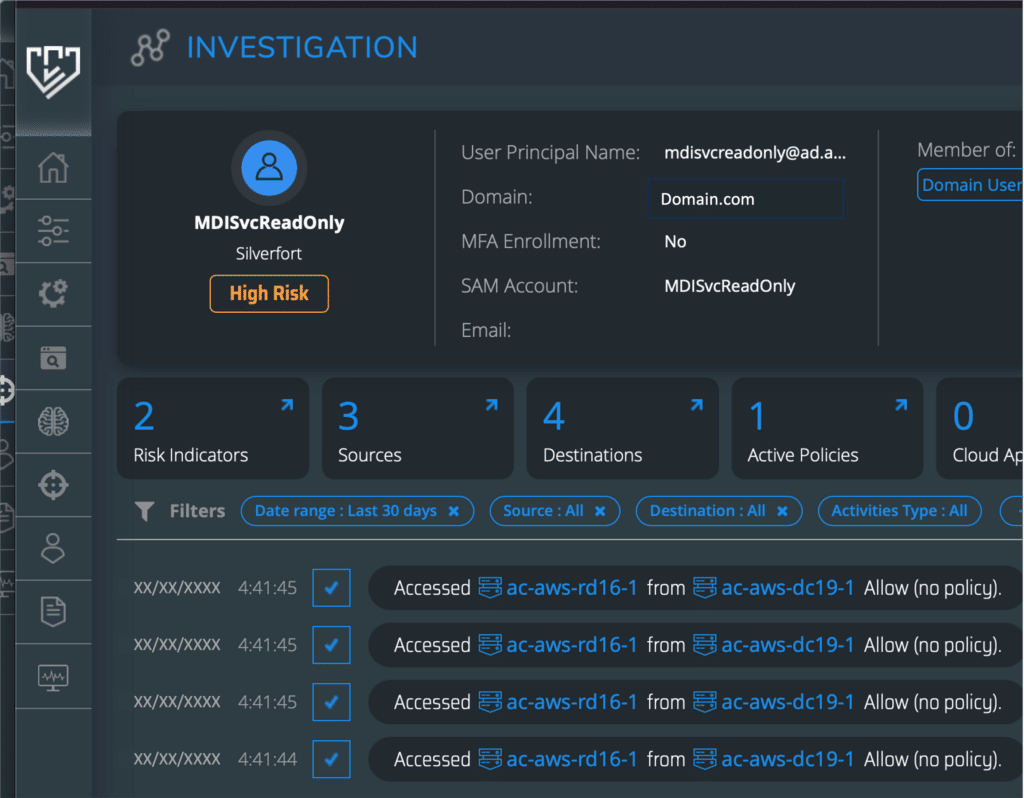

검색 후 각 계정의 조사 아이콘을 클릭하여 생성 이후 액세스를 시도한 리소스를 정확히 확인할 수 있습니다.

다음으로 섹션에서 설명한 것과 유사하게 계정을 삭제하거나 권한을 다운그레이드할 수 있습니다. 섀도우 관리자 검색 및 제거.

위험 방지 #1: 모든 섀도우 관리자 액세스에 대한 MFA

목적: 섀도우 관리자가 명시적인 사용자 확인 없이 리소스에 연결하지 못하도록 방지

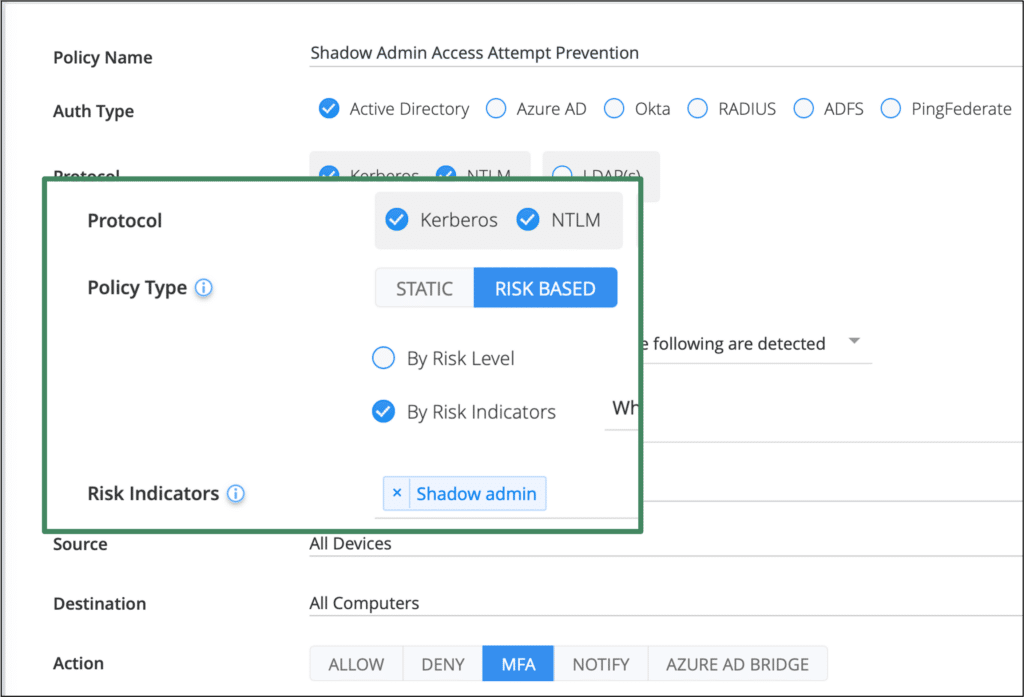

On Silverfort의 정책 화면에서 새 정책을 만듭니다. 확인하다 Active Directory 로 인증 유형

다음 중 하나를 확인 케르베로스/NTLM or LDAP, 필요에 따라(또는 둘 다 필요한 경우 두 개의 정책을 만듭니다). 선택하다 위험 기반 정책 유형에 대해 트리거하도록 합니다. 위험 지표. 에서 위험 지표 박스 체크 그림자 관리자

활성화되면 이 정책은 다음을 수행하는 모든 계정의 MFA 확인을 시행합니다. Silverfort의 위험 엔진은 섀도우 관리자로 식별됩니다. 이 계정이 손상될 경우 이 정책은 공격자가 이 계정을 악의적인 액세스에 사용할 수 있는 권한을 박탈합니다.

Silverfort MFA 보호를 이 유형의 인증으로 확장할 수 있는 유일한 솔루션입니다.

위험 방지 #2: 섀도우 관리자 암호 재설정 시도에 대한 MFA

목적: 적이 다른 계정의 암호를 재설정하기 위해 섀도우 관리자를 사용하는 것을 방지합니다.

앞서 언급한 바와 같이 더 높은 액세스 권한을 가진 추가 관리자 계정의 암호를 재설정하기 위해 섀도우 관리자를 사용하는 것은 위협 행위자의 일반적인 전술입니다.

Silverfort 사용자는 다음과 같은 방법으로 이 위험을 완화할 수 있습니다.

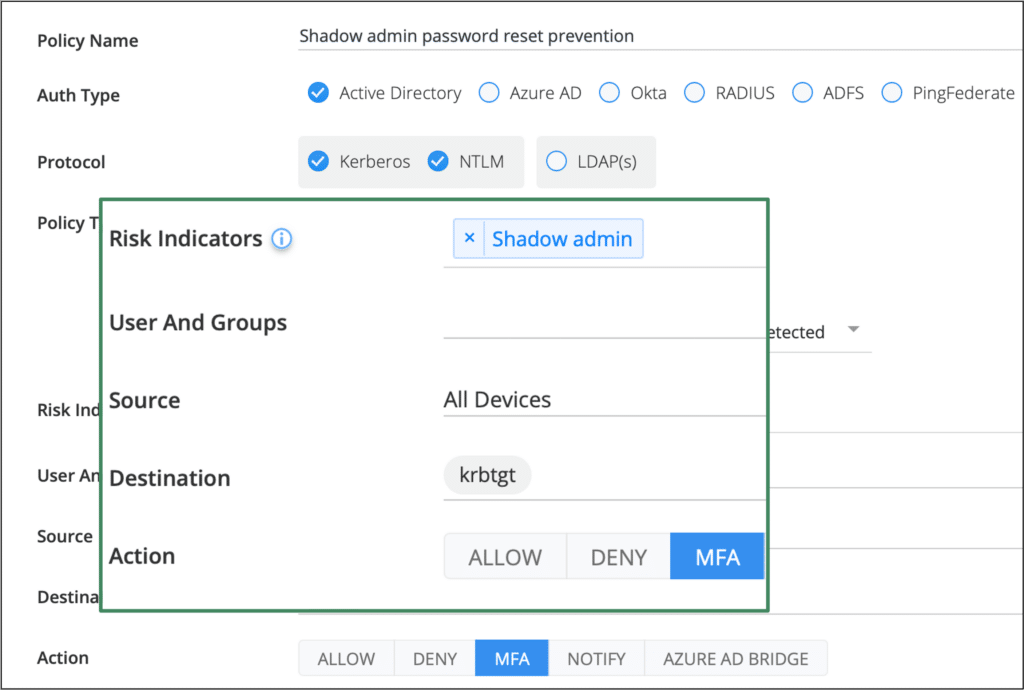

In Silverfort의 정책 화면에서 새 정책을 만듭니다. 확인하다 Active Directory 로 인증 유형,

그런 다음 확인 케르베로스/NTLM,선택하다 위험 기반 정책 유형으로 선택한 다음 섀도우 관리자 위험 지표.

. 목적지 필드에서 이전 정책에서와 같이 시스템 이름이나 그룹을 배치하는 대신 다음을 선택합니다. krbtgt. 이렇게 하면 환경의 도메인 컨트롤러 내에서 krbtgt 계정에 대한 모든 액세스 시도에 정책이 적용됩니다.

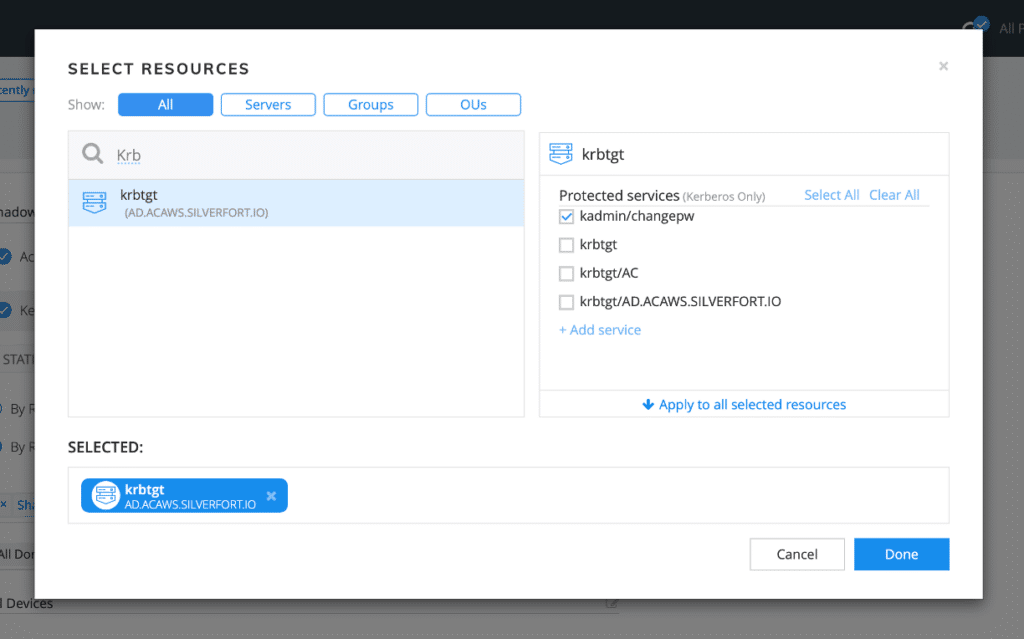

선택 후 krbtgt 대상으로 클릭하면 서비스 목록이 표시됩니다. 을 체크 해봐 kadmin/changepw 나머지는 비워 둡니다. (비밀번호 재설정을 수행하는 서비스입니다.)

정책을 활성화하면 이제 계정이 있을 때마다 MFA가 트리거됩니다. Silverfort 섀도우 관리자로 표시된 다른 계정의 비밀번호 재설정을 시도하여 이 위험을 완전히 완화합니다.

Silverfort MFA 보호를 이 유형의 인증으로 확장할 수 있는 유일한 솔루션입니다.

자동화된 검색 및 실시간 보호는 섀도우 관리자의 위험을 완화하는 열쇠입니다.

Silverfort섀도우 관리자의 악의적인 사용에 대한 의 보호는 방법에 대한 비전의 일부입니다. 신원 보호 설계하고 실천해야 합니다. Silverfort End-to-End를 제공하는 최초의 솔루션입니다. ITDR 다양한 기능 Active Directory 환경. 모든 인증 및 액세스 시도에 대한 지속적인 모니터링, 위험 분석 및 적극적인 정책 시행을 적용하여 Silverfort 섀도우 관리자 검색을 자동화하고 남용에 대한 실시간 보호를 제공할 수 있습니다.

환경에서 섀도우 관리자 문제를 해결하려고 하십니까? 전문가에게 문의하세요. 여기에서 지금 확인해 보세요..