Attaque Uber : pourquoi le MFA, la protection des comptes de service et le Bastion/PAM doivent travailler ensemble pour se protéger contre les mots de passe compromis

La récente violation d'Uber devrait être un signal d'alarme pour repenser la façon dont la protection de l'identité est mise en œuvre et pratiquée dans les environnements d'entreprise d'aujourd'hui. Parce que l'aspect le plus frappant de cette violation n'est pas seulement le rôle joué par les informations d'identification compromises, mais l'échec du Protection de l'identité mesures qui étaient en place pour empêcher l'utilisation malveillante de ces informations d'identification.

Cette attaque, en fait, est une parfaite illustration de la raison pour laquelle les menaces d'identité sont le vecteur d'attaque le plus important aujourd'hui en raison des lacunes inhérentes aux MFA ainsi que Solutions PAM. Dans cet article, nous examinons ces lacunes et discutons Silverfortl'approche unifiée de Protection de l'identité via une plate-forme spécialement conçue qui peut contrecarrer ces menaces exactes.

Table des matières

Flux d'attaque : informations d'identification compromises tout au long du chemin

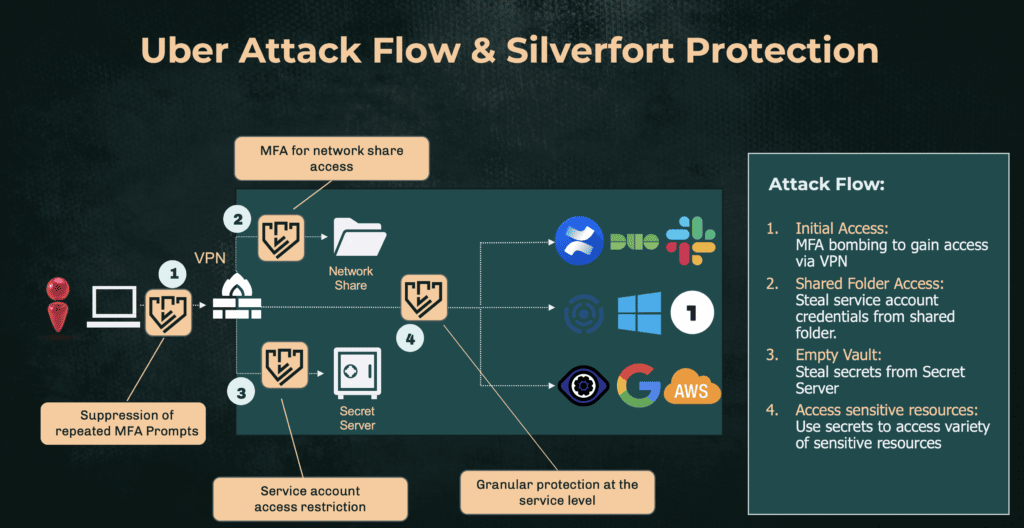

- Les attaquants ont obtenu des informations d'identification VPN auprès d'un sous-traitant tiers. Uber posté qu'"il est probable que l'attaquant ait acheté le mot de passe d'entreprise Uber de l'entrepreneur sur le dark web, après que l'appareil personnel de l'entrepreneur ait été infecté par un logiciel malveillant, exposant ces informations d'identification".

- Munis de ces justificatifs, les agresseurs ont alors effectué une Attentat à la bombe du MFA suivi d'un appel direct à l'entrepreneur où ils se sont fait passer pour du personnel de soutien. Cela a conduit l'entrepreneur à approuver la notification MFA, accordant ainsi aux attaquants l'accès à l'environnement interne d'Uber.

- Une fois à l'intérieur, l'attaquant a scanné le réseau jusqu'à trouver un partage réseau qui, selon les Tweet, contenait des scripts Powershell. L'un des scripts Powershell contenait le nom d'utilisateur et le mot de passe d'un utilisateur administrateur dans PAM et Bastion'. Grâce à cela, il a ensuite pu accéder au PAM et extraire des données de divers systèmes, notamment DA, Duo, OneLogin, AWS et Google Workspace.

Note importante: : étant intégré dans un script, cet "utilisateur de domaine" était très probablement un compte de service créé pour permettre au script d'effectuer les authentifications nécessaires à l'accomplissement de sa tâche. C'est une pratique courante de coder en dur ces identifiants dans un script, mais cela signifie qu'ils ne peuvent pas être stockés et soumis à la rotation des mots de passe PAM, ce qui les rend vulnérables aux attaques. - À partir de là, ils ont accédé à plusieurs ressources à volonté, notamment en publiant une photo explicite sur un babillard interne.

Lacunes qui ont permis l'attaque

En analysant les mesures de sécurité en place, nous constatons une variété de faiblesses dans les solutions MFA et PAM ainsi que la protection des comptes de service qui ont permis à cette attaque de réussir. Examinons chacun :

MFA : protection limitée et couverture partielle

- Incapacité à détecter les authentifications à risque: La solution MFA en place n'avait pas la capacité d'identifier les tentatives d'accès refusées en continu comme un indicateur de risque, ce qui entraînait des sollicitations répétées du sous-traitant.

- Incapacité à protéger l'accès aux partages réseau : Malgré son expérience utilisateur simple, l'accès à un partage réseau (via l'interface utilisateur ou la ligne de commande) déclenche un processus d'authentification en arrière-plan via le protocole CIFS. Étant donné que ce service ne prend pas en charge nativement MFA, il n'y avait aucune protection sur l'accès au partage réseau.

PAM : point de défaillance unique lorsqu'il est déployé en tant que protection autonome

- Accès non protégé: Il n'y avait pas de contrôle de sécurité pour la connexion initiale à l'interface PAM. Exiger MFA pour cet accès aurait éliminé la capacité des attaquants à utiliser les informations d'identification compromises pour un accès malveillant.

- Point de défaillance unique: Même après qu'un attaquant a violé le PAM et a commencé à accéder aux données, il n'a pas eu à aller plus loin. Une architecture de sécurité solide devrait placer des protections multicouches pour l'accès privilégié afin que même si la couche PAM est violée, il existe encore d'autres contrôles de sécurité pour arrêter l'avancée des attaquants.

Comptes de service : manque de surveillance et de protection

- Incapacité de stocker et de faire pivoter les mots de passe: Comme expliqué précédemment, les informations d'identification pour les comptes de service qui sont codés en dur dans un script ne peuvent pas être soumis à la rotation et à la sauvegarde des mots de passe, car cela entraînera probablement la rupture des processus exécutés par le script. Cependant, le résultat dans ce cas était critique puisque l'exposition de ces informations d'identification permettait aux attaquants d'accéder directement au PAM.

MFA adaptatif, protection des comptes de service et renforcement PAM

Silverfort's Protection unifiée de l'identité La plateforme étend l’authentification multifacteur à n’importe quel utilisateur, système ou ressource (y compris ceux qui n’ont jamais pu être protégés auparavant) et applique des politiques d’authentification multifacteur adaptatives capables de répondre efficacement aux risques détectés. En outre, Silverfort place une barrière virtuelle entre les comptes de service pour empêcher toute utilisation abusive par les acteurs malveillants.

En tandem avec une solution PAM, Silverfort peut empêcher les violations de type Uber via les fonctionnalités suivantes :

- Atténuation des bombardements MFA: Silverfort les stratégies peuvent être configurées pour supprimer l'envoi d'invites MFA à l'utilisateur après une séquence de tentatives d'accès refusées. Alors que les tentatives d'accès sont enregistrées et visibles dans Silverfort console pour que l'équipe de sécurité enquête, l'utilisateur réel ne les voit pas et ne sera donc pas tenté d'autoriser l'accès. En savoir plus sur Silverfortl'atténuation des bombardements MFA dans ce blogue.

- Protection MFA pour les partages réseau: Silverfort peut appliquer la protection MFA sur l'accès au partage réseau. Ceci est réalisé par Silverfortintégration de Active Directory, qui permet d'analyser chaque tentative d'accès, quel que soit le protocole d'authentification ou le service utilisé. Cela ajoute une autre couche de protection et empêche les attaquants d'accéder à ces dossiers même lorsqu'ils ont des informations d'identification compromises en main.

- Protection de compte de service dédiée : Silverfort automatise la découverte, la surveillance des activités, l'analyse des risques et la création de stratégies d'accès pour tous les comptes de service de l'environnement. Cela signifie que tout écart du compte de service par rapport à son activité standard peut déclencher une politique qui bloquerait son accès à la ressource ciblée.

- Protection MFA pour l'accès PAM: Silverfort peut appliquer une politique MFA sur l'accès à la console PAM elle-même, la protégeant contre les accès malveillants comme celui de la violation d'Uber.

- MFA ou blocage d'accès pour les comptes privilégiés qui accèdent à partir d'une source non PAM: Silverfort peut appliquer une politique qui nécessiterait l'authentification MFA ou bloquerait complètement l'accès à tout utilisateur. compte privilégié (c'est-à-dire ceux stockés dans le coffre-fort PAM) qui tente d'accéder aux ressources à partir de toute source autre que la machine PAM elle-même. Une telle politique constitue une atténuation directe des scénarios dans lesquels le contenu PAM a été extrait de manière malveillante par des attaquants qui tentent ensuite d'utiliser ces informations d'identification privilégiées nouvellement compromises pour accéder à des ressources sensibles.

Le schéma suivant montre le déroulement de l'attaque et les différentes étapes où Silverfort l'aurait empêché :

Conclusion

L'hypothèse réaliste que les parties prenantes de la sécurité doivent faire est que les informations d'identification finiront par être compromises. Considérant cela, la référence ultime pour mesurer la partie protection de l'identité dans la pile de sécurité de l'entreprise est sa résistance à un tel scénario. Comme nous l'avons établi dans cet article, les Solutions MFA et le déploiement PAM autonome ne parviennent pas à fournir le niveau de protection dont les entreprises ont besoin aujourd'hui.

SilverfortLa plate-forme de protection unifiée de l'identité de est la première solution à introduire une solution holistique qui combine une MFA adaptative, une protection automatisée des comptes de service et un renforcement PAM qui peut faire face au paysage actuel des menaces d'identité. Cliquez sur ici pour en savoir plus.