Vulnérabilité « BlueKeep » : assurer la sécurité de vos systèmes

By Yaron Kassner, CTO et co-fondateur, Silverfort

Le 14 mai 2019 Microsoft émis un correctif contre la soi-disant vulnérabilité BlueKeep, également connue sous le nom de CVE-2019-0708. Le correctif corrige une vulnérabilité critique d'exécution de code à distance. Selon Microsoft : « Cette vulnérabilité est une pré-authentification et ne nécessite aucune interaction de l'utilisateur. En d'autres termes, la vulnérabilité est « vermifuge », ce qui signifie que tout futur logiciel malveillant exploitant cette vulnérabilité pourrait se propager d'un ordinateur vulnérable à un autre de la même manière que le logiciel malveillant WannaCry s'est propagé à travers le monde en 2017. »

1 Annonce Microsoft TechNet concernant le correctif pour la correction de CVE-2019-0708

Microsoft n'a pas tardé à publier le correctif et déploie des efforts majeurs pour s'assurer que ses clients mettent à jour leurs systèmes. La gravité de cette vulnérabilité a poussé Microsoft à prendre la mesure inhabituelle de publier des correctifs non seulement pour les systèmes actuellement concernés, comme Windows 10Fenêtres 7, Windows Server 2016 et Windows Server 2008 R2, mais également pour les systèmes qui ne sont plus pris en charge comme Windows 2003, Windows XP et Windows Vista. Les responsables de la sécurité de Microsoft se disent convaincus que les exploits BlueKeep existent déjà et pourraient potentiellement déclencher des attaques auto-réplicatives aussi destructrices que l'attaque WannaCry de 2017 qui a arrêté des ordinateurs partout dans le monde.

La vulnérabilité BlueKeep doit être prise très au sérieux. Cette vulnérabilité peut être exploitée pour prendre pied dans un réseau en attaquant des serveurs de bureau à distance exposés à Internet, et elle peut également être utilisée par des attaquants pour se déplacer latéralement dans le réseau après avoir pris pied.

Bien que l'application de ce correctif soit d'une importance capitale, l'application de correctifs à tous les serveurs d'une organisation peut être une tâche très difficile pour les entreprises. Il est important de se rappeler que même un seul point de terminaison non corrigé peut permettre une violation. De toute évidence, la vulnérabilité EternalBlue a été exploitée à grande échelle bien après la publication du correctif par Microsoft.

Des exploits partiels ont déjà été publiés pour la vulnérabilité BlueKeep, ce n'est donc qu'une question de temps avant que la vulnérabilité ne soit largement utilisée par les attaquants.

Table des matières

Protéger vos systèmes de la vulnérabilité BlueKeep :

La première chose que vous devez faire est d'identifier tous les systèmes d'exploitation non corrigés ou anciens de votre réseau et de corriger tous les systèmes concernés - cela doit être fait dès que possible !

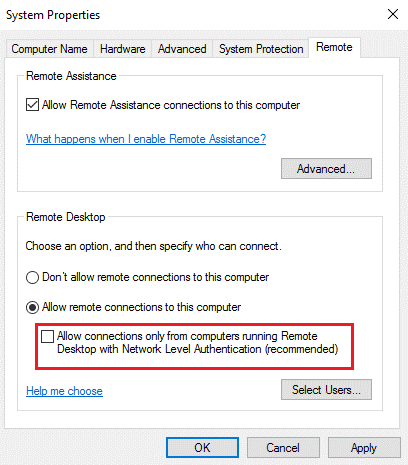

Ensuite, vous devez utiliser Authentification au niveau du réseau (NLA) si possible : NLA nécessite une authentification avant que la vulnérabilité puisse être déclenchée. Microsoft le recommande fortement, mais ce n'est pas le paramètre par défaut.

2 Activation de NLA pour exiger une authentification avant que la vulnérabilité puisse être déclenchée

L'activation de NLA empêche l'exécution de la pré-authentification. Cependant, il est important de se rappeler que les systèmes affectés sont toujours vulnérables à l'exploitation de l'exécution de code à distance (RCE) si l'attaquant dispose d'informations d'identification valides pouvant être utilisées pour s'authentifier avec succès.

Empêcher l'exploitation d'informations d'identification compromises pour l'exécution de code à distance avec Silverfort

Comme mentionné ci-dessus, l'activation de NLA est essentielle pour empêcher l'exécution de la pré-authentification, mais ce n'est pas suffisant car si un attaquant possède déjà des informations d'identification valides (qui sont assez faciles à obtenir de nos jours), l'attaquant peut toujours accéder et exploiter la vulnérabilité RCE . C'est ici que Silverfort entre et empêche l'utilisation d'informations d'identification compromises pour l'exploitation RCE et d'autres attaques de protocole de bureau à distance :

SilverfortLa plate-forme d'authentification sans agent et sans proxy de peut appliquer authentification multi-facteurs (MFA) et des politiques d'authentification renforcées pour empêcher tout accès non autorisé à tout système, quel qu'il soit et où qu'il se trouve, sur site ou dans le cloud. Cela inclut les systèmes qui n'ont pas pu être protégés par Solutions MFA jusqu'à aujourd'hui, comme l'infrastructure informatique, les applications locales et héritées, les partages de fichiers, les bases de données, etc.

Lorsqu'un attaquant tente d'exploiter des informations d'identification compromises pour accéder à un système, Silverfort peut exiger un deuxième facteur d'authentification pour valider l'identité de l'utilisateur. Alors que les utilisateurs légitimes peuvent facilement s'authentifier, un attaquant échouera le 2nd facteur d'authentification et donc son accès sera refusé.

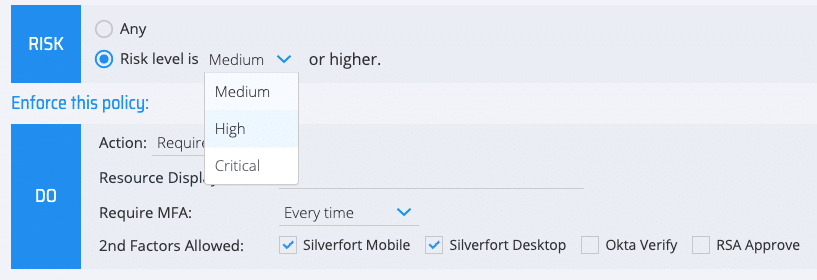

Silverfort peut appliquer des politiques MFA statiques qui obligent les utilisateurs à s'authentifier avec un deuxième facteur chaque fois qu'ils accèdent aux systèmes, mais cela peut être assez perturbateur. Par conséquent, les politiques adaptatives basées sur les risques sont fortement recommandées : les politiques adaptatives peuvent être définies pour exiger un deuxième facteur d'authentification uniquement lorsque les niveaux de risque sont élevés - cela permet de minimiser les perturbations sans compromettre la sécurité.

Pour en savoir plus sur SilverfortPolitiques adaptatives et moteur de gestion des risques basé sur l'IA télécharger ce livre blanc gratuit.

3 Silverfort peut appliquer des stratégies MFA statiques ou authentification adaptative basée sur les risques politiques

Arrêter le mouvement latéral avec des politiques de sécurité Zero-Trust

Silverfort peut appliquer la MFA et sécuriser l'accès non seulement pour l'accès externe, mais également à l'intérieur des réseaux d'entreprise. Cela inclut à la fois l'accès utilisateur à machine et l'accès machine à machine (les comptes de service).

Les comptes de service sont utilisés par divers systèmes d'entreprise pour communiquer avec d'autres systèmes et automatiser les processus. Ces comptes sont une cible de choix pour les attaquants, car ils sont souvent dotés de privilèges élevés et leurs mots de passe sont rarement modifiés. Mais comme ces comptes sont utilisés par des machines plutôt que par des humains, ils ne peuvent pas être protégés par des méthodes d'authentification multi-facteurs classiques.

Silverfort introduit une capacité unique pour leur sécurisation , ce qui empêche les entités non autorisées de les voler ou de les utiliser à mauvais escient. Ceci est réalisé sans aucune modification des systèmes concernés.

Silverfort permet aux organisations de mettre en œuvre un modèle de sécurité holistique sans confiance sans déployer d'agents logiciels ou de proxys et sans nécessiter de modifications des réseaux existants. Son architecture innovante garantit un accès sécurisé à n'importe quel système, peu importe où il se trouve ou ce qu'il est. Cela inclut l'accès utilisateur-machine et machine-machine, ainsi que tout accès administratif. Parce que Silverfort évite toute modification des actifs et des infrastructures existants, il permet non seulement aux petites entreprises agiles mais aussi aux grandes entreprises traditionnelles d'atteindre sécurité zéro confiance à travers leurs réseaux.

Yaron Kassner, CTO et co-fondateur, Silverfort

SilverfortCTO et co-fondateur de Yaron Kassner est un expert de la cybersécurité et des technologies du Big Data. Avant de co-fonder Silverfort, Yaron a été consultant expert en Big Data pour Cisco. Il a également développé de nouvelles capacités impliquant l'analyse de données volumineuses et des algorithmes d'apprentissage automatique chez Microsoft. Avant cela, Yaron a servi dans l'unité cybernétique d'élite 8200 des Forces de défense israéliennes, où il a dirigé une équipe de R&D réputée, a été élevé au rang de capitaine et a reçu un prestigieux prix d'excellence. Yaron est titulaire d'un B.Sc. en mathématiques, Summa Cum Laude, un M.Sc. et doctorat. en informatique du Technion - Institut israélien de technologie.

Vous voulez en savoir plus ou voir une démo ? – CONTACTEZ-NOUS AUJOURD’HUI