Protection contre la faille Zero Day Outlook CVE-2023-23397

Dans le dernier Patch Tuesday, Microsoft a publié un correctif pour CVE-2023-23397 Zero Day dans Outlook, qui aurait été exploité à l'état sauvage. L'exploitation de cette vulnérabilité permet à un adversaire de saisir les hachages NTLM (équivalents aux informations d'identification de l'utilisateur) de la machine ciblée et de les utiliser pour un accès malveillant à d'autres machines de l'environnement. Tout cela aurait lieu dès qu'un e-mail spécialement conçu est téléchargé dans la boîte de réception de la machine sans aucune interaction de la part de la victime. Microsoft a qualifié la gravité de cette vulnérabilité de "critique" et retracé son exploitation à un groupe APT russe ciblant un nombre limité d'organisations dans les secteurs gouvernementaux, des transports, de l'énergie et militaires en Europe. Dans cet article, nous fournissons une brève analyse de CVE-2023-23397 et montrons comment Silverfort peut atténuer l'impact de son exploitation avec une politique simple qui applique MFA sur les authentifications NTLM.

Table des matières

CVE-2023-23397 Analyse de haut niveau

Description du composant Outlook ciblé

CVE-2023-23397 est une vulnérabilité d'élévation de privilèges dans Outlook Client pour Windows. Il abuse d'un attribut antique qui existe toujours et qui permet un son d'alerte personnalisé d'un rendez-vous planifié. D'après Microsoft Documentation l'attribut 'PidLidReminderFileParameter' accepte un chemin complet d'un fichier son. Ce champ prend en charge le chemin UNC (Universal Naming Convention) pour accéder aux fichiers et dossiers distants à l'aide du protocole de partage de fichiers réseau standard SMB. Lorsque le rendez-vous est en retard, il déclenche le son personnalisé et force Outlook à atteindre le fichier distant.

Où est la vulnérabilité dans ce composant ?

Le problème avec ce comportement est que lors de la création de la session SMB, une authentification NTLM est effectuée sur le serveur distant. L'arrachage de la session peut permettre à un adversaire d'effectuer une attaque de relais NTLM contre un autre service au nom de la victime, ou de forcer brutalement le hachage NTLM et d'obtenir le mot de passe de l'utilisateur.

Donc, avant tout, nous vous recommandons fortement de mettre à niveau tous les clients Outlook pour Windows vers sa dernière version.

Risque CVE-2023-23397 : vol d'informations d'identification sans interaction de l'utilisateur requise

La seule préoccupation concernant cette vulnérabilité est qu'elle peut être déclenchée sans aucune interaction de l'utilisateur au moment où le client Outlook reçoit le rendez-vous malveillant. En effet, l'attribut défectueux est déclenché si le rendez-vous est en retard. Cela le distingue considérablement de toute vulnérabilité nécessitant une interaction telle que l'ouverture d'une pièce jointe ou le clic sur un lien. L'ensemble du processus d'exploitation se déroule en arrière-plan, offrant à l'adversaire la possibilité d'accéder aux ressources au nom de l'utilisateur.

La pile de sécurité commune dans l'organisation d'aujourd'hui n'a pas la capacité de détecter et de prévenir en temps réel mouvement latéral attaques qui utilisent le relais NTLM. Cela fait de CVE-2023-23397 une menace immédiate qui doit être traitée.

Atténuation de l'exploitation de CVE-2023-23397

Silverfort Protection d'identité plate-forme peut protéger contre l'exploitation de CVE-2023-23397. Alors que Silverfort n'empêchera pas l'exploitation elle-même priver l'adversaire de la capacité d'utiliser le hachage volé pour un accès malveillant, avec une simple politique MFA.

Silverfort effectue une surveillance continue en temps réel, une analyse des risques et une application des politiques pour toutes les authentifications dans l'environnement AD. En tant que tel, il peut identifier les authentifications NTLM et tirer parti de cette identification pour déclencher la vérification MFA.

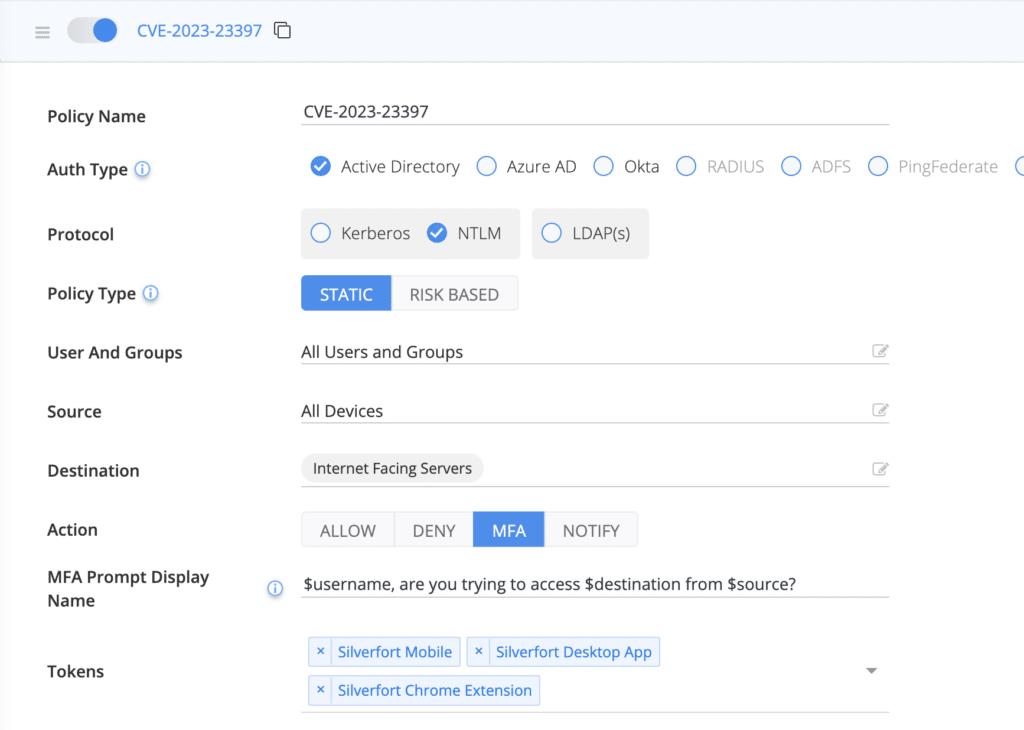

Stratégie recommandée pour se protéger contre les attaques de relais NTLM potentielles

Nous recommandons ce qui suit:

1. Configurez une stratégie NTLM pour tout serveur exposé à Internet. Comme mesure de précaution supplémentaire, vous pouvez également inclure des ressources sensibles qui ne sont pas exposées à Internet, car cette vulnérabilité peut également être appliquée depuis l'intérieur du réseau.

2. Appliquez la politique MFA pour les protocoles d'authentification non-NTLM, car il existe des variantes de la façon dont la vulnérabilité peut être exploitée où le mot de passe peut être forcé brutalement, offrant à l'attaquant la possibilité de l'utiliser également avec d'autres protocoles d'authentification.

Si vous trouvez la possibilité de protéger NTLM et d'autres protocoles AD avec MFA, n'hésitez pas à contacter et demander une démo ou visitez notre site de NDN Collective.