Silverfort Empêche de manière proactive l'exploitation de la vulnérabilité PrintNightmare

Une vulnérabilité dans Windows Print Spooler pourrait permettre l'exécution de code à distance en tant que "Système" par des utilisateurs de domaine authentifiés sur des systèmes Windows. Les détails et la preuve de concept de la vulnérabilité ont été divulgués sur Internet. La vulnérabilité s'appelle "PrintNightmare". Le spouleur d'impression, qui est activé par défaut dans Microsoft Windows, est un service Windows chargé de gérer tous les travaux d'impression envoyés à l'imprimante de l'ordinateur ou aux serveurs d'impression.

L'exploitation réussie de cette vulnérabilité pourrait ouvrir la porte à une prise de contrôle complète du système par des adversaires distants. Un attaquant distant et authentifié pourrait exécuter du code avec des droits élevés sur une machine sur laquelle le service Print Spooler est activé.

Lorsque Microsoft a publié un avis concernant une vulnérabilité similaire dans le spouleur d'impression (CVE-2021-1675), des chercheurs en sécurité ont accidentellement publié des détails sur PrintNightmare (CVE-2021-34527). Un attaquant peut exploiter cette vulnérabilité pour prendre le contrôle d'un système affecté.

Table des matières

Silverfort Protection contre l'exploitation PrintNightmare

Silverfort Protection d'identité peut fournir une protection complète contre de tels exploits avec une simple politique d'authentification basée sur les risques, appliquée aux systèmes exécutant le service Print Spooler. De cette manière, toute tentative d'accès malveillante par des adversaires déclenchera une MFA notification à l'utilisateur réellement compromis, ce qui éliminerait en pratique la possibilité d'exploiter cette vulnérabilité pour accéder à des ressources supplémentaires.

SilverfortLa solution de peut appliquer des contrôles d'accès sécurisés modernes tels que MFA sur les interfaces d'accès communes dans Active Directory environnement, augmentant considérablement leur résilience aux attaques d'identité qui utilisent identifiants compromis pour accéder aux ressources de l'entreprise.

"Silverfortla capacité d'appliquer des contrôles d'accès sécurisés modernes tels que MFA sur les interfaces d'accès communes dans Active Directory l'environnement change la donne », a déclaré Yaron Kassner, co-fondateur et CTO de Silverfort. « Presque tous les TTP post-exploitation reposent sur l'hypothèse que leurs cibles n'ont pas la capacité d'empêcher les authentifications malveillantes en temps réel. Le ImprimerCauchemar exploit est un autre excellent exemple de la faille de sécurité que nous comblons.

Silverfort Conseils de sécurité

Diminuer Attack Surface

- Analysez sur toutes les machines de votre environnement pour vérifier où le service de spouleur d'impression Windows est activé. Vous pouvez commencer par analyser vos contrôleurs de domaine avec SilverfortL'outil gratuit d'évaluation des vulnérabilités de .

- Désactivez le service de spouleur d'impression Windows dans les contrôleurs de domaine et les autres systèmes qui n'impriment pas.

- Désactivez l'impression à distance entrante à partir d'ordinateurs qui impriment, mais qui ne sont pas accessibles à distance pour l'impression.

- Réduisez autant que possible l'appartenance aux groupes indiqués dans les l'orientation (voir la section Atténuations).

- Désactivez les connexions distantes entrantes sur toutes les machines acceptant les serveurs d'impression.

Créer une politique basée sur les risques

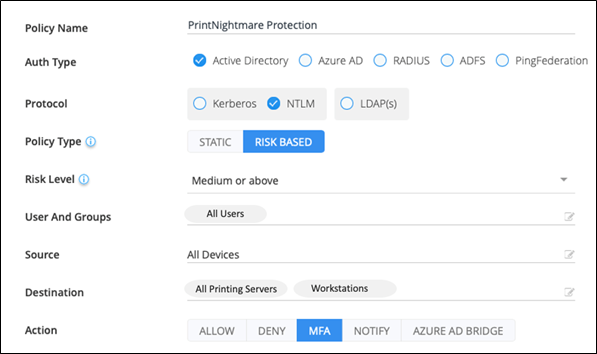

Attribuez une stratégie d'accès basée sur les risques qui applique MFA sur NTLM connexion aux machines sur lesquelles le service de spouleur d'impression Windows est activé. Après avoir suivi les instructions ci-dessus, cela devrait être limité aux serveurs d'impression. Créez une stratégie pour tout utilisateur avec un score de risque "Moyen" et supérieur. Les exploits publiés de PrintNightmare utilisent une attaque pass-the-hash sur NTLM pour les connexions, de sorte que cette politique bloquerait l'accès à haut risque par tout attaquant tentant d'exploiter la vulnérabilité pour accéder aux ressources cibles.

Voici à quoi ressemblerait la politique :

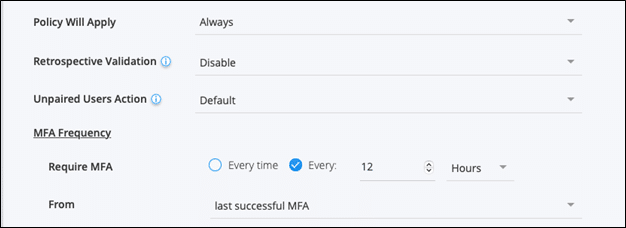

Dans les paramètres avancés, configurez la stratégie pour exiger l'authentification MFA toutes les 12 heures :

Pour vous défendre contre les altérations de ces exploits, vous pouvez également créer une politique pour CIFS Kerberos des billets.

Vous voulez en savoir plus ? Planifier un demo avec l'un de nos experts.