Silverfort Détecte et protège de manière proactive contre les attaques Certifried

Début mai 2022, la vulnérabilité Certifried (CVE-2022-26923) a été publiée. Cette vulnérabilité abuse Kerberos extension de certificat et son Active Directory éléments. C'est un élévation de privilèges vulnérabilité dans laquelle un utilisateur faible obtient des privilèges d'administrateur de domaine dans un Active Directory environnement.

Table des matières

Comment cela fonctionne ?

Les Vulnérabilité certifiée permet à un attaquant d'élever les privilèges d'un utilisateur faible à un administrateur de domaine. En bref, chaque utilisateur peut créer jusqu'à 10 comptes de machine dans un domaine. Un attaquant peut modifier une machine plus faible au nom de l'ordinateur de la cible et demander un certificat malveillant en son nom. Ensuite, l'attaquant peut s'authentifier en tant qu'ordinateur cible à l'aide du certificat spécialement conçu et exécuter un code malveillant avec des privilèges élevés. La vulnérabilité a un large impact en raison de ses conditions préalables minimales. Tout ce qu'il faut, c'est une connexion au réseau et un utilisateur faible.

Chaque identité dans AD a des attributs. Certains d'entre eux sont uniques dans le domaine, par exemple, le nom principal du service (SPN), et certains peuvent avoir des doublons. L'attaquant crée un compte machine faible, abuse de son attribut dNSHostName et le modifie en nom d'hôte de la cible. L'attaquant demande alors un certificat avec le nom alternatif du sujet (SAN) identique au nom d'hôte de la cible. Normalement, ce flux d'attaque ne peut pas être terminé, car la modification du dNSHostName doit correspondre aux SPN du serveur. Toutefois, si les SPN sont supprimés, le problème est résolu ; il est possible de changer le dNSHostName.

La vulnérabilité traite également de la façon dont le contrôleur de domaine mappe un certificat à l'objet d'identité dans Active Directory pendant le processus d'authentification. Il est possible de demander un certificat pour le Client Authentification à des fins et intégrer le dNSHostName en tant que SAN.

Le certificat renvoyé peut maintenant être authentifié auprès du contrôleur de domaine à l'aide de l'extension PKINIT et identifié comme l'hôte cible.

Une façon d'exploiter cette vulnérabilité consiste à s'authentifier auprès de Active Directory en tant que contrôleur de domaine cible et utilisez-le pour voler les informations d'identification de tous les utilisateurs du domaine.

Atténuation

Microsoft a publié le 10 mai correctif pour les serveurs Windows pour ajouter une autre couche de protection à la création et à l'authentification des certificats. Cependant, cela ne s'appliquera qu'aux certificats demandés après l'installation du correctif. Le mode d'application commencera le 9 mai 2023.

Silverfort Plate-forme de protection unifiée a la capacité de vous informer des attaques Certifried en cours, au cas où des certificats malveillants auraient été créés avant le correctif. Cette dernière directive de sécurité concernant Certifried fournira des instructions détaillées sur la façon de se défendre contre une attaque Certifried.

Nous avons créé un simple script Powershell pour collecter automatiquement toutes les données nécessaires à la création d'un filtre personnalisé avec Silverfort.

- Veuillez exécuter la commande suivante sur un powershell de poste de travail de domaine

$dc_list = Get-ADDomainController -Filter * | Nom de l'objet sélectionné, adresse ipv4

écrivez « https:// /Logs?deviceOrServer=$($dc_list.ipv4address -join

',')&excludedFilters=deviceOrServer&includeSources=$($dc_list.Name.ToLower() -join ',')&service=krbtgt”

Remplacer avec votre Silverfortl'URL de la console.

- Collez la sortie dans votre navigateur et connectez-vous

- Ajoutez toutes les adresses IP source connues que vos contrôleurs de domaine peuvent utiliser, si elles ne figurent pas dans la liste générée automatiquement, par exemple, les adresses des périphériques NAT.

- Cliquez sur Enregistrer les filtres, donnez-lui un nom et cliquez sur Enregistrer

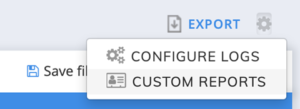

- Maintenant que les filtres sont créés, cliquez sur la roue dentée en haut à droite de l'écran :

- Sélectionnez ensuite RAPPORTS PERSONNALISÉS

- Remplissez les détails requis, sélectionnez les deux filtres nouvellement créés et cliquez sur Enregistrer.

- Vous recevrez des rapports réguliers sur les exploits certifiés concernant tous vos contrôleurs de domaine.

Si ce filtre produit des résultats d'authentification, votre environnement peut être attaqué. Dans ce cas, les contrôleurs de domaine apparaissant dans les journaux peuvent avoir été compromis et doivent être examinés. Veuillez vérifier pour chaque authentification que le nom d'hôte source correspond à l'adresse IP source. Si l'adresse IP n'est pas familière, il se peut qu'il y ait eu une tentative d'attaque Certifried dans votre environnement. Contactez-nous si vous avez besoin d'aide.