Les comptes de service ont probablement joué un rôle clé dans l'attaque SunBurst

***** Par Gal Sadeh, scientifique principal des données, Silverfort *****

Les recherches que nous avons menées à Silverfort Labs indique que les comptes de service ont probablement joué un rôle clé dans la capacité des attaquants de SolarWinds à se déplacer latéralement dans l'environnement de la victime. Cela devrait servir de signal d'alarme pour les parties prenantes de la sécurité de l'entreprise. Les comptes de service constituent une surface d'attaque vulnérable et sensible qui doit être protégée, afin de renforcer la posture de sécurité globale d'une organisation. Le Silverfort La plate-forme Unified Identity Protection protège les comptes de service dans le cadre de sa protection holistique de tous les comptes du réseau hybride. Cet article comprend à la fois une analyse technique des modèles de comportement des comptes de service SolarWinds, ainsi qu'une démonstration de la façon dont Silverfort les politiques d'accès auraient pu protéger contre un scénario d'attaque qui utilise ces comptes pour mouvement latéral et l'accès aux ressources de l'entreprise.

Table des matières

Modélisation du comportement des comptes de service SolarWinds

Afin de protéger contre les mouvements latéraux basé sur le vol d'informations d'identification de compte de service, il est important de comprendre d'abord le comportement normal des comptes de service. Cela nous permet de faire la distinction entre les modèles de comportement attendus et les modèles qui caractérisent les attaquants. Par exemple, le compte de service SolarWinds n'utilise normalement pas le protocole de bureau à distance (RDP) pour s'authentifier auprès d'autres machines. Toute utilisation de ce protocole par ce compte de service serait un signal d'alarme.

À cette fin, nous avons analysé les données d'authentification ainsi que les résultats de simulations d'attaques contrôlées et étudié trois types de comptes de service que SolarWinds utilise pour analyser les réseaux et accéder à des machines supplémentaires. Dans les scénarios d'attaque que nous avons examinés, ces comptes peuvent être utilisés comme principal méthode de déplacement latéral. Compte tenu de la facilité relative de leur utilisation à cette fin, il est probable qu'ils aient également été exploités pour mener les attaques SunBurst.

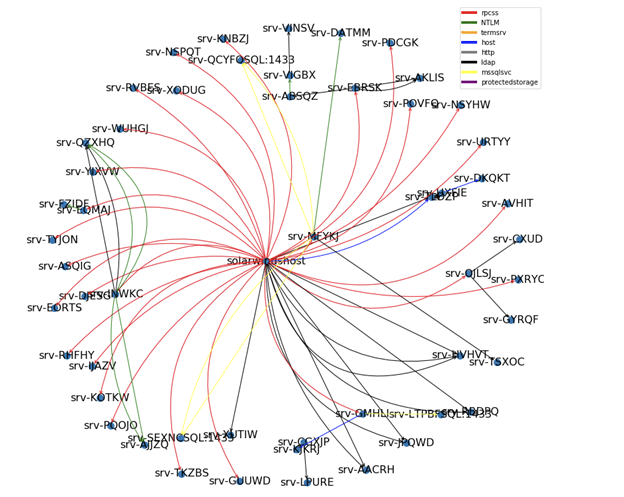

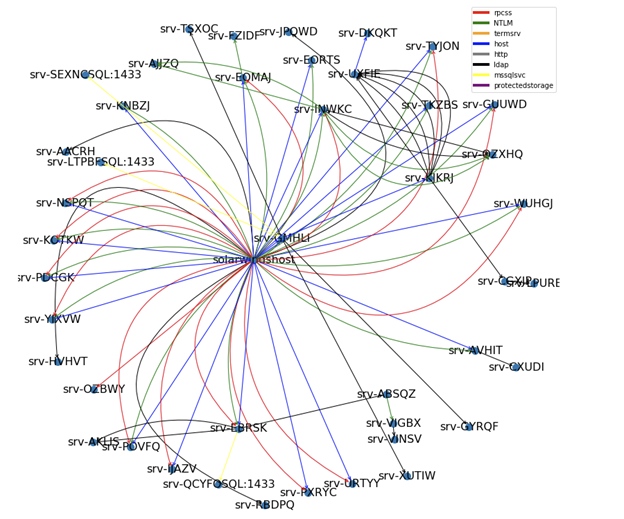

Commençons par comprendre le comportement standard du compte de service. Les graphiques de cette section montrent un serveur SolarWinds comme nœud central avec des bords le connectant à diverses machines du réseau.

Remarque – Les noms réels des comptes sont configurés par les utilisateurs dans chaque environnement spécifique. Nous avons donc donné à chaque type un nom descriptif basé sur son comportement d'authentification.

Compte de service de type 1 : analyseur RPCSS

- Activités: analyse le réseau avec le service RPCSS pour contrôler à distance d'autres machines du réseau. RPCSS permet à l'utilisateur de faire presque n'importe quoi sur la machine distante, y compris la possibilité d'exécuter du code

- Protocole d'authentification: Kerberos

- Noms principaux de service (SPN):Cifs, DNS, RPCSS, HÔTE, KRBTGT et LDAP.

- Prévisibilité: Haut

- Exemple de comportement:

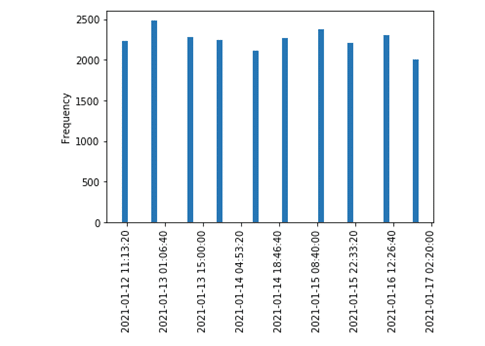

Schéma 1 : modèle d'activité du compte de service RPCSS Scanner

Compte de service de type 2 : analyseur général

- Activités: analyse le réseau avec divers protocoles et, si possible, utilise RPCSS pour accéder aux autorisations élevées sur une machine distante. Parfois, ce type de compte de service utilise NTLM.

- Protocoles d'authentification: NTLM, Kerberos

- SPN: RPCSS, HOST, KRBTGT et LDAP

- Prévisibilité: Moyen. Bien qu'une partie de l'activité soit répétitive en termes de temps et de machines accessibles, de nombreuses activités ne peuvent pas être mappées sur un modèle déterministe.

- Exemple de comportement:

Diagramme 2 : Modèle d'activité du compte de service Scanner général

Type de compte de service n° 3 : Scanner LDAP

- Activités: Effectue une requête LDAP toutes les 12 heures pour suivre les modifications dans l'AD.

- Protocole d'authentification: LDAP

- Prévisibilité: Haut

- Exemple de comportement:

-

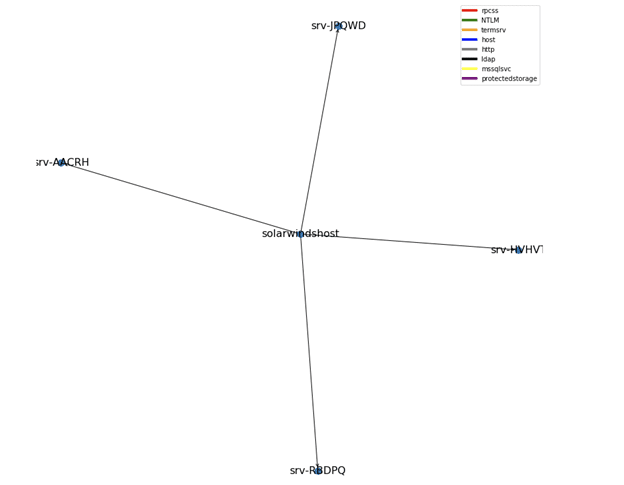

Schéma 3 : modèle d'activité du compte de service de l'analyseur LDAP

Une répartition plus détaillée de l'activité de ce compte de service est présentée ici :

Diagramme 4 : Répartition détaillée de l'activité du compte de service LDAP Scanner

Silverfort Protection contre la compromission des comptes de service SunBurst

Silverfort Protection d'identité La plate-forme utilise des politiques d'accès dédiées pour empêcher l'utilisation de comptes de service SolarWinds compromis pour les mouvements latéraux. La ligne directrice dans la création des politiques était de capturer le comportement standard des comptes, et de bloquer et d'alerter tout écart détecté. De telles déviations, aussi légères soient-elles, sont exigées du côté de l'attaquant, et les bloquer en les interdisant permettrait à l'organisation de réagir à temps à la menace et de contrecarrer l'attaque.

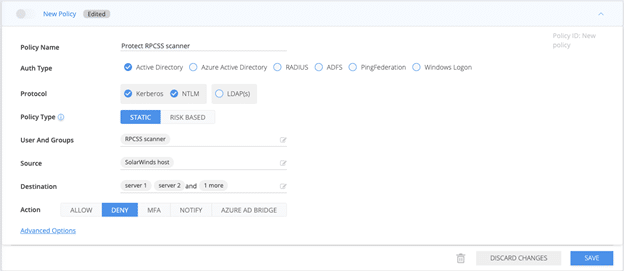

Type de compte de service n° 1 : analyseur RPCSS

Le comportement standard de ce compte de service consiste à s'authentifier uniquement avec Kerberos. A Silverfort Une stratégie d'accès qui empêche ce compte d'effectuer l'authentification NTLM empêcherait qu'il soit utilisé abusivement pour un mouvement latéral. Vous devez également vous assurer que l'analyseur s'authentifie uniquement avec les SPN Kerberos autorisés auprès de l'ensemble connu de serveurs. Dans la politique ci-dessous, ceux-ci sont représentés dans les noms de serveur dans le champ Destination. Notez que bien que NTLM soit complètement bloqué, la partie Kerberos de la politique est plus granulaire et s'applique uniquement aux SPN qui ne font pas partie de la liste d'accès normale du compte (voir schéma 7)

-

Diagramme 5:Silverfort Politique de protection 'RPCSS Scanner'

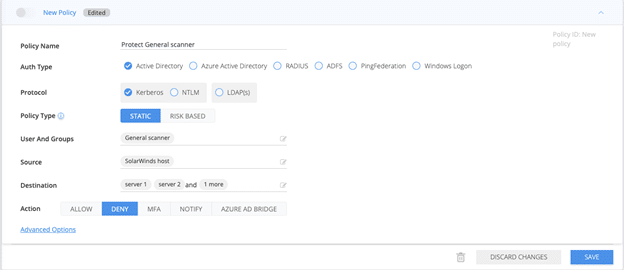

Type de compte de service n° 2 : analyseur général

Ce type de compte de service présente un comportement imprévisible, ce qui pose un défi de protection plus important. Cependant, ce qui est prévisible, c'est la machine à laquelle ce compte accède normalement. Une stratégie limitant l'accès de ce compte à ces seules machines éliminerait le risque qu'il soit utilisé pour accéder à d'autres ressources sensibles :

Diagramme 6:Silverfort Politique de protection "Scanner général"

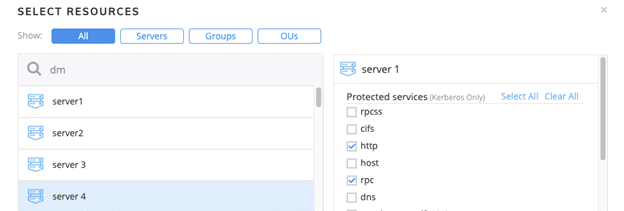

Pour les deux stratégies ci-dessus, choisissez uniquement le SPN pertinent utilisé par chaque analyseur, par exemple :

-

Diagramme 7: Silverfort protection granulaire des services Kerberos pour les politiques RPCSS et d'accès général

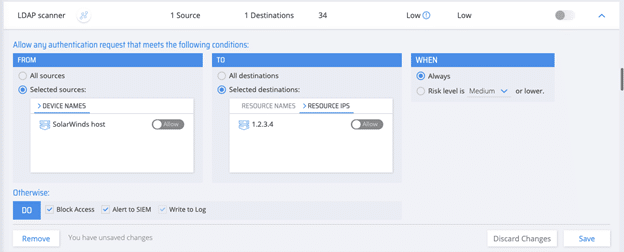

Type de compte de service n° 3 : Scanner LDAP

Les comptes de service de ce type ont un comportement hautement prévisible : ils effectuent des requêtes LDAP toutes les 12 heures sur un ensemble distinct de machines. Une politique qui limite la ressource cible de ces comptes à cet ensemble de machines et permet à ces comptes de s'authentifier avec LDAP uniquement, éliminer le risque de mouvement latéral qu'ils introduisent.

Diagramme 8: Silverfort Politique de protection 'LDAP Scanner'

Réflexions finales

Dans le paysage actuel des menaces, la protection contre l'utilisation d'informations d'identification compromises pour accéder à des ressources sensibles est souvent un chaînon manquant dans la pile de sécurité de la plupart des entreprises. L'attaque SunBurst démontre une fois de plus que ce manque de protection crée une exposition au risque critique. Silverfort Protection unifiée de l'identité La plateforme est spécialement conçue pour affronter et vaincre la menace croissante que les attaques d'identité introduisent dans votre entreprise.

- En savoir plus sur Silverfort Protection du compte de service ici.

Schéma 1 : modèle d'activité du compte de service RPCSS Scanner

Schéma 1 : modèle d'activité du compte de service RPCSS Scanner

Schéma 3 : modèle d'activité du compte de service de l'analyseur LDAP

Schéma 3 : modèle d'activité du compte de service de l'analyseur LDAP