Réduction de l'empreinte du mot de passe dans un environnement Windows

*****Par Yaron Kassner, CTO et co-fondateur, Silverfort*****

Le mot sans mot de passe est souvent utilisé ces derniers temps, et même si tout le monde en parle, je n'ai rencontré aucune entreprise qui ait réellement réussi à éliminer les mots de passe. L'élimination des mots de passe est un grand défi, et je pense que les grands défis doivent être résolus par petites étapes. Dans cet article de blog, je proposerai donc une série d'étapes recommandées qui aideraient les entreprises à éliminer les mots de passe. Franchement, ce n'est pas quelque chose que je recommanderais à toutes les entreprises – c'est beaucoup à faire. Mais les premières étapes devraient être pratiques pour tout le monde, et devraient déjà suffire à soulager la plupart des douleurs infligées par les mots de passe tout en renforçant la sécurité de l'organisation.

Table des matières

Pouvons-nous simplement nous débarrasser des mots de passe ?

Commençons par une expérience de réflexion : que se passerait-il si vous vous débarrassiez des exigences de complexité des mots de passe dans l'entreprise ou si vous supprimiez l'obligation de changer souvent de mot de passe ? Ces changements sont susceptibles d'avoir un impact positif immédiat sur le niveau de bonheur de vos employés. Cependant, juste après cela, vous seriez piraté. En effet, les terminaux des utilisateurs et les systèmes d'entreprise deviendront une cible facile pour les pirates.

Ainsi, avant même de commencer à penser à vous débarrasser des mots de passe, vous devez garantir un accès sécurisé à tous les terminaux et systèmes d'entreprise avec quelque chose de mieux qu'un mot de passe.

Heureusement, en combinant Windows Hello Entreprise et Silverfort, vous pouvez y parvenir. Je commencerai par un aperçu de WHFB et comment il devrait être utilisé, et continuerai en expliquant pourquoi il est important d'ajouter Silverfort et comment Silverfort peut garantir un accès sécurisé à tout ce qui se trouve au-dessus du terminal.

Qu'est-ce que Windows Hello Entreprise (WHFB) ?

Dans un effort pour passer sans mot de passe, Microsoft a introduit la fonctionnalité "Windows Hello" avec la sortie de Windows 10. WHFB est une variante de cette fonctionnalité conçue pour les entreprises. La fonctionnalité permet un accès sécurisé à votre appareil, Active Directory (AD) et Entra ID (anciennement Azure AD) en exploitant les fonctionnalités suivantes :

Déverrouillage de l'appareil

WHFB accorde une grande importance à votre appareil, car il détient les clés d'AD et Entra ID (anciennement Azure AD). Il est donc important d’empêcher les acteurs malveillants de déverrouiller l’appareil et d’accéder à ces clés. Cependant, je suis déconcerté par le choix de remplacer les mots de passe par des codes PIN. Est-ce vraiment suffisant pour prétendre que la connexion est désormais sans mot de passe ? parce qu'un code PIN n'est pas un mot de passe ? Est-ce suffisant pour protéger l'appareil ?

Heureusement, Microsoft propose des facteurs supplémentaires pour déverrouiller votre appareil, qui - s'ils sont combinés avec le code PIN - devraient fournir une sécurité meilleure que le mot de passe uniquement pour déverrouiller l'appareil.

Authentification à Active Directory (AD)

Une fois que vous avez déverrouillé votre ordinateur, vous déverrouillez une clé privée qui est enregistrée sur votre TPM, et cette clé privée peut être utilisée pour Kerberos authentification avec AD. Si vos stratégies de point de terminaison autorisent le stockage des informations d'identification mises en cache sur l'ordinateur, lorsque vous vous connectez, l'ordinateur se déverrouille sans s'authentifier auprès de Active Directory. Sinon, si les informations d'identification ne sont pas mises en cache, votre ordinateur devra demander un Kerberos TGT et un ticket hôte avant de se déverrouiller. Forcer authentification vers AD sera plus sécurisé que de simplement compter sur les informations d’identification mises en cache.

Authentification à Entra ID (anciennement Azure AD)

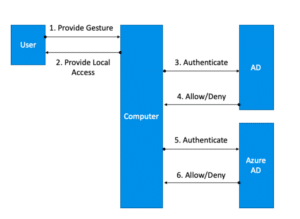

Authentification à Entra ID (anciennement Azure AD) est similaire et s'appuie également sur la clé privée enregistrée sur l'appareil. Il est préférable d'exiger une authentification pour Entra ID (anciennement Azure AD) avant de déverrouiller l'appareil. Vous trouverez ci-dessous une figure illustrant le flux d'authentification avec WHFB dans une configuration hybride.

Le déverrouillage multifacteur est-il identique à l'authentification multifacteur (MFA) ?

Selon la définition de FIPS MFA, un jeton physique qui nécessite quelque chose que vous connaissez ou que vous devez déverrouiller est considéré comme MFA, car un facteur est le jeton physique (quelque chose que vous avez) et l'autre facteur est le geste que vous fournissez. Selon cette définition, l'ordinateur peut être considéré comme un jeton physique et WHFB peut être formellement considéré comme MFA même si le déverrouillage multifacteur est désactivé. La distinction est que si la ressource que vous souhaitez protéger est l'appareil lui-même, vous avez besoin d'un déverrouillage multifacteur pour y accéder. Si la ressource que vous souhaitez protéger est externe à l'appareil, WHFB sans déverrouillage multifacteur suffit.

Bien sûr, ce ne sont que des formalités, et si vous voulez la meilleure sécurité, vous devez toujours exiger un déverrouillage multifacteur.

Quel modèle de déploiement et de confiance dois-je choisir ?

Microsoft propose plusieurs types de déploiement.

- Hybride Entra ID (anciennement Azure AD) a rejoint le déploiement de Key Trust

- Hybride Entra ID (anciennement Azure AD) Déploiement de confiance de certificat rejoint

- Entra ID (anciennement Azure AD)Entra ID (anciennement Azure AD) Rejoignez les guides de déploiement de l'authentification unique

- Déploiement de clés de confiance sur site

- Déploiement de certificats de confiance sur site

Je ne pense pas que beaucoup d'organisations puissent sérieusement envisager les 3 derniers, car la plupart des organisations ne sont pas prêtes à se débarrasser de leur AD et migrent probablement vers le cloud (ou le feront bientôt).

Cela nous laisse avec l'hybride Entra ID Options jointes. Je recommande d'opter pour le déploiement de certificat de confiance, car en plus des connexions locales, il permet également la sécurité du bureau à distance.

Que se passe-t-il lorsque les utilisateurs sont hors ligne ?

Lorsque j’ai essayé WHFB pour la première fois, j’avais peur de ne pas pouvoir me connecter lorsque mon ordinateur était hors ligne. Les diagrammes de Microsoft montrent l'authentification à Entra ID (anciennement Azure AD) comme flux d'authentification préliminaire pour déverrouiller l'appareil. En réalité, cela se produit généralement avant le déverrouillage de l'ordinateur, mais ce n'est pas une étape nécessaire pour déverrouiller votre ordinateur. Ainsi, les utilisateurs pourront déverrouiller leur ordinateur même lorsqu'ils sont hors ligne. Cela signifie également que nous ne pouvons pas compter sur Entra ID (anciennement Azure AD) pour empêcher tout accès non autorisé aux appareils des utilisateurs.

Améliorer la sécurité de WHFB

Il existe quatre scénarios dans lesquels WHFB exploite MFA :

-

-

- Déverrouillage multifacteur

- Authentification initiale à AD

- Authentification initiale à Entra ID (anciennement Azure AD)

- Enregistrement de l'appareil

Cependant, il y a un gros problème non résolu - MFA n'est pas nécessaire pour accéder aux ressources sensibles à l'intérieur du réseau, après la connexion initiale. Cela signifie qu'une fois que l'utilisateur est connecté, si l'appareil contient un logiciel malveillant, le logiciel malveillant peut voler les informations d'identification (ou un hachage), puis il est libre de se propager sur tout le réseau. Pour aggraver les choses, Single-Sign-On (SSO) ouvre la porte à l'attaquant pour accéder à toutes les ressources sans aucune vérification supplémentaire.

-

Qu'est-ce que WHFB ne couvre pas?

Couvertures WHFB Entra ID (anciennement Azure AD) et AD lorsque le client est un appareil Windows 10 mis à jour. Mais dans de nombreux scénarios d’entreprise, ce n’est pas le cas. Juste pour donner quelques exemples :

-

- Applications LDAP

- Applications qui initient l'authentification Kerberos en tant que client (pas SSO)

- Macbooks

- Windows 7

- Serveurs Windows

- Linux/Unix

Nous en avons tous dans nos environnements, vous devez donc trouver comment les protéger contre tout accès non autorisé.

Comment pouvez- Silverfort Aide?

Protection des ressources au sein du réseau

Silverfort peut appliquer l'AMF et authentification basée sur les risques pour garantir un accès sécurisé aux ressources sensibles au sein du réseau d'entreprise et de l'environnement cloud. Il est important de noter que Silverfort sécurise l'accès aux ressources après le déverrouillage de l'appareil utilisateur.

Vous pouvez utiliser une solution comme Silverfort à ajouter Authentification Active Directory basée sur les risques à l’un des systèmes que WHFB ne couvre pas. Ensuite, si vous souhaitez réduire l'empreinte des mots de passe, vous pouvez commencer par simplifier la politique de mot de passe au sein de l'organisation. Si vous ajoutez MFA à tous les scénarios d’authentification avec un mot de passe, le mot de passe n’a pas besoin d’être aussi complexe (vous pouvez même utiliser un code PIN à 6 chiffres) et il n’est pas nécessaire de le modifier aussi souvent. Cette étape réduit déjà considérablement le coût de gestion des mots de passe pour l’organisation. L'autre partie gagne en visibilité auprès du

demandes d'accès aux applications – Silverfort vous aide à identifier toutes les demandes d'accès et à remplacer progressivement leur authentification par un mécanisme d'authentification sans mot de passe.

Mobile MFA pour le terminal

Si vous souhaitez implémenter une sécurité renforcée avant de déverrouiller les postes de travail des utilisateurs, vous pouvez utiliser Silverfort's Solution MFA comme facteur d'authentification supplémentaire. Silverfort peut fonctionner avec une authentification hors bande, qui peut fournir une sécurité supplémentaire par rapport au facteur pris en charge par Microsoft.

Par ailleurs, Silverfort peut ajouter une authentification hors bande aux appareils qui ne prennent pas en charge WHFB, tels que les appareils Windows 7.

MFA pour Bureau à distance

Silverfort fournit MFA pour le bureau à distance, même si vous avez choisi d'opter pour l'hybride Entra ID (anciennement Azure AD) a rejoint le déploiement de Key Trust.

MFA pour l'enregistrement de l'appareil

La première étape de l'enregistrement d'un appareil sur Entra ID (anciennement Azure AD), nécessite généralement MFA, et cela peut être réalisé avec Silverfort.

Comment aller sans mot de passe

Microsoft recommande les étapes suivantes pour passer sans mot de passe :

1. Développer une offre de remplacement de mot de passe

Nous savons tous qu'un facteur ne suffit pas. Par conséquent, la suppression du mot de passe pose un problème de sécurité, car vous avez maintenant besoin de deux facteurs autres qu'un mot de passe. WHFB résout une partie de ce défi, mais comme mentionné précédemment, il laisse d'autres scénarios sans protection. Le remplacement de votre mot de passe doit inclure un facteur d'authentification alternatif qui peut protéger toutes vos ressources.

2. Réduisez la surface de mot de passe visible par l'utilisateur

La première étape consiste à activer WHFB. Ensuite, vous voudrez probablement utiliser une solution comme Silverfort pour mapper automatiquement toutes les ressources qui utilisent encore des mots de passe.

3. Transition vers un déploiement sans mot de passe

C'est là que ça devient délicat. Les applications qui ne prennent pas en charge l'authentification sans mot de passe rendront difficile la réalisation de cette étape. Comme mentionné précédemment, je recommande une étape intermédiaire avant cela, qui consiste à appliquer MFA pour ces applications et en même temps à réduire la longueur et la complexité des mots de passe.

4. Éliminer les mots de passe du répertoire des identités

Si l'ensemble de votre environnement est couvert par SSO et que la connexion à tous les points de terminaison est basée sur Windows Hello Entreprise, vous n'avez pas du tout besoin d'un mot de passe dans votre annuaire. Cependant, je pense que la plupart des organisations ont un long chemin à parcourir avant que cela ne soit possible.

Une stratégie étendue sans mot de passe

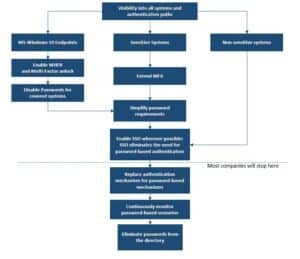

La stratégie que je recommande comporte quelques étapes de plus que celle de Microsoft, mais je pense que c'est un peu plus pratique, et cela vous permet de gagner de la valeur très tôt dans le processus :

Image : Processus recommandé pour la mise en œuvre d'une stratégie "sans mot de passe"

La plupart des organisations mettront en œuvre la partie supérieure du processus pour améliorer la sécurité de l'organisation. Cela simplifiera le processus de connexion pour la plupart des utilisateurs accédant à la plupart des applications, leur permettant d'utiliser un mot de passe simple et facile à retenir. Cependant, les organisations qui souhaitent éliminer complètement les mots de passe devront suivre les étapes supplémentaires.

Mots finaux:

Que vous choisissiez de mettre en œuvre une stratégie complète sans mot de passe ou non, je pense que la combinaison de Windows Hello Entreprise et d'un large solution d'authentification multifacteur peut améliorer considérablement l'expérience utilisateur et la posture de sécurité globale de l'organisation.

Activer WHFB et Multi-Factor Unlock n'est pas difficile. La mise en œuvre d'une solution MFA pour sécuriser l'accès à vos actifs les plus sensibles peut être plus difficile, selon la solution que vous utilisez. Si vous voulez savoir comment Silverfort peut vous aider à simplifier le déploiement et à permettre une authentification sécurisée pour tout système sensible - sans nécessiter d'agents logiciels ou de proxys en ligne - faites-le nous savoir. Nous serions heureux de vous aider.

Yaron Kassner, CTO et co-fondateur, Silverfort

SilverfortCTO et co-fondateur de Yaron Kassner est un expert de la cybersécurité et des technologies du Big Data. Avant de co-fonder Silverfort, Yaron a été consultant expert en Big Data pour Cisco. Il a également développé de nouvelles capacités impliquant l'analyse de données volumineuses et des algorithmes d'apprentissage automatique chez Microsoft. Avant cela, Yaron a servi dans l'unité cybernétique d'élite 8200 des Forces de défense israéliennes, où il a dirigé une équipe de R&D réputée, a été élevé au rang de capitaine et a reçu un prestigieux prix d'excellence. Yaron est titulaire d'un B.Sc. en mathématiques, Summa Cum Laude, un M.Sc. et doctorat. en informatique du Technion - Institut israélien de technologie.

Je vous souhaite à tous de joyeuses fêtes et une année 2020 merveilleuse et sûre !

Yaron Kassner