Mots de passe : impossible de compter sur eux, impossible de vivre sans eux…

Par Dana Tamir, VP Market Strategy, Silverfort

Le 2 mai 2019 est journée nationale du mot de passe – une bonne occasion de discuter de notre relation 'amour-haine' avec les mots de passe. Il existe de nombreuses raisons pour lesquelles nous ne pouvons pas compter sur des mécanismes d'authentification par mot de passe uniquement. Pourtant, nous ne pouvons pas vraiment nous en débarrasser non plus. Laisse-moi expliquer:

Table des matières

Le problème des mots de passe

Lorsque les utilisateurs sont invités à créer des mots de passe - qu'ils ouvrent de nouveaux comptes ou modifient les mots de passe de comptes existants - ils sont susceptibles de choisir des mots de passe dont ils peuvent se souvenir. Le problème est que de nombreux utilisateurs choisissent mots de passe faibles, cela se devine facilement. Une publication récemment liste des mots de passe les plus couramment utilisés en 2018 montre une sombre image. Il affirme que le mot de passe le plus couramment utilisé est «123456 ', et la 2ème place est le choix évident, 'le mot de passe'.

Certes, certaines personnes utilisent des mots de passe plus forts. Toutefois plusieurs réutiliser le même mot de passe sur plusieurs ssystèmes et sites Web. La recherche montre que 52% réutilisent le même mot de passe pour plusieurs comptes, mais pas tous, tandis que 13 % réutilisent le même mot de passe pour tous leurs comptes. Certains utilisent même les mêmes mots de passe dans les systèmes liés au travail et les applications personnelles. Cela rend un mot de passe utilisateur volé ou compromis plus précieux que jamais.

Et, si vous pensez que demander aux utilisateurs de changer régulièrement leurs mots de passe peut aider, eh bien, je suis désolé de vous dire que ce n'est pas le cas. En effet, ceux qui changent régulièrement leurs mots de passe n'apportent trop souvent que des modifications mineures et prévisibles à leurs mots de passe existants. Une des raisons de cette faiblesse pourrait bien être leur lien émotionnel avec leur routine de sélection de mot de passe.

C'est la raison de la récente annonce de Microsoft selon laquelle il sera dsuppression des politiques d'expiration de mot de passe« L'expiration périodique du mot de passe est une atténuation ancienne et obsolète de très faible valeur, et nous ne pensons pas qu'il soit utile pour notre ligne de base d'appliquer une valeur spécifique. En le supprimant de notre ligne de base plutôt qu'en recommandant une valeur particulière ou aucune expiration, les organisations peuvent choisir ce qui convient le mieux à leurs besoins perçus sans contredire nos conseils.» explique Aaron Margosis.

Il n'est pas étonnant que les attaques par force brute, qui utilisent une méthode d'essais et d'erreurs pour obtenir le mot de passe d'un utilisateur, et les escroqueries par hameçonnage, qui tentent frauduleusement d'obtenir les mots de passe des utilisateurs en se faisant passer pour des communications de personnes ou d'organisations de confiance, soient en augmentation.

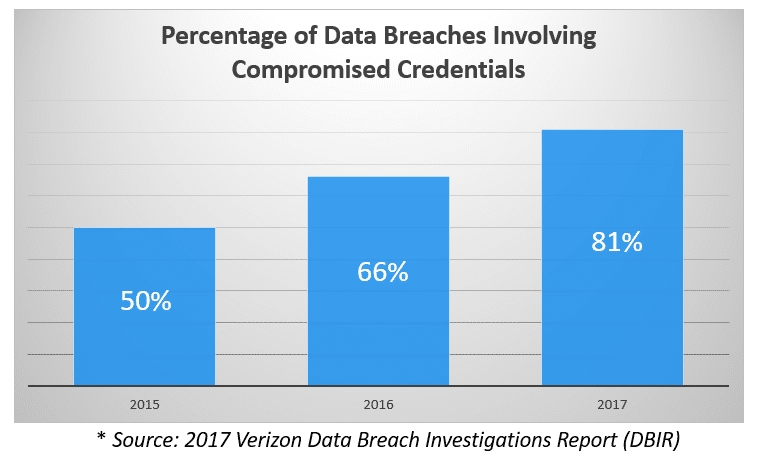

Les violations de données impliquant des informations d'identification compromises sont en augmentation

Compte tenu de tout ce dont nous avons discuté jusqu'à présent, il n'est pas surprenant que des informations d'identification compromises soient exploitées dans de plus en plus de violations. En fait, 4 violations sur 5 aujourd'hui impliquaient l'utilisation d'informations d'identification compromises. Le problème est que lorsque des mots de passe ou leurs hachages correspondants sont volés, il est difficile de détecter ou de restreindre leur utilisation non autorisée. Ou est-ce?

Pourquoi ne pouvons-nous pas vivre sans eux ?

Pourquoi ne pouvons-nous pas nous débarrasser des mots de passe ? Quelqu'un peut-il trouver une meilleure solution pour authentifier les utilisateurs ? Oui, c'est vrai - il existe de meilleures façons d'authentifier les utilisateurs et de valider leur identité. Cependant, les mots de passe ne vont pas disparaître de si tôt. Vous voyez, nos réseaux d'entreprise sont construits sur des protocoles d'authentification basés sur des mots de passe, et ces protocoles resteront avec nous pendant de nombreuses années. Bon nombre de nos systèmes internes et hérités sont conçus pour une authentification par mot de passe uniquement. Modifier nos protocoles réseau et changer les méthodes d'authentification des systèmes et serveurs existants juste pour éviter les mots de passe n'est pas pratique. Donc non, les mots de passe ne vont pas disparaître de si tôt.

Si vous ne pouvez pas vous débarrasser des mots de passe, ajoutez-leur une autre couche

La réalité est que les mécanismes d'authentification par mot de passe uniquement ne sont pas suffisamment sécurisés. Alors, que peut-on faire pour rendre les processus d'authentification plus sûrs ? La réponse est connue depuis un certain temps : superposez-les à un mécanisme d'authentification supplémentaire.

Authentification multi-facteurs Les solutions (MFA), parfois appelées 2FA, sont disponibles depuis des décennies. Ils fournissent cette couche d'authentification supplémentaire en exigeant que les utilisateurs s'authentifient avec un facteur supplémentaire avant de pouvoir accéder aux systèmes sensibles. Au fil des années, ils se sont révélés être une mesure de sécurité efficace et essentielle pour empêcher l'exploitation des informations d'identification volées/compromises.

Alors pourquoi ne les utilisons-nous pas pour protéger tous nos systèmes sensibles ?

Alors que de nombreuses organisations cherchent à protéger de nombreux systèmes propriétaires, développés en interne et existants avec MFA, elles trouvent cela très difficile à réaliser. C'est parce que le courant dominant Solutions MFA nécessitent soit la mise en œuvre d'agents logiciels sur chaque système protégé, soit la mise en œuvre de proxys, soit des configurations et intégrations locales. Ces exigences rendent difficile, voire parfois impossible, leur déploiement sur ce type de systèmes.

Comment pouvez- Silverfort Aide?

Silverfort offre la première plate-forme d'authentification sans agent et sans proxy permettant l'authentification multifacteur de manière transparente pour tout système sensible, y compris ceux qui ne pouvaient pas être protégés jusqu'à aujourd'hui. Il s'agit notamment des systèmes propriétaires, locaux et hérités, des infrastructures informatiques critiques, des partages de fichiers et des bases de données, des appareils IoT, des serveurs SCADA, des systèmes médicaux tels que PACS et EHR, et bien d'autres.

Si vous voulez en savoir plus, veuillez CONTACTEZ-NOUS.

Note finale:

En écrivant ce blog, je me suis souvenu d'une brillante campagne lancée il y a quelques années (je ne connais pas la source) :

Traitez vos mots de passe comme vos sous-vêtements :

- Ne les partagez jamais avec qui que ce soit

- Changez-les régulièrement

- Gardez-les loin de votre bureau

J'aimerais suggérer une 4e recommandation :

- Mettez quelque chose dessus…

Dana Tamir, vice-présidente de la stratégie de marché, Silverfort

Dana est un vétéran de l'industrie de la cybersécurité avec plus de 15 ans d'expertise dans le monde réel et des rôles de leadership dans des sociétés de sécurité de premier plan. Antérieur à Silverfort, Dana a occupé le poste de VP Marketing chez Indegy. Avant cela, elle a été directrice de la sécurité d'entreprise chez Trusteer (acquis par IBM en 2012). Elle a également occupé divers postes chez Imperva, Symantec, Bindview et Amdocs. Dana est titulaire d'un diplôme d'ingénieur du Technion - Institut israélien de technologie, en plus d'un certain nombre de certifications de l'industrie et des fournisseurs.

Pour en apprendre plus sur Silverfort et voir une démo, CONTACTEZ-NOUS dès aujourd'hui !

Nous souhaitons à tous une bonne journée nationale du mot de passe !