PAM est roi, mais qui protège le roi ?

— Par Jonathan Nativ, directeur des ventes, APAC, Silverfort -

Au jeu d'échecs, le roi est la pièce la plus importante. Une fois que votre adversaire a obtenu votre roi, la partie est terminée. Pourtant, le roi est une pièce relativement vulnérable, et il est protégé par des pièces plus fortes comme les tours, les fous et bien sûr la reine.

Dans le monde informatique, PAM (Privileged Access Management) (souvent appelé coffre-fort de mots de passe) est le « roi » car il stocke les clés du royaume - les informations d'identification des utilisateurs les plus importants et les plus sensibles de l'organisation (utilisateurs privilégiés) et il est souvent utilisé comme point d'entrée dans l'organisation pour les utilisateurs externes.

Dès lors, les adversaires feront tout pour la compromettre.

Qu'est-ce qu'une solution PAM et pourquoi est-il important de protéger ?

La solution PAM est un référentiel centralisé où toutes les informations d'identification sensibles sont stockées et gérées. Ceci comprend:

1. Informations d'identification de l'administrateur de domaine

2. Informations d'identification de la base de données

3. Identifiants et clés d'accès à l'infrastructure cloud

4. Mots de passe du pare-feu

5. Comptes de médias sociaux d'entreprise

6. Beaucoup plus

Un élément clé à noter à propos des solutions PAM est qu'une fois implémenté, il devient le système le plus sensible du réseau, car il contient toutes les informations d'identification des utilisateurs les plus privilégiés.

Selon Gartner, la sécurisation des comptes privilégiés dans une organisation est un projet de sécurité prioritaire de nos jours. Cela est dû au fait que des informations d'identification compromises ont été utilisées dans plus de 80 % des violations de données. Lorsque les attaquants accèdent au réseau, la première chose qu'ils vont rechercher, ce sont les informations d'identification privilégiées. Ces informations d'identification leur permettront d'accéder à des actifs de grande valeur, de se déplacer latéralement dans le réseau et d'installer des logiciels malveillants.

Que se passe-t-il si l'un de vos administrateurs système (qui utilise la solution PAM) est victime d'une attaque de phishing et que ses identifiants personnels sont volés ? Si ces informations d'identification permettent d'accéder à la solution PAM, l'attaquant a désormais accès à toutes les informations d'identification, qui ont été stockées de manière pratique dans un emplacement central.

Si un adversaire parvient à accéder à la solution PAM, il obtient littéralement un accès illimité à tout système sensible du réseau. Ajouter Authentification multi-facteurs (MFA) fournit une couche de sécurité critique contre l'utilisation d'informations d'identification d'utilisateur volées. Pour cette raison, les fournisseurs PAM recommandent fortement de toujours implémenter une solution MFA avec la solution PAM.

Alors, comment dois-je protéger mon roi ?

Dans un article récent publié par Deloitte, PAM et MFA sont classés comme les deux principales initiatives d'identité pour les entreprises, avec une importance égale. Ces deux initiatives importantes vont de pair : placer tous vos mots de passe sensibles au même endroit n'a pas beaucoup de sens si les attaquants peuvent facilement y accéder avec un autre mot de passe. Une fois la solution PAM protégée par MFA, même si un attaquant obtient les informations d'identification volées d'un administrateur système, l'attaquant ne pourra pas accéder à la solution PAM. En effet, un facteur supplémentaire de authentification (comme un jeton ou une approbation via une application mobile) est requis de la part de l'utilisateur avant que l'accès ne soit accordé.

Lors de la sélection et de la mise en œuvre d'une solution MFA, il est essentiel de s'assurer que toutes les interfaces de la solution PAM sont protégées par MFA, et pas seulement la porte d'entrée. Cela peut être plus facile à dire qu'à faire.

Laisse-moi expliquer:

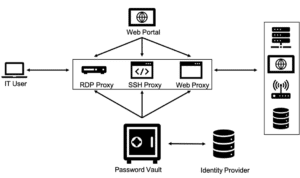

La plupart des solutions PAM ont plusieurs interfaces, notamment :

1. Accès au portail Web - utilisé pour la récupération des informations d'identification ainsi que pour les tâches administratives

2. Accès proxy - utilisé par les administrateurs système pour se connecter aux systèmes à l'aide d'informations d'identification sécurisées (il s'agit de la méthode préférée des administrateurs système car elle est plus transparente).

3. Accès API - utilisé pour les tâches automatisées et les comptes de service

[légende de l'image] L'image ci-dessus montre une architecture de base de haut niveau d'une solution PAM typique.

Voici la reine

Pour offrir une protection réelle, une solution MFA doit fournir un moyen de sécuriser chaque interface dans le système PAM.

Sans protéger toutes les interfaces, vous laissez une vulnérabilité dans le système qui permettra à un attaquant d'entrer.

Dans de nombreux cas, MFA n'est pas implémenté sur toutes les interfaces PAM en raison des exigences d'intégration complexes. Dans la plupart des cas, les implémentations MFA nécessitent des agents ou des proxys ainsi que des modifications de l'architecture du réseau. Comme les solutions PAM sont souvent livrées sous forme d'appliance « boîte noire », il n'est pas possible d'installer des agents ou d'apporter des modifications au code.

Solutions MFA qui sont basés sur RADIUS sont complexes à mettre en œuvre et offrent une mauvaise expérience utilisateur en raison du fait que des mots de passe à usage unique (OTP) doivent être saisis pour chaque session ouverte (gardez à l'esprit que les administrateurs peuvent ouvrir d'innombrables sessions chaque jour - donc ça devient gênant).

Silverfortla solution sans agent et sans proxy de active MFA sur toutes les interfaces PAM sans qu'il soit nécessaire d'apporter des modifications complexes au système ou à l'environnement. Grâce à SilverfortGrâce à l'architecture sans agent de, il est également possible de protéger toutes les interfaces de la solution PAM, y compris l'interface Web, le client graphique, l'API et les proxies, sans avoir besoin d'effectuer plusieurs fois l'authentification multifacteur pour chaque session.

Lors du choix d'un fournisseur MFA, il est également important de prendre en considération l'expérience de l'utilisateur final.

Les administrateurs informatiques (qui utilisent comptes privilégiés) sont généralement très sensibles aux changements dans leur flux de travail. Ils utilisent également la solution PAM plusieurs fois en l'espace d'une heure, de sorte que tout inconvénient peut avoir un impact majeur sur la productivité.

Dans la plupart des cas, les utilisateurs stockent les informations d'identification de la solution PAM dans leurs navigateurs ou gestionnaires de connexion pour leur faciliter la vie.

Autres aspects à prendre en compte lors du choix d'un fournisseur MFA pour une solution PAM :

1. Modifications des workflows actuels

2. Possibilité d'ouvrir plusieurs sessions en même temps sans plusieurs défis MFA

3. Options MFA faciles à utiliser telles que les jetons logiciels et les applications MFA mobiles

4. Possibilité de déclencher MFA une seule fois dans un laps de temps donné

5. MFA basée sur les risques qui tient compte du comportement et du contexte de l'utilisateur

Silverfort's solution d'authentification basée sur les risques est flexible et lui permet de fournir un équilibre entre la sécurité et l'expérience utilisateur en permettant aux utilisateurs de s'authentifier avec MFA une seule fois de temps en temps, tout en les gardant sécurisés tout le temps. Ceci, combiné à l'approche adaptative basée sur les risques, en fait une solution MFA idéale pour une implémentation PAM.

Mot de la fin

PAM est une couche de sécurité essentielle pour les organisations. Les projets PAM nécessitent beaucoup de temps et de recours. Est-il logique de se donner la peine de verrouiller la porte tout en laissant la fenêtre ouverte ?

MFA doit être ajouté pour protéger votre solution PAM dès le premier jour. Il doit être considéré comme faisant partie intégrante de la solution PAM et être utilisé pour sécuriser l'accès à travers toutes les routes et interfaces afin de protéger les actifs les plus importants de votre réseau.