Violation GitHub d'Okta : informations et recommandations

Comme récemment rapporté, Okta a récemment subi une faille de sécurité où le code source de son nuage d'identité de la main-d'œuvre a été volé. Comme Silverfort partenaires, avec Okta, afin de protéger l'identité de la main-d'œuvre de nos clients communs, nous souhaitons partager avec vous nos informations concernant cette attaque et les mesures de précaution ultérieures que les organisations doivent prendre pour renforcer leur protection contre le risque potentiel qu'elle introduit.

Table des matières

Aucun risque immédiat détecté

Tout d'abord, il est important de noter qu'il existe pas d'impact immédiat à tous les clients d'Okta, car Okta n'a trouvé aucun accès non autorisé à son service ou aux données de ses clients.

Okta a pris les mesures appropriées et responsables en réponse à cette violation, notamment en examinant et en renforçant sa sécurité GitHub et en informant ses clients.

Préoccupations immédiates et implications à long terme

Il y a cependant des implications potentielles immédiates et à long terme de cette violation. Bien qu'Okta ne s'appuie pas sur le secret de son code source pour la sécurité de ses services, sa fuite permettrait aux adversaires de rechercher des vulnérabilités de manière beaucoup plus simple - il est fort probable que les acteurs de la menace soient actuellement engagés dans ce type de recherche. , planifiant déjà les prochaines étapes de l'attaque.

De plus, étant donné qu'il s'agit de l'une des nombreuses violations d'Okta cette année, il est probable que les attaquants tentent de cibler les clients d'Okta en compromettant le service et l'infrastructure d'Okta. Étant donné qu'Okta stocke les mots de passe des utilisateurs, ce risque doit être pris en compte.

Okta Breach expose potentiellement le Active Directory Environnement à l'accès malveillant

Par conséquent, Silverfort recommande un approche zéro confiance pour protéger les identités dans Okta.

La solution la plus efficace contre les mots de passe compromis est authentification multi-facteurs (MFA). Bien qu'Okta fournisse l'authentification MFA aux applications SaaS et Web de ses clients, il ne prend pas en charge la Active Directory (AD) environnement avec une protection similaire. Étant donné que les mots de passe stockés dans Okta sont généralement synchronisés avec Active Directory, cette absence de MFA crée une exposition critique à un accès malveillant via des informations d'identification compromises.

Silverfort et l'intégration d'Okta protège Active Directory Environment

L'intégration entre Silverfort et Okta permet aux utilisateurs d'Okta d'étendre la protection MFA à l'ensemble Active Directory environnement, créant une couche de protection supplémentaire pour atténuer les éventuelles actions de l'adversaire suite à la violation d'Okta.

Utilisez Silverfort Surveillance gratuite des menaces d'identité pour augmenter la résilience

Silverfort offre un surveillance gratuite des menaces d'identité pendant 60 jours package pour les clients Okta qui ont leur Active Directory et les utilisateurs d'Okta synchronisés. Tu peux activez cette offre gratuite ici.

Avec Silverfort, vous pouvez effectuer les étapes d'atténuation suivantes :

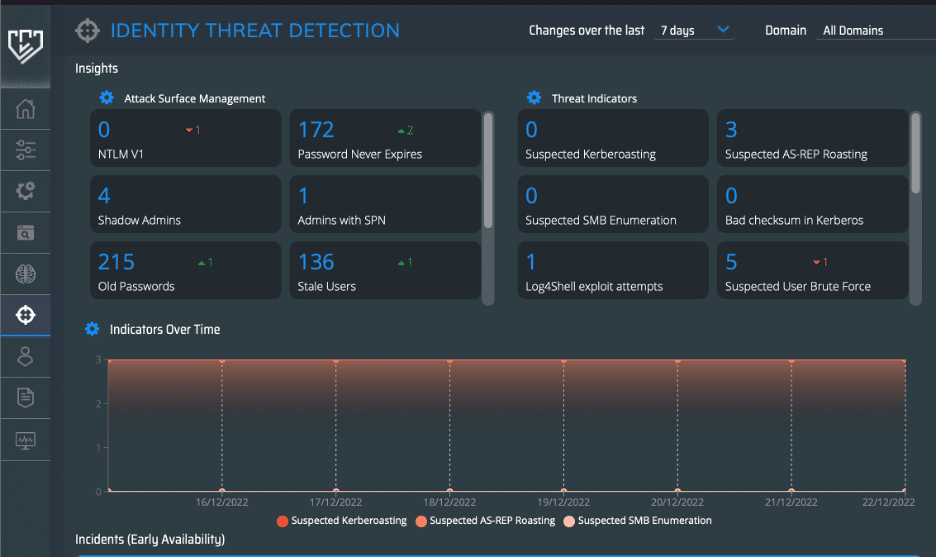

Contrôle continu

- Attack Surface Gestion: surveillez tout système authentifié AD, application héritée, interface de ligne de commande (CLI) ou système OT qui peut avoir des mots de passe synchronisés avec Okta.

- Attaques actives: surveiller les menaces d'identité détectées et l'effet de levier Silverfortles données d'identité de pour une réponse rapide et efficace.

Protection MFA active

- GitHub nécessitera une MFA d'ici la fin de 2023, sinon plus tôt. Activez MFA à l'aide d'Okta pour toutes les applications SaaS.

- Etendez votre Solution MFA à toutes les applications authentifiées AD sur site.

Utilisant le Silverfort–L'intégration d'Okta offre un moyen rapide et sûr de protéger votre environnement contre toute menace d'identité potentielle résultant de cette violation.