Détection des mouvements latéraux à l'aide de l'algorithme LATMA

La détection des mouvements latéraux est un défi que toutes les équipes en cybersécurité connaissent. Les chercheurs en sécurité SIlverfort ont relevé ce défi et, sans surprise, ont rapidement découvert qu'il n'y avait pas de solution simple ou rapide pour y remédier.

Dans cet article, je vais vous expliquer le défi de détecter mouvement latéral et vous montrer comment mon équipe et moi avons considérablement amélioré notre capacité à le détecter avec notre Outil d'analyse de mouvements latéraux (LATMA). Je vais discuter des détails de cet algorithme et expliquer comment il a pu obtenir de bien meilleurs résultats que les autres actuellement disponibles.

Si vous êtes un praticien, écoutez-moi ! Parce que je vais partager comment vous pouvez utiliser notre nouvel outil open-source pour détecter les mouvements latéraux dans votre environnement.

Table des matières

Comprendre le mouvement latéral en examinant une attaque récente

Avant d'aborder la détection de mouvement latéral, définissons d'abord exactement ce que c'est. Et il n'y a pas de meilleure façon de le faire qu'en utilisant un exemple.

Il y a quelques mois, des pirates du groupe cybercriminel Lapsus$ ont eu accès aux systèmes d'Uber via un VPN avec des informations d'identification d'utilisateur régulières qu'ils ont acquises à l'aide d'une technique d'ingénierie sociale appelée « bombardement MFA ». Les attaquants ont analysé le réseau pour trouver des informations précieuses et ont finalement trouvé un script PowerShell contenant des informations d'identification d'administrateur. Ils ont ensuite utilisé les informations d'identification de cet administrateur pour se connecter à une base de données et exposer des informations sensibles sur l'entreprise.

Cette attaque s'est déroulée en plusieurs étapes :

- Obtenir un accès initial aux systèmes d'Uber, dans ce cas par le biais de l'ingénierie sociale.

- Rechercher des informations, puis les utiliser pour accéder à d'autres machines du réseau et obtenir des informations d'identification privilégiées.

- Utiliser ces informations d'identification privilégiées pour atteindre un objectif malveillant - dans ce cas, exposer des informations sensibles.

Ces trois étapes se produisent dans presque toutes les violations réussies. Cependant, seule la deuxième étape est considérée comme un mouvement latéral, car elle signale la capacité des attaquants à se déplacer avec succès sur le réseau d'une organisation. C'est l'étape sur laquelle je vais me concentrer.

Comprendre le rôle que joue l'authentification dans le mouvement latéral

Le mouvement entre les machines nécessite une authentification. Au cours de cette phase, l'attaquant doit fournir des informations d'identification au fournisseur d'identité, et ce n'est qu'après vérification de celles-ci qu'il peut accéder à une machine cible.

Le problème est que le mouvement normal entre les machines nécessite autant d'authentification que le mouvement malveillant, et les deux laissent les mêmes traces. Cela rend très difficile la distinction entre les mouvements normaux et malveillants.

Une approche pour y remédier consiste à détecter les anomalies. Adopter cette approche présente cependant ses propres défis, car de nombreuses anomalies ne sont en fait pas malveillantes. Par exemple, lorsqu'un employé se rend dans son service informatique pour obtenir de l'aide et que l'informaticien se connecte à l'ordinateur de la personne qui a demandé de l'aide, il s'agit d'une anomalie, mais évidemment pas malveillante.

Malheureusement, c'est pourquoi les algorithmes simples de détection d'anomalies ne sont en fait pas très utiles. C'est pourquoi mon équipe et moi avons développé l'algorithme LATMA qui surmonte cet obstacle.

Les trois étapes de la détection LATMA

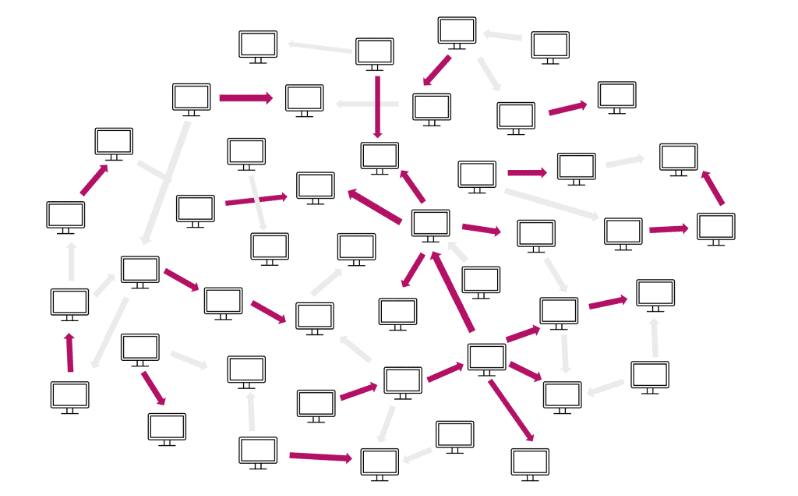

Étape 1 : Créer un graphique pour le trafic d'authentification anormal

Au cours de cette étape, LATMA digère l'intégralité du trafic d'authentification dans l'organisation et détermine quelles authentifications semblent normales et lesquelles semblent anormales. Pour ce faire, il utilise des informations sur le domaine, telles que les rôles d'ordinateur/d'utilisateur et leur comportement attendu. Ensuite, les authentifications sont ensuite utilisées pour construire un graphe représentant le réseau, où chaque nœud représente un ordinateur et chaque bord représente une authentification.

Comme mentionné précédemment, cependant, trouver des anomalies ne suffit pas pour détecter un mouvement latéral, il y a donc plusieurs étapes supplémentaires dans le processus.

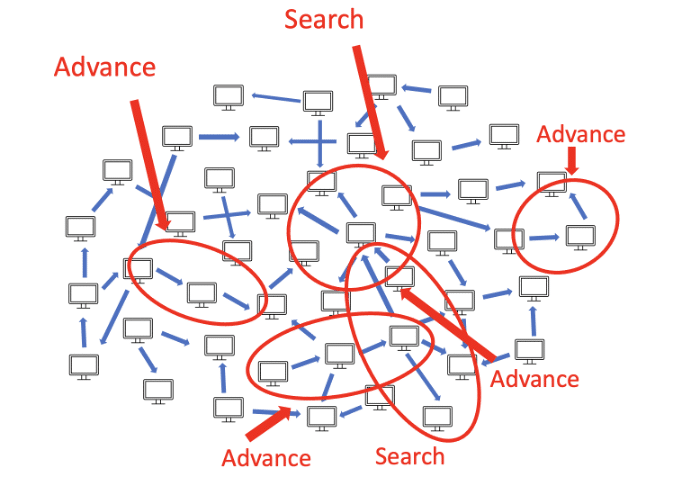

Étape 2 : Trouver des modèles de mouvement latéral

Dans cette étape, nous prenons le graphique d'authentification de l'étape précédente comme entrée et recherchons des modèles de mouvement latéral. Ces modèles sont associés à différents types de programmes malveillants intention.

Nous classons les motifs en trois catégories :

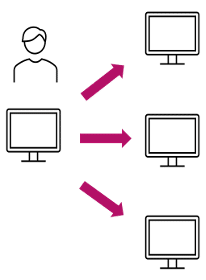

Motifs de recherche – Avant que les attaquants n'effectuent un mouvement, ils chercheront probablement une bonne cible vers laquelle avancer. Le modèle est : de nombreuses authentifications d'une seule source (représentant l'emplacement actuel de l'attaquant) vers plusieurs serveurs.

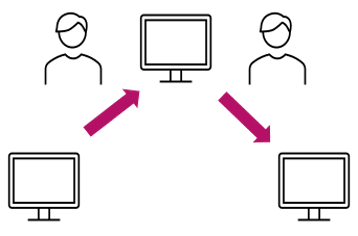

Modèles avancés – Ceux-ci représentent le mouvement des attaquants entre les différents actifs du réseau. Les attaquants pourraient voler des informations d'identification en cours de route, puis les utiliser pour avancer.

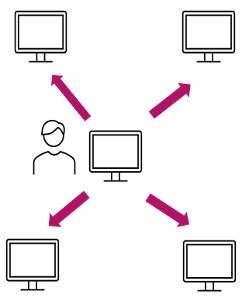

Modèles d'acte – En général, ceux-ci se produisent vers la fin de la violation lorsque les attaquants ont commencé à atteindre leurs objectifs malveillants. Ces modèles se caractérisent souvent par un accès automatique massif à plusieurs machines à la fois afin de voler des informations ou d'exécuter des logiciels malveillants.

Étape 3 : Alerter

LATMA génère une alerte lorsqu'au moins deux de ces modèles se produisent en séquence. Par exemple, si l'attaquant recherche une machine cible vers laquelle avancer et y parvient ensuite, l'algorithme génère une alerte.

Dans l'exemple, l'attaque aurait pu être stoppée avant le pattern agissant, car l'algorithme génère une alerte s'il détecte un pattern agissant se connectant à un autre pattern. Les schémas d'action signifient généralement que l'attaquant a déjà atteint ses objectifs. Dans ce cas, la sortie de l'algorithme peut aider à l'investigation.

Présentation de LATMA : l'outil d'analyse des mouvements latéraux

Dans le cadre de nos recherches, nous avons développé un outil gratuit qui implémente la logique de LATMA et produit un rapport détaillé de tous les mouvements suspects dans l'environnement. L'outil se compose de deux modules :

Collecteur de journaux – Ce module collecte le trafic d'authentification du Active Directory (DA) environnement. Il rassemble les journaux des contrôleurs de domaine et des terminaux, en se concentrant uniquement sur les Kerberos et les authentifications NTLM. Ce module est open-source et peut être trouvé ici : https://github.com/silverfort-open-source/latma

Module analyseur - Ce module entre les journaux du collecteur et génère un rapport détaillé contenant les modèles trouvés par LATMA, comment ils sont connectés, qui les a exécutés et quand. Il visualise également les résultats dans un GIF. Ce module est gratuit et peut être trouvé ici : https://www.silverfort.com/resources/tools/lateral-movement-analyzer-tool-beta/

Un des avantages de cet outil est que les résultats sont lisibles et clairs. Parce que parfois, le plus difficile dans la gestion d'une alerte n'est pas seulement de savoir qu'elle s'est produite, mais de convaincre votre équipe qu'il ne s'agissait pas d'une fausse alerte. La sortie simple de LATMA aide à résoudre ce problème.

Regardez cette démo complète de LATMA, à partir de 16h54 - 30h44

La preuve de LATMA est dans les résultats

Si vous avez lu jusqu'ici, j'espère que vous êtes convaincu que cet algorithme et cet outil ont de la valeur. Je veux donc aussi vous montrer qu'il est extrêmement précis.

Dans le cadre de mon travail à Silverfort, je vois le trafic d'authentification de centaines d'environnements différents, et vous serez peut-être surpris d'apprendre que nombre d'entre eux sont ciblés par des tentatives de déplacement latéral. Nous le savons parce que soit notre client l'a découvert, soit SilverfortLa plateforme de nous l'a alerté. Cela rend ces données utiles pour la validation, la formation d'algorithmes et le test d'hypothèses.

Nous avons exécuté LATMA sur des dizaines d'ensembles de données provenant de différents environnements. En fin de compte, il a détecté 95 % des mouvements latéraux et généré une fausse alarme environ une fois tous les trois jours, soit près de 30 fois mieux que les autres algorithmes existants !

Travaux futurs : où nous en sommes

Le travail sur l'algorithme m'a aidé, ainsi que mon équipe, à mieux comprendre et modéliser les attaques par mouvement latéral. Cela m'a également fait réaliser que, malgré l'amélioration significative, il reste encore un long chemin à parcourir. Les surfaces d'attaque évoluent rapidement et les attaquants ont de plus en plus d'opportunités d'en profiter, par exemple en passant d'un environnement sur site au cloud et vice-versa. Ainsi, une amélioration potentielle de cet algorithme inclurait les journaux et les événements des environnements cloud et la détection d'un mouvement latéral qui traverse les plates-formes.

Alors à l'écoute pour plus de nouvelles autour de LATMA et assurez-vous de nous faire part de vos commentaires sur cet outil.