Comment Silverfort Surmonte la nouvelle vulnérabilité de contournement de l'écran de verrouillage (CVE-2019-9510)

La semaine dernière, le CERT a publié un avis concernant une vulnérabilité Windows (CVE-2019-9510) qui permet de contourner efficacement l'authentification multifacteur (MFA) sur les serveurs Windows. Microsoft n'a pas tardé à écarter la vulnérabilité. Mais peu importe comment vous le regardez, avec la plupart MFA solutions, les postes de travail distants verrouillés peuvent être déverrouillés en raison de cette vulnérabilité sans utiliser MFA, même si MFA est appliqué sur le serveur.

Le CERT a déclaré qu'il n'y avait pas de solution pratique au problème et a recommandé quelques solutions de contournement. Dans cet article, nous montrons comment Silverfort peut être utilisé pour surmonter cette vulnérabilité.

Table des matières

La vulnérabilité expliquée

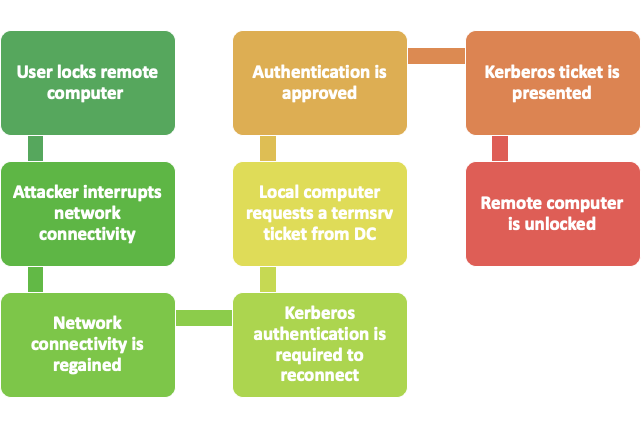

La vulnérabilité est le résultat d'un nouveau comportement de la fonctionnalité de reconnexion RDP dans Windows 10 1803 et Windows Server 2019. Si le niveau du réseau Authentification (NLA) est appliquée, la séquence d'événements suivante déclenche la vulnérabilité :

Une séquence d'événements similaire conduira à la vulnérabilité même si la NLA n'est pas appliquée. Le problème avec ces flux est que l'utilisateur a verrouillé le poste de travail distant, mais l'attaquant l'a rouvert sans que l'utilisateur n'entre le mot de passe, en se basant uniquement sur le Kerberos billet. Ce flux reste le même même si un La solution MFA est implémentée pour la connexion au bureau. On s'attendrait à ce que le poste de travail distant demande à l'utilisateur de saisir à nouveau son mot de passe et de fournir le deuxième facteur d'authentification pour déverrouiller le poste de travail distant. Mais ce n'est pas le cas avec le nouveau comportement de reconnexion RDP.

La vulnérabilité a deux effets principaux :

- L'utilisateur se reconnecte au serveur sans ressaisir le mot de passe.

- Si une solution MFA protège l'ouverture de session Windows, plutôt que les protocoles sous-jacents Kerberos et NTLM, l'utilisateur n'a pas besoin de MFA pour déverrouiller l'ordinateur. Cela affecte la plupart Solutions MFA.

Facile à reproduire

Pour être témoin de la vulnérabilité de vos propres yeux, essayez les étapes suivantes :

- Bureau à distance vers un Windows 10 1803

- Verrouiller le bureau à distance

- Déconnecter l'appareil client du réseau

- Reconnectez le périphérique client

- Vous êtes de retour dans la session de bureau à distance sans ressaisir votre mot de passe

Constat Silverfort n'est pas affecté

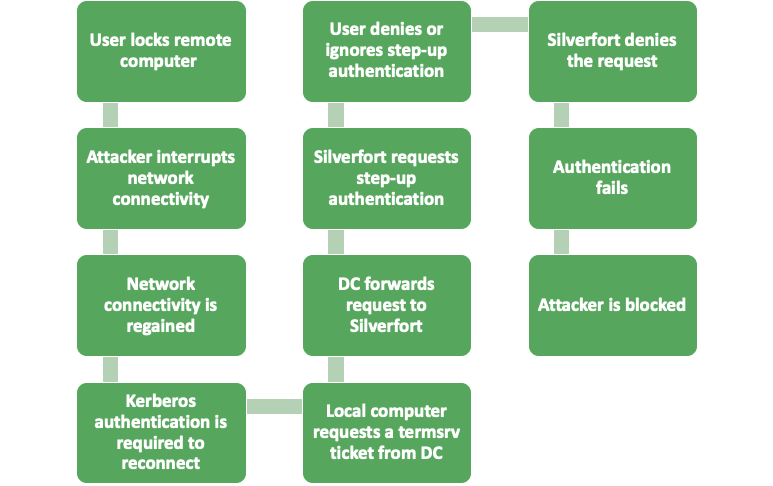

Envisagez un poste de travail distant protégé par Silverfort. Silverfort peut protéger tout service Kerberos exécuté sur le poste de travail distant, y compris les services de terminal (termsrv). Une politique en Silverfort peut être configuré pour exiger MFA chaque fois qu'un ticket Termsrv est demandé au poste de travail distant.

Reprenons maintenant la séquence d'événements qui a conduit à la vulnérabilité, mais cette fois avec Silverfort:

En exigeant une authentification renforcée pour la demande de ticket Kerberos, en plus de la connexion au bureau, Silverfort est capable de bloquer l'attaque.

Morale de l'histoire

Cette vulnérabilité montre qu'il ne suffit pas d'avoir MFA pour une interface d'un système. Tous les points d'accès à un système doivent être protégés par MFA pour le protéger de toute compromission.

Lectures complémentaires

Note de vulnérabilité VU # 576688

Description de Microsoft de la fonctionnalité de reconnexion RDP

La réponse de Microsoft

Yaron Kassner, CTO et co-fondateur, Silverfort

SilverfortCTO et co-fondateur de Yaron Kassner est un expert de la cybersécurité et des technologies du Big Data. Avant de co-fonder Silverfort, Yaron a été consultant expert en Big Data pour Cisco. Il a également développé de nouvelles capacités impliquant l'analyse de données volumineuses et des algorithmes d'apprentissage automatique chez Microsoft. Avant cela, Yaron a servi dans l'unité cybernétique d'élite 8200 des Forces de défense israéliennes, où il a dirigé une équipe de R&D réputée, a été élevé au rang de capitaine et a reçu un prestigieux prix d'excellence. Yaron est titulaire d'un B.Sc. en mathématiques, Summa Cum Laude, un M.Sc. et doctorat. en informatique du Technion - Institut israélien de technologie.