Hafnium Microsoft Exchange Zero Days expose l'accès administrateur comme une surface d'attaque critique

Microsoft a récemment révélé que quatre vulnérabilités zero-day dans Microsoft Exchange Server sont activement exploitées par le groupe d'attaque Hafnium. Trois de ces vulnérabilités sont exploitables soit en conjonction avec un authentification contourner la vulnérabilité ou en obtenant des autorisations d'administrateur avec des informations d'identification compromises. Cela souligne une fois de plus que l'accès administrateur est un élément essentiel surface d'attaque cela devrait être étroitement gardé.

Microsoft a publié une mise à jour de sécurité dans laquelle ces vulnérabilités sont corrigées. C'est de loin la méthode de protection la plus efficace et nous vous invitons à l'installer dès que possible. En outre, divers fournisseurs de sécurité ont publié IOC pour que leurs clients détectent si ces vulnérabilités sont exploitées dans leurs environnements.

Cependant, ce n'est en aucun cas le dernier événement zero-day ou la dernière attaque ciblant les interfaces d'administration. Et bien que la mise à jour de sécurité et les IOC publiés atténuent la menace Hafnium, il existe certainement un besoin pour une méthode de protection proactive qui élimine complètement cette surface d'attaque.

Silverfort Protection d'identité fournit une telle méthode, permettant aux équipes d'identité et de sécurité de réduire considérablement la capacité des attaquants à utiliser des informations d'identification d'administrateur compromises pour accéder, modifier ou exécuter du code sur des serveurs critiques.

Table des matières

Quel est le risque réel lié au Hafnium Zero Days ?

Les serveurs Exchange contiennent généralement des données d'entreprise sensibles et sont donc considérés comme une cible de grande valeur pour les attaquants. Après avoir pris pied dans le réseau cible, les attaquants cherchent à obtenir un accès privilégié, généralement en compromettant les informations d'identification de l'administrateur. La triste réalité est que malgré les multiples solutions de sécurité en place, les attaquants réussissent généralement dans cette tâche.

Dans cette attaque, Hafnium exploite deux types de vulnérabilités zero-day :

- >La vulnérabilité de contournement d'authentification CVE-2021-26855 permet à l'attaquant de s'authentifier en tant que serveur d'échange et d'obtenir un accès malveillant.

- Vulnérabilités d'exécution de code et d'écriture de fichiers (CVE-2021-26857, CVE-2021-26858, CVE-2021-27065) permettent aux attaquants d'exécuter du code et d'écrire des fichiers dans n'importe quel chemin du serveur. Pour les utiliser, l'attaquant doit soit exploiter CVE-2021-26855 d'abord, ou connectez-vous avec les informations d'identification d'administrateur.

Dans cette partie de la chaîne de destruction, les attaquants effectuent ce qui semble être une connexion légitime avec des informations d'identification légitimes et constituent donc un angle mort que ni Solutions GIA, ni d'autres solutions de sécurité, ne peuvent identifier efficacement un problème.

Protection du temps pour les informations d'identification d'administrateur avec Silverfort

MFA s'est avéré être un puissant contrôle contre l'utilisation malveillante d'informations d'identification compromises. En exigeant que les utilisateurs confirment leur identité avec un deuxième facteur, vous pouvez empêcher les attaquants d'obtenir un accès non autorisé. Le problème est que jusqu'à aujourd'hui, MFA les solutions ne pouvaient pas être mises en œuvre sur les interfaces d'accès aux serveurs sur site, y compris le serveur Exchange de Microsoft, que l'accès soit effectué localement ou à distance, à l'aide de RDP ou d'un outil d'accès à distance en ligne de commande.

Heureusement, Silverfort vous permet désormais d'appliquer ce type de protection pour l'accès administratif en temps réel en implémentant MFA pour Exchange sur site.

MFA pour l'accès administratif

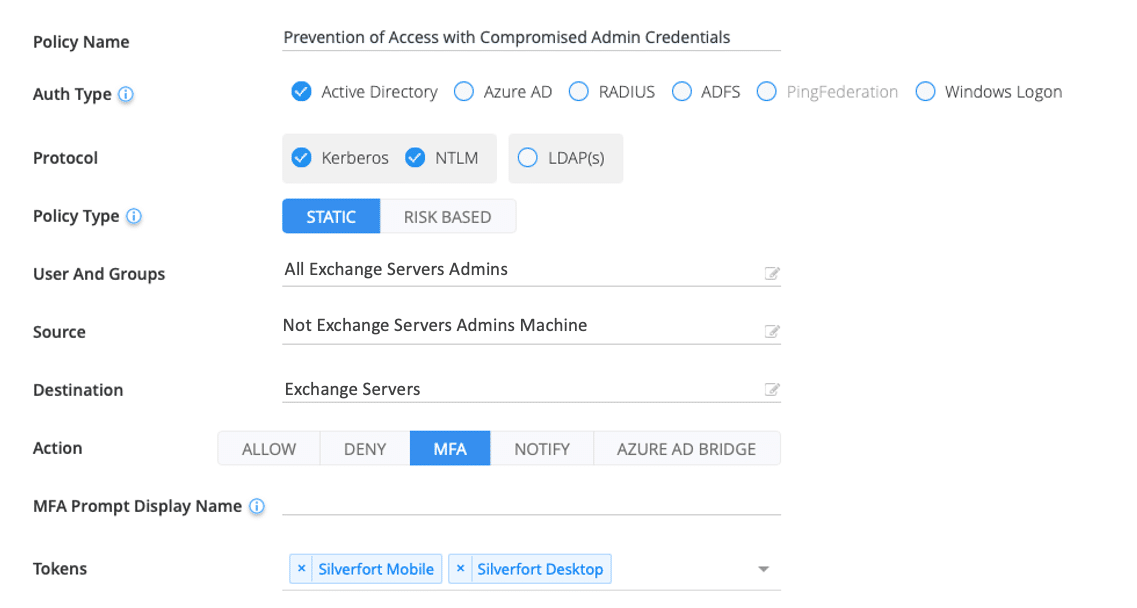

La politique exige que vous saisissiez :

- Les Utilisateurs : une liste de tous les comptes avec des privilèges administratifs sur le serveur Exchange

- La source : chaque machine qui ne fait pas partie du groupe de machines des administrateurs Exchange

- Action souhaitée : nous recommandons que MFA soit appliqué pour toute tentative d'accès de ces machines source au serveur Exchange

Surveillance et blocage de l'accès aux comptes de service

Dans de nombreux déploiements, divers les comptes de service sont créés pour les serveurs Exchange. Ces comptes de machine à machine introduisent le même risque associé aux comptes d'administrateurs humains, mais ils ne peuvent pas être protégés par MFA car il n'y a aucune personne réelle derrière eux.

Étant donné que le comportement de les comptes de service est hautement prévisible, Silverfort peut automatiquement les identifier et comparer leur comportement par rapport à une ligne de base pour détecter tout écart pouvant indiquer un possible compromis. Silverfort fournit ensuite des suggestions de politiques qui peuvent être facilement activées à tout moment pour bloquer les accès suspects, envoyer des alertes à votre SIEM, écrire dans le journal ou toute combinaison des trois.

Visibilité pour l'analyse post-infraction

Silverfort génère et fournit une piste d'audit complète des activités du compte administrateur et du niveau de risque de chaque tentative d'accès. Cette visibilité est très utile si vous choisissez de ne pas appliquer MFA. Bien que cela ne bloque pas la tentative d'accès malveillant en temps réel, cela fournirait des informations exploitables sur toute connexion suspecte et aiderait à effectuer une analyse médico-légale efficace des activités malveillantes antérieures.

Conclusion

L'accès administratif est l'une des surfaces d'attaque les plus critiques de votre réseau et doit être protégé en conséquence. L'application de la MFA sur tous les accès administrateurs aux machines sensibles de votre environnement empêche de manière proactive les attaquants d'y accéder à des fins malveillantes, y compris l'exploitation de CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 Vulnérabilités du jour zéro au hafnium. Silverfort vous permet d'appliquer MFA sur n'importe quel appareil sans installer d'agents logiciels sur chaque serveur Exchange et sans déployer de proxys sur votre réseau.

Pour en savoir plus, planifier un appel avec l'un de nos experts.