Faire rebondir le ticket et les attaques Silver Iodide sur Azure AD Kerberos

Silverfort la recherche révèle que les acteurs de la menace pourraient attaquer le nouveau protocole d'authentification cloud de Microsoft pour voler ou falsifier des tickets cloud et effectuer des mouvements latéraux

Résumé

Silver Ticket et Pass the Ticket (PTT) sont un héritage infâme sur site Kerberos attaques utilisées pour effectuer un mouvement latéral dans Active Directory. Marquant une nouvelle étape vers le cloud, Microsoft a récemment fait Entra ID Kerberos, leur implémentation basée sur le cloud du protocole Kerberos, généralement disponible. Azure AD Kerberos permet l'authentification sur les ressources cloud sans avoir à utiliser un serveur sur site Active Directory. Microsoft a apporté des améliorations de sécurité à cette variante cloud de Kerberos ; cependant, les attaques résident dans la logique sous-jacente du fonctionnement du protocole, donc leur résolution nécessiterait une refonte significative de Kerberos. Il ne s'agit pas simplement de corriger un code défectueux.

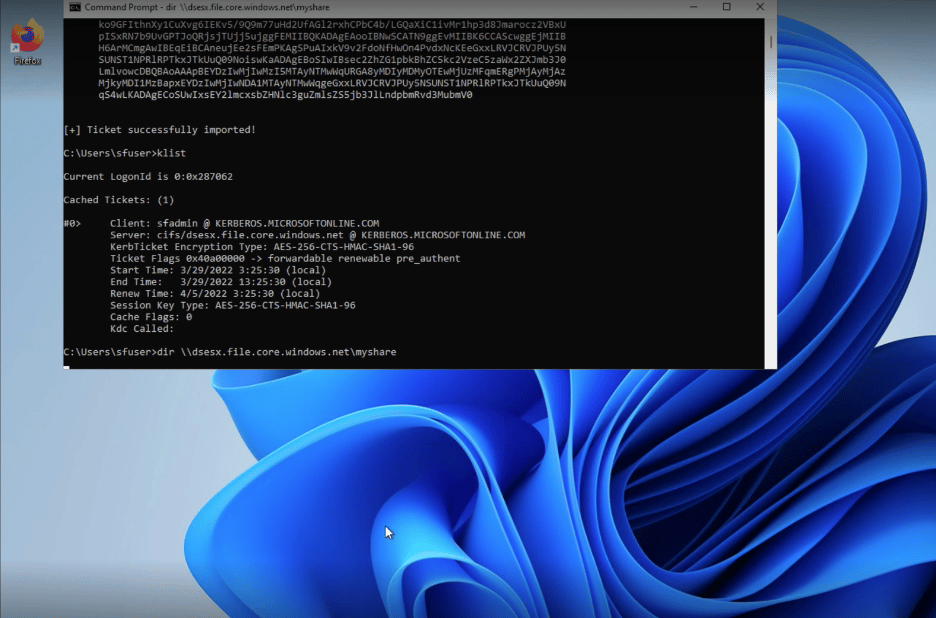

Nous avons développé deux variantes de Pass the Ticket et Silver Ticket qui fonctionnent pour Azure AD Kerberos. Nous les avons nommés Bounce the Ticket et Silver Iodide. Ces attaques exposent l'infrastructure hébergée par Azure, comme les serveurs et le stockage, à des accès malveillants.

Vous pouvez lire l'analyse technique complète dans ce papier blanc.

Conformément à la divulgation responsable, les deux techniques ont été partagées avec l'équipe MSRC de Microsoft avant la publication. Nous aimerions partager notre appréciation pour le temps et les efforts que l'entreprise a consacrés à l'évaluation de nos recherches.

Comme il n'y a pas de solution spécifique, Silverfort exhorte les entreprises à mettre en œuvre les mesures d'atténuation suivantes :

- Examinez et surveillez toute modification apportée à Azure Access Control (IAM) et les autorisations de contrôle d'accès du partage pour valider que seuls les utilisateurs autorisés disposent des autorisations pour l'opération d'extraction de clé Microsoft.ClassicStorage/storageAccounts/listKeys/action – Kerberos.

- Pour éviter l'attaque Bounce the Ticket, réduisez le nombre d'ordinateurs autorisés à contenir les TGT cloud au minimum requis. Vous pouvez le faire en limitant la stratégie de groupe « Autoriser la récupération du ticket Azure AD Kerberos Ticket Granting lors de la connexion » aux groupes de sécurité qui utilisent Azure AD Kerberos.