Blocage des attaques Office365 (CVE-2017-11774) avec MFA

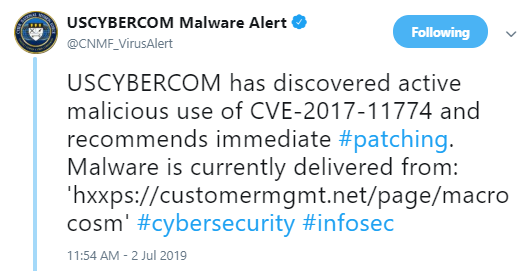

La cybercommande américaine a récemment publié une alerte de sécurité sur Twitter concernant l'abus d'une vulnérabilité d'Outlook https://twitter.com/CNMF_VirusAlert/status/1146130046127681536.

Cette vulnérabilité a été initialement découverte et signalée par SensePost en 2017 – voir ici : https://sensepost.com/blog/2017/outlook-home-page-another-ruler-vector/ Un correctif est disponible depuis lors, mais la vulnérabilité est toujours activement exploitée.

Table des matières

Comment ça marche?

Il s'agit d'un vecteur d'attaque intéressant, permettant l'exécution de code à distance (RCE) avec des informations d'identification Office 365 compromises : l'exploit tire parti d'une fonctionnalité de la page d'accueil d'Outlook, qui peut ouvrir une page Web chaque fois qu'un dossier est ouvert dans Outlook. Pourquoi voudriez-vous faire cela? Un exemple flottant en ligne consiste à avoir un lien rapide vers SharePoint à partir de l'application Outlook. Il s'agit d'une fonctionnalité héritée, que le correctif de sécurité de Microsoft a supprimée. Ceci est un exemple de la raison pour laquelle les fonctionnalités héritées sont dangereuses à conserver dans votre logiciel - un sujet pour un blog différent. L'URL de la page d'accueil est stockée dans les paramètres du dossier. Où sont définis les paramètres du dossier ? Si le serveur est synchronisé à partir d'un serveur Exchange sur site, alors sur ce serveur. Si ce dossier est synchronisé depuis Outlook 365, alors à partir de là. Ce vecteur d'attaque exploite la synchronisation entre le serveur Office 365 et l'ordinateur réel.

Comment cela se traduit-il en une attaque d'exécution de code à distance ?

Jusqu'à présent, nous avons décrit comment ouvrir une page Web donnant accès au compte Office 365 de l'utilisateur. Mais comment cela se traduit-il en une attaque d'exécution de code à distance ? Étant donné que la page Web est chargée par un cadre Internet Explorer, la première chose à faire est de regarder le chargement des contrôles ActiveX. Bien qu'il existe des restrictions sur les contrôles ActiveX pouvant être chargés, les pirates ont trouvé un moyen de contourner ces restrictions. Il existe un contrôle Outlook ActiveX qui est sur liste blanche pour s'exécuter dans le bac à sable. Il s'agit d'un objet qui représente le conteneur exécutant le code actuel, c'est-à-dire l'application Outlook. Cet objet a une fonction appelée "createObject", qui permet la création de n'importe quel objet arbitraire, y compris l'objet "Shell". Cet objet final permet l'exécution de n'importe quelle application et permet ainsi de sortir du bac à sable. Cela rappelle que les bacs à sable ne sont pas à l'épreuve des balles.

Nos recommandations:

Il y a deux recommandations clés : Tout d'abord, assurez-vous de patcher tous les systèmes de vos utilisateurs. Un correctif pour cette vulnérabilité a été publié en octobre 2017. Il n'y a aucune raison de laisser des systèmes sans correctif. De plus, nous vous recommandons fortement d'appliquer MFA pour bloquer cette attaque et des attaques similaires : Application de MFA pour l'accès des utilisateurs à l'application Outlook et les comptes Office 365 arrêteront cette chaîne d'attaque à sa racine car les attaquants ne pourront pas s'authentifier avec les 2nd facteur et par conséquent, ils ne pourront pas accéder au compte Office 365. Même compte tenu des vulnérabilités de l'application Outlook, l'accès à Office365 est nécessaire pour exploiter la vulnérabilité et activer un scénario d'exécution de code à distance.

Yaron Kassner, CTO et co-fondateur, Silverfort

SilverfortCTO et co-fondateur de Yaron Kassner est un expert de la cybersécurité et des technologies du Big Data. Avant de co-fonder Silverfort, Yaron a été consultant expert en Big Data pour Cisco. Il a également développé de nouvelles capacités impliquant l'analyse de données volumineuses et des algorithmes d'apprentissage automatique chez Microsoft. Avant cela, Yaron a servi dans l'unité cybernétique d'élite 8200 des Forces de défense israéliennes, où il a dirigé une équipe de R&D réputée, a été élevé au rang de capitaine et a reçu un prestigieux prix d'excellence. Yaron est titulaire d'un B.Sc. en mathématiques, Summa Cum Laude, un M.Sc. et doctorat. en informatique du Technion - Institut israélien de technologie.