Uber İhlali Temel Çıkarımları: MFA, Hizmet Hesabı Koruması ve PAM, Ele Geçirilmiş Kimlik Bilgilerine Karşı Koruma İçin Neden Birlikte Çalışmalıdır?

Son Uber ihlali, günümüzün kurumsal ortamlarında kimlik korumanın nasıl uygulandığı ve uygulandığı hakkında yeniden düşünmek için bir uyandırma çağrısı olmalıdır. Çünkü bu ihlalin en çarpıcı yönü, yalnızca güvenliği ihlal edilmiş kimlik bilgilerinin oynadığı rol değil, aynı zamanda kimlik Koruma Bu kimlik bilgilerinin kötü niyetli kullanımını önlemek için yürürlükte olan önlemler.

Aslında bu saldırı, kimlik tehditlerinin neden günümüzde en belirgin saldırı vektörü olduğunun mükemmel bir örneğidir. MFA ve PAM çözümleri. Bu yazıda, bu boşlukları inceliyor ve tartışıyoruz. Silverfortiçin birleşik yaklaşımı kimlik Koruma bu kesin tehditleri engelleyebilecek amaca yönelik bir platform aracılığıyla.

Içindekiler

Saldırı Akışı: Tüm Yol Boyunca Ele Geçirilmiş Kimlik Bilgileri

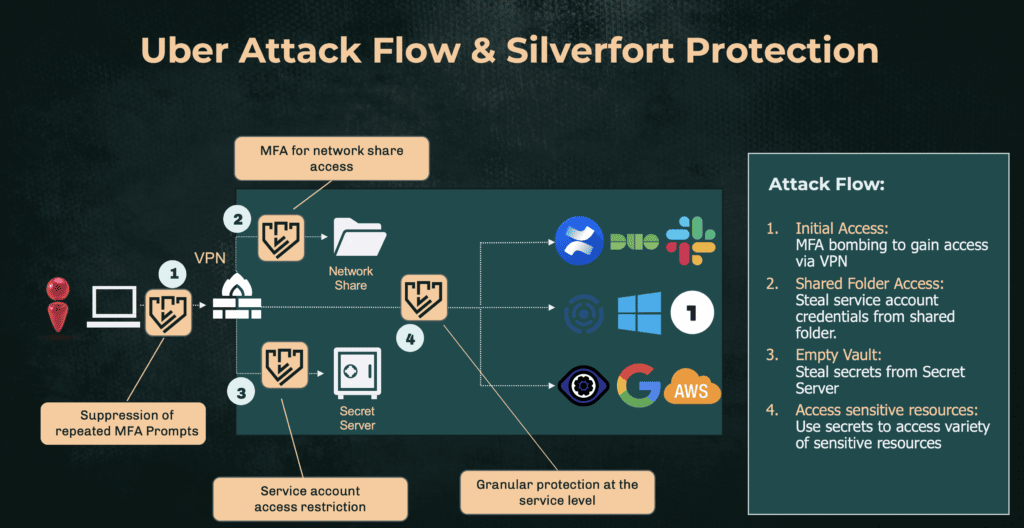

- Saldırganlar, üçüncü taraf bir yükleniciden VPN kimlik bilgilerini aldı. uber posted "Saldırganın, yüklenicinin kişisel cihazına kötü amaçlı yazılım bulaşarak bu kimlik bilgilerini açığa çıkardıktan sonra, yüklenicinin Uber kurumsal şifresini karanlık ağdan satın almış olması muhtemeldir."

- Saldırganlar, bu kimlik bilgilerinin ardından bir operasyon gerçekleştirdi. MFA bombalı saldırı ardından, destek personelinin kimliğine büründükleri yükleniciye doğrudan bir çağrı yapıldı. Bu, yüklenicinin MFA bildirimini onaylaması ve böylece saldırganların Uber'in dahili ortamına erişmesine izin vermesiyle sonuçlandı.

- Saldırgan içeri girdikten sonra, saldırganın bilgilerine göre bir ağ paylaşımı bulana kadar ağı taradı. Retweet, bazı Powershell betikleri içeriyordu. Powershell betiklerinden biri, bir yönetici kullanıcının kullanıcı adını ve parolasını içeriyordu. PAM'. Bunu kullanarak PAM'e erişebildi ve DA, Duo, OneLogin, AWS ve Google Workspace dahil olmak üzere çeşitli sistemlerden veri çıkarabildi.

Önemli not: bir komut dosyasına gömülü olan bu 'etki alanı kullanıcısı', büyük olasılıkla komut dosyasının görevini yerine getirmek için gereken kimlik doğrulamalarını gerçekleştirmesini sağlamak için oluşturulmuş bir hizmet hesabıydı. Bu tür kimlik bilgilerini bir komut dosyasına kodlamak yaygın bir uygulamadır, ancak bu, kasaya alınamayacakları ve PAM parola rotasyonuna tabi tutulamayacakları anlamına gelir, bu da onları saldırılara karşı savunmasız hale getirir. - Oradan, dahili bir mesaj panosunda müstehcen bir fotoğraf yayınlamak da dahil olmak üzere, istedikleri zaman birden çok kaynağa eriştiler.

Saldırıyı Etkinleştiren Boşluklar

Uygulanan güvenlik önlemlerini incelediğimizde, bu saldırının başarılı olmasını sağlayan hizmet hesabı korumasının yanı sıra MFA ve PAM çözümlerinde çeşitli zayıflıklar görüyoruz. Her birini inceleyelim:

MFA: Sınırlı Koruma ve Kısmi Kapsam

- Riskli Kimlik Doğrulamayı Algılayamama: Yürürlükteki MFA çözümü, sürekli olarak reddedilen erişim girişimlerini bir risk göstergesi olarak belirleme yeteneğine sahip değildi, bu da yükleniciye tekrar tekrar sorulmasına neden oluyordu.

- Ağ Paylaşımlarına Erişimi Koruyamama: Basit kullanıcı deneyimine rağmen, bir ağ paylaşımına (UI veya komut satırı aracılığıyla) erişim, CIFS protokolü üzerinden arka planda bir kimlik doğrulama sürecini tetikler. Bu hizmet yerel olarak MFA'yı desteklemediğinden, ağ paylaşımına erişimde koruma yoktu.

PAM: Tek Başına Koruma Olarak Dağıtıldığında Tek Hata Noktası

- Korumasız Erişim: PAM arayüzüne ilk giriş için güvenlik kontrolü yoktu. Bu erişim için MFA'nın zorunlu kılınması, saldırganların güvenliği ihlal edilmiş kimlik bilgilerini kötü amaçlı erişim için kullanma becerisini ortadan kaldırırdı.

- Tek Arıza Noktası: Bir saldırgan PAM'ı ihlal ettikten ve verilere erişmeye başladıktan sonra bile daha ileri gitmesi gerekmedi. Sağlam bir güvenlik mimarisi, ayrıcalıklı erişim için çok katmanlı korumalar yerleştirmelidir, böylece PAM katmanı ihlal edilse bile saldırganların ilerleyişini durdurmak için başka güvenlik kontrolleri kalır.

Hizmet Hesapları: İzleme ve Koruma Eksikliği

- Şifreleri Kasaya Koyamama ve Döndürememe: Daha önce açıklandığı gibi, kimlik bilgileri hizmet hesapları bir betikte sabit kodlanmış olanlar, büyük olasılıkla betiğin gerçekleştirdiği işlemlerin bozulmasına neden olacağından, parola döndürmeye ve kasaya almaya tabi tutulamaz. Ancak, bu kimlik bilgilerinin açığa çıkması saldırganların PAM'e doğrudan erişimini sağladığından, bu durumda sonuç kritikti.

The Silverfort Yöntem: Uyarlanabilir MFA, Hizmet Hesabı Koruması ve PAM Sağlamlaştırma

Silverfort'S Birleşik Kimlik Koruması platform, MFA'yı herhangi bir kullanıcıyı, sistemi veya kaynağı (daha önce hiç korunamayanlar dahil) kapsayacak şekilde genişletir ve tespit edilen risklere verimli bir şekilde yanıt verebilecek uyarlanabilir MFA politikalarını uygular. Ek olarak, Silverfort tehdit aktörleri tarafından kötüye kullanımı önlemek için hizmet hesaplarının arasına sanal bir çit yerleştirir.

Bir PAM çözümüyle birlikte, Silverfort aşağıdaki yeteneklerle Uber benzeri ihlalleri önleyebilir:

- MFA Bombalama Azaltma: Silverfort politikalar, bir dizi reddedilen erişim girişiminden sonra kullanıcıya MFA istemlerinin gönderilmesini engelleyecek şekilde yapılandırılabilir. Erişim denemeleri günlüğe kaydedilirken ve görünürken Silverfort güvenlik ekibinin araştırması için konsol, gerçek kullanıcı onları görmez ve bu nedenle erişime izin verme eğiliminde olmaz. Daha fazlasını okuyun SilverfortMFA'nın bu konuda bombalama hafifletmesi blog.

- Ağ Paylaşımları için MFA Koruması: Silverfort ağ paylaşımı erişiminde MFA koruması uygulayabilir. Bu elde edilir Silverfortile entegrasyon Active Directory, kullanılan kimlik doğrulama protokolü veya hizmetinden bağımsız olarak her erişim girişiminin analiz edilmesini sağlar. Bu, başka bir koruma katmanı ekler ve saldırganların, kimlik bilgileri ele geçirilmiş olsa bile bu tür klasörlere erişmelerini engeller.

- Özel Hizmet Hesabı Koruması: Silverfort ortamdaki tüm hizmet hesapları için keşif, etkinlik izleme, risk analizi ve erişim ilkesi oluşturmayı otomatikleştirir. Bu, hizmet hesabının standart aktivitesinden herhangi bir sapmanın, hedeflenen kaynağa erişimini engelleyecek bir politikayı tetikleyebileceği anlamına gelir.

- PAM Erişimi için MFA Koruması: Silverfort PAM konsolunun kendisine erişim konusunda bir MFA politikası uygulayabilir ve onu Uber ihlalindeki gibi kötü niyetli erişimden koruyabilir.

- PAM Olmayan Bir Kaynaktan Erişen Ayrıcalıklı Hesaplar için MFA veya Erişimi Engelle: Silverfort MFA gerektirecek veya herhangi bir yerden erişimi tamamen engelleyecek bir politika uygulayabilir. ayrıcalıklı hesap (yani, PAM kasasında saklananlar), PAM makinesinin kendisi dışındaki herhangi bir kaynaktan kaynağa erişmeye çalışan. Böyle bir politika, PAM içeriğinin, daha sonra bu yeni ele geçirilen ayrıcalıklı kimlik bilgilerini hassas kaynaklara erişmek için kullanmaya çalışan saldırganlar tarafından kötü niyetli bir şekilde çıkarıldığı senaryolara karşı doğrudan bir önlemdir.

Aşağıdaki diyagram, saldırının akışını ve çeşitli aşamaları göstermektedir. Silverfort engel olurdu:

Sonuç

Güvenlik paydaşlarının yapması gereken gerçekçi varsayım, kimlik bilgilerinin eninde sonunda tehlikeye gireceğidir. Bunu göz önünde bulundurarak, kurumsal güvenlik yığınındaki kimlik koruma bölümünü ölçmek için nihai kıyaslama, böyle bir senaryoya ne kadar dayanıklı olduğudur. Bu makalede belirlediğimiz gibi, geleneksel MFA çözümleri ve bağımsız PAM dağıtımı, işletmelerin bugün ihtiyaç duyduğu koruma düzeyini sağlayamıyor.

SilverfortUnified Identity Protection platformu, uyarlanabilir MFA, otomatikleştirilmiş hizmet hesabı koruması ve günümüzün kimlik tehdidi ortamıyla yüzleşebilecek PAM sağlamlaştırmayı birleştiren bütünsel bir çözüm sunan ilk çözümdür. Tıklamak okuyun daha fazla öğrenmek için.