'BlueKeep' Güvenlik Açığı: Sistemlerinizi Güvende Tutma

By Yaron Kassner, CTO ve Kurucu Ortak, Silverfort

14 Mayıs 2019 Microsoft'ta ihraç CVE-2019-0708 olarak da bilinen BlueKeep güvenlik açığına karşı bir yama. Yama, kritik bir Uzaktan Kod Yürütme güvenlik açığını giderir. Microsoft'a göre: "Bu güvenlik açığı ön kimlik doğrulamadır ve kullanıcı etkileşimi gerektirmez. Başka bir deyişle, güvenlik açığı "kurtulabilir", yani bu güvenlik açığından yararlanan herhangi bir kötü amaçlı yazılım, 2017'de dünya çapında yayılan WannaCry kötü amaçlı yazılımına benzer bir şekilde savunmasız bilgisayardan savunmasız bilgisayara yayılabilir.

CVE-1-2019 düzeltme eki hakkında 0708 Microsoft TechNet duyurusu

Microsoft yamayı hızlı bir şekilde yayınladı ve müşterilerinin sistemlerine yama uyguladığından emin olmak için büyük çaba sarf ediyor. Bu güvenlik açığının ciddiyeti, Microsoft'u alışılmadık bir adım atarak yalnızca şu anda etkilenen sistemler için değil, yamalar yayınlamaya yöneltti. , Windows 10, Windows 7, Windows Server 2016 ve Windows Server 2008 R2, ayrıca Windows 2003, Windows XP ve Windows Vista gibi artık desteklenmeyen sistemler için. Microsoft güvenlik yetkilileri, BlueKeep açıklarının zaten mevcut olduğundan emin olduklarını ve tüm dünyadaki bilgisayarları kapatan 2017 WannaCry saldırısı kadar yıkıcı kendi kendini kopyalayan saldırıları tetikleme potansiyeline sahip olabileceğinden emin olduklarını söylüyor.

BlueKeep güvenlik açığı çok ciddiye alınmalıdır. Bu güvenlik açığı, internete maruz kalan uzak masaüstü sunucularına saldırarak bir ağda ilk dayanak noktası elde etmek için kullanılabilir ve saldırganlar tarafından bu ilk dayanağı elde ettikten sonra ağda yatay olarak hareket etmek için de kullanılabilir.

Bu yamayı uygulamak büyük önem taşımakla birlikte, bir kuruluştaki tüm sunuculara yama uygulamak işletmeler için oldukça zor bir görev olabilir. Yama uygulanmamış tek bir uç noktanın bile bir ihlali mümkün kılabileceğini unutmamak önemlidir. Açıkça görülüyor ki, EternalBlue güvenlik açığı, yamanın Microsoft tarafından yayınlanmasından çok sonra büyük ölçekte istismar edildi.

BlueKeep güvenlik açığı için kısmi istismarlar zaten yayınlandı, bu nedenle güvenlik açığının saldırganlar tarafından yaygın olarak kullanılması an meselesi.

Içindekiler

Sistemlerinizi BlueKeep güvenlik açığından koruma:

Yapmanız gereken ilk şey, ağınızdaki yama uygulanmamış veya eski işletim sistemlerini belirlemek ve etkilenen tüm sistemlere yama uygulamaktır - bu mümkün olan en kısa sürede yapılmalıdır!

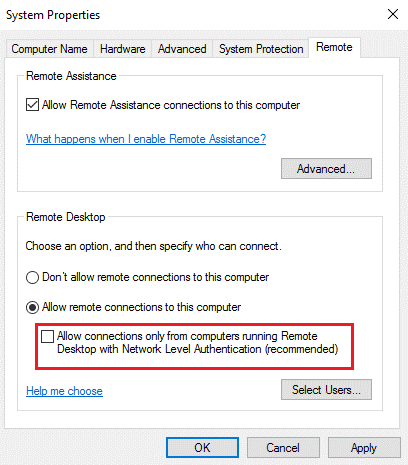

Ardından, kullanmalısınız Ağ Düzeyinde Kimlik Doğrulama (NLA) mümkün olduğunda: NLA, güvenlik açığının tetiklenebilmesi için önce kimlik doğrulaması gerektirir. Microsoft bunu şiddetle tavsiye eder, ancak varsayılan ayar değildir.

2 Güvenlik açığı tetiklenmeden önce NLA'nın kimlik doğrulaması gerektirmesini sağlama

NLA'nın etkinleştirilmesi, kimlik doğrulama öncesi yürütmeyi engeller. Ancak, saldırganın başarılı bir şekilde kimlik doğrulaması yapmak için kullanılabilecek geçerli kimlik bilgileri varsa, etkilenen sistemlerin Uzaktan Kod Yürütme (RCE) istismarına karşı hala savunmasız olduğunu unutmamak önemlidir.

İle Uzaktan Kod Yürütme için Ele Geçirilmiş Kimlik Bilgilerinin İstismarını Önleme Silverfort

Yukarıda bahsedildiği gibi, NLA'yı etkinleştirmek, ön kimlik doğrulama yürütmesini önlemek için kritik öneme sahiptir, ancak bu yeterli değildir çünkü bir saldırgan zaten geçerli kimlik bilgilerine sahipse (bunları bugünlerde almak oldukça kolaydır), saldırgan yine de erişim elde eder ve RCE güvenlik açığından yararlanır. . burası Silverfort gelir ve güvenliği ihlal edilmiş kimlik bilgilerinin RCE istismarı ve diğer uzak masaüstü protokolü saldırıları için kullanılmasını engeller:

Silverfort'ın aracısız, proxy'siz kimlik doğrulama platformu zorlayabilir çok faktörlü kimlik doğrulama (MFA) ve güçlü kimlik doğrulama ilkeleri, ister şirket içinde ister bulutta olsun, ne olursa olsun veya nerede olursa olsun herhangi bir sisteme yetkisiz erişimi engeller. Bu, tarafından korunamayan sistemleri içerir. MFA çözümleri BT altyapısı, yerel ve eski uygulamalar, dosya paylaşımları, veritabanları ve daha fazlası gibi bugüne kadar.

Bir saldırgan, bir sisteme erişim elde etmek için güvenliği ihlal edilmiş kimlik bilgilerinden yararlanmaya çalıştığında, Silverfort kullanıcının kimliğini doğrulamak için ikinci bir kimlik doğrulama faktörü gerektirebilir. Meşru kullanıcılar kolaylıkla kimlik doğrulaması yapabilirken, bir saldırgan 2.nd kimlik doğrulama faktörü ve dolayısıyla erişimi reddedilecektir.

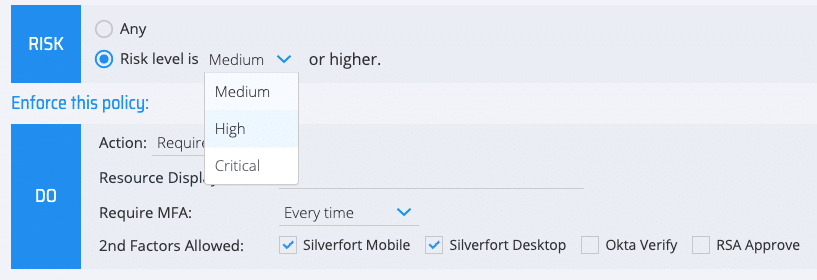

Silverfort kullanıcıların sistemlere her eriştiklerinde 2. bir faktörle kimlik doğrulaması yapmalarını gerektiren statik MFA ilkeleri uygulayabilir, ancak bu oldukça rahatsız edici olabilir. Bu nedenle, riske dayalı uyarlanabilir politikalar önemle tavsiye edilir: Uyarlanabilir politikalar, yalnızca risk seviyeleri yüksek olduğunda 2. bir kimlik doğrulama faktörü gerektirecek şekilde ayarlanabilir - bu, güvenlikten ödün vermeden kesintileri en aza indirmeye yardımcı olur.

Hakkında daha fazla okumak için Silverfort'nin uyarlanabilir politikaları ve yapay zeka tabanlı Risk Motoru bu ücretsiz teknik incelemeyi indirin.

3 Silverfort statik MFA politikaları uygulayabilir veya risk tabanlı uyarlamalı kimlik doğrulama politikaları

Sıfır Güven Güvenlik Politikaları ile Yanal Hareketi Durdurma

Silverfort yalnızca harici erişim için değil, aynı zamanda kurumsal ağlar içinde de MFA ve güvenli erişim uygulayabilir. Bu, hem kullanıcıdan makineye erişimi hem de makineden makineye erişimi içerir (hizmet hesapları).

Hizmet hesapları, çeşitli kurumsal sistemler tarafından diğer sistemlerle iletişim kurmak ve süreçleri otomatikleştirmek için kullanılır. Bu tür hesaplar, genellikle yüksek ayrıcalıklara sahip olduklarından ve şifreleri nadiren değiştirildiğinden, saldırganlar için birincil hedeftir. Ancak bu hesaplar insanlar yerine makineler tarafından kullanıldığından, normal çok faktörlü kimlik doğrulama yöntemleriyle korunamazlar.

Silverfort için benzersiz bir yetenek sunar. hizmet hesaplarının kullanımını güvence altına almak, bu da yetkisiz varlıkların bunları çalmasını veya kötüye kullanmasını önler. Bu, ilgili sistemlerde herhangi bir değişiklik yapılmadan gerçekleştirilir.

Silverfort kuruluşların yazılım aracıları veya proxy'leri dağıtmadan ve mevcut ağlarda değişiklik gerektirmeden bütünsel bir sıfır güven güvenlik modeli uygulamasına olanak tanır. Yenilikçi mimarisi, nerede ve ne olursa olsun herhangi bir sisteme güvenli erişim sağlar. Bu, kullanıcıdan makineye ve makineden makineye erişimin yanı sıra herhangi bir yönetici erişimini içerir. Çünkü Silverfort mevcut varlıklarda ve altyapıda herhangi bir değişiklik yapılmasını önler, yalnızca küçük çevik şirketlerin değil, aynı zamanda büyük geleneksel işletmelerin de sıfır güven güvenliği ağları boyunca.

Yaron Kassner, CTO ve Kurucu Ortak, Silverfort

SilverfortCTO'su ve Kurucu Ortağı Yaron Kassner siber güvenlik ve büyük veri teknolojisi uzmanıdır. Kurucu ortak olmadan önce Silverfort, Yaron, Cisco için büyük veri uzmanı danışmanı olarak görev yaptı. Ayrıca Microsoft'ta büyük veri analitiği ve makine öğrenimi algoritmalarını içeren yeni yetenekler geliştirdi. Bundan önce Yaron, İsrail Savunma Kuvvetleri'nin 8200 elit siber birliğinde saygın bir Ar-Ge ekibine liderlik etti, Yüzbaşı rütbesine yükseltildi ve prestijli bir mükemmellik ödülü aldı. Yaron lisans derecesine sahiptir. Matematik, Summa Cum Laude, M.Sc. ve Doktora Technion'dan Bilgisayar Bilimi Doktorası - İsrail Teknoloji Enstitüsü.

Daha fazlasını öğrenmek veya bir demo görmek ister misiniz? – Bugün bize ulaşın!