Hizmet Hesapları SunBurst Saldırısında Muhtemelen Önemli Bir Rol Oynadı

***** Baş Veri Bilimcisi Gal Sadeh tarafından, Silverfort *****

adresinde gerçekleştirdiğimiz araştırmalar Silverfort Laboratuarlar, hizmet hesaplarının SolarWinds saldırganlarının kurbanın ortamında yanal olarak hareket etme becerisinde büyük olasılıkla önemli bir rol oynadığını gösteriyor. Bu, kurumsal güvenlik paydaşları için bir uyandırma çağrısı görevi görmelidir. Hizmet hesapları bir kuruluşun genel güvenlik duruşunu sağlamlaştırmak için korunması gereken savunmasız ve hassas bir saldırı yüzeyidir. bu Silverfort Birleşik Kimlik Koruması platformu, hizmet hesaplarını korur hibrit ağdaki tüm hesapların bütüncül korumasının bir parçası olarak. Bu makale, hem SolarWinds hizmet hesabı davranış kalıplarının teknik bir analizini hem de nasıl yapıldığının bir gösterimini içerir. Silverfort erişim politikaları, bu hesapları kullanan bir saldırı senaryosuna karşı koruma sağlayabilirdi. yanal hareket ve kurumsal kaynaklara erişim.

Içindekiler

SolarWinds Hizmet Hesapları Davranışını Modelleme

Yanal harekete karşı korumak için hizmet hesabı kimlik bilgisi hırsızlığına bağlı olarak, öncelikle hizmet hesaplarının normal davranışını anlamak önemlidir. Bu, beklenen davranış kalıpları ile saldırganları karakterize eden kalıpları ayırt etmemizi sağlar. Örneğin, SolarWinds hizmet hesabı normalde diğer makinelerde kimlik doğrulaması yapmak için uzak masaüstü protokolünü (RDP) kullanmaz. Bu protokolün bu hizmet hesabı tarafından herhangi bir şekilde kullanılması tehlike işareti olacaktır.

Bu amaçla, kontrollü saldırı simülasyonlarından elde edilen bulguların yanı sıra kimlik doğrulama verilerini de analiz ettik ve SolarWinds'in ağları taramak ve ek makinelere erişmek için kullandığı üç tür hizmet hesabını inceledik. İncelediğimiz saldırı senaryolarında bu hesaplar birincil olarak kullanılabilir. yanal hareket yöntemi. Bunları bu amaçla kullanmanın göreceli kolaylığı göz önüne alındığında, SunBurst saldırılarını gerçekleştirmek için de kullanılmış olmaları muhtemeldir.

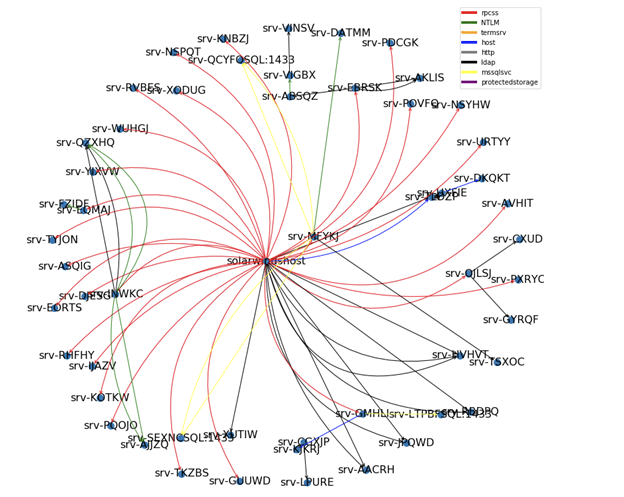

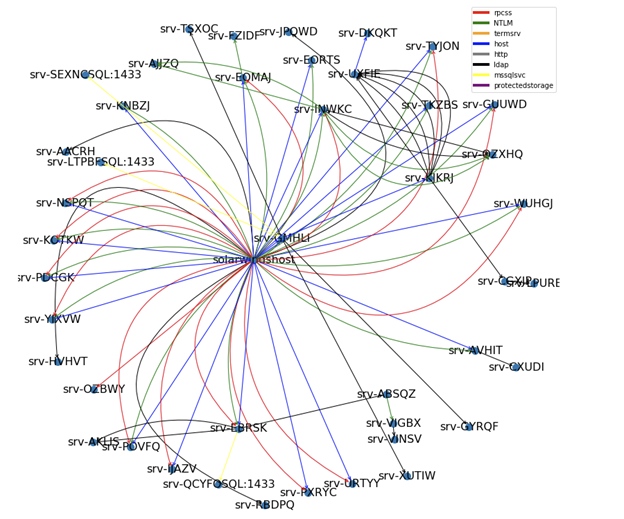

Hizmet hesabı için standart davranışı anlayarak başlayalım. Bu bölümdeki grafikler, bir SolarWinds sunucusunu ağdaki çeşitli makinelere bağlayan kenarları olan orta düğüm olarak göstermektedir.

Not – Hesapların gerçek adları, her belirli ortamdaki kullanıcılar tarafından yapılandırılır. Böylece her türe, kimlik doğrulama davranışına dayalı olarak açıklayıcı bir ad verdik.

Hizmet Hesabı Türü 1: RPCSS tarayıcı

- Etkinlik: Ağdaki diğer makineleri uzaktan kontrol etmek için ağı RPCSS hizmetiyle tarar. RPCSS, kullanıcının uzak makinede kod yürütme yeteneği dahil hemen hemen her şeyi yapmasına izin verir.

- Kimlik doğrulama protokolü: Kerberos

- Hizmet Asıl Adları (SPN'ler):Cifs, DNS, RPCSS, HOST, KRBTGT ve LDAP.

- Öngörülebilirliği: Yüksek

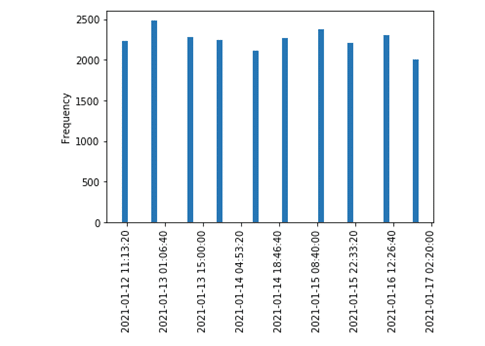

- davranış örneği:

Şema 1: RPCSS Tarayıcı hizmeti hesabı etkinlik modeli

Hizmet Hesabı Türü 2: Genel Tarayıcı

- Etkinlik: Ağı çeşitli protokollerle tarar ve mümkün olduğunda uzak bir makinede yükseltilmiş izinlere erişim elde etmek için RPCSS'yi kullanır. Nadiren, bu tür hizmet hesabı NTLM kullanır.

- Kimlik doğrulama protokolleri: NTLM, Kerberos

- SPN'ler: RPCSS, HOST, KRBTGT ve LDAP

- Öngörülebilirliği: Orta. Faaliyetin bir kısmı zaman ve erişilen makineler açısından tekrarlayıcı olsa da, deterministik bir kalıba eşleştirilemeyen birçok faaliyet vardır.

- davranış örneği:

Şema 2: Genel Tarayıcı hizmeti hesabı etkinlik modeli

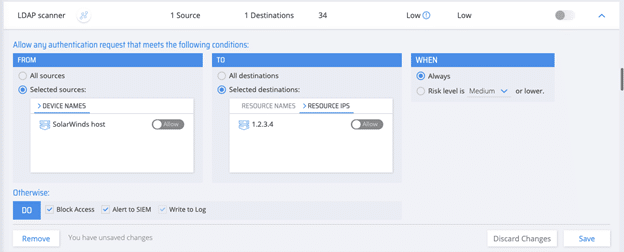

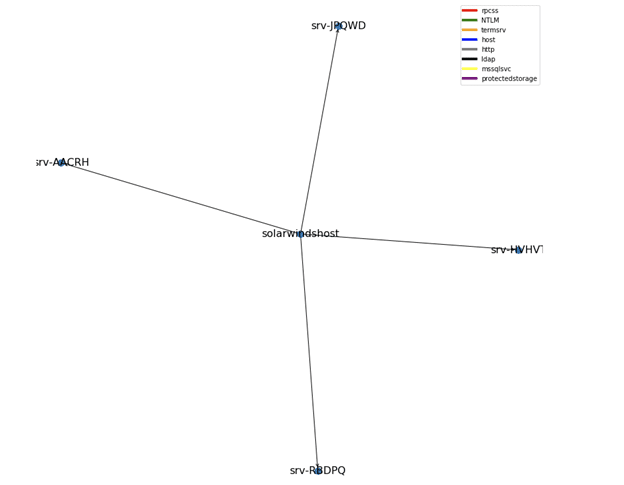

Hizmet Hesabı Türü #3: LDAP Tarayıcı

- Etkinlik: AD'deki değişiklikleri izlemek için her 12 saatte bir LDAP sorgusu gerçekleştirir.

- Kimlik doğrulama protokolü: LDAP

- Öngörülebilirliği: Yüksek

- davranış örneği:

-

Şema 3:LDAP Tarayıcı hizmeti hesabı etkinlik modeli

Bu hizmet hesabının daha ayrıntılı etkinlik dökümü burada sunulmuştur:

Şema 4: LDAP Tarayıcı hizmeti hesabının ayrıntılı etkinlik dökümü

Silverfort SunBurst Hizmet Hesaplarının Uzlaşmasına Karşı Koruma

SilverfortBirleşik Kimlik koruması Platform, güvenliği ihlal edilmiş SolarWinds hizmet hesaplarının yanal hareket için kullanılmasını önlemek için özel erişim ilkeleri kullanır. Politikaları oluşturmadaki kılavuz, hesapların standart davranışını yakalamak ve tespit edilen herhangi bir sapmayı bloke etmek ve uyarmaktı. Bu tür sapmalar, ne kadar küçük olursa olsun, saldırgan tarafından istenmektedir ve engellemenin yasaklanması, örgütün tehdide zamanında tepki vermesini ve saldırıyı engellemesini sağlayacaktır.

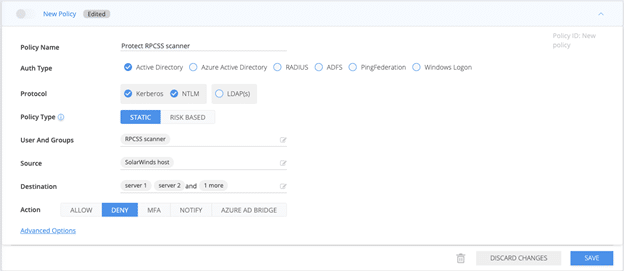

Hizmet Hesabı Türü #1: RPCSS tarayıcı

Bu hizmet hesabının standart davranışı, kimlik doğrulamasıdır sadece Kerberos ile. bir Silverfort Bu hesabın NTLM kimlik doğrulaması gerçekleştirmesini engelleyen erişim ilkesi, hesabın yanal hareket için kötüye kullanılmasını engelleyecektir. Ayrıca, tarayıcının yalnızca izin verilen Kerberos SPN'leri ile bilinen sunucu grubuna kimlik doğrulaması yaptığından emin olmalısınız. Aşağıdaki ilkede bunlar, Hedef alanındaki sunucu adlarında temsil edilir. NTLM tamamen engellenmiş olsa da, ilkenin Kerberos bölümünün daha ayrıntılı olduğunu ve yalnızca hesabın normal erişim listesinin parçası olmayan SPN'ler için geçerli olduğunu unutmayın (bkz. diyagram 7)

-

Diyagram 5:Silverfort 'RPCSS Tarayıcı' koruma politikası

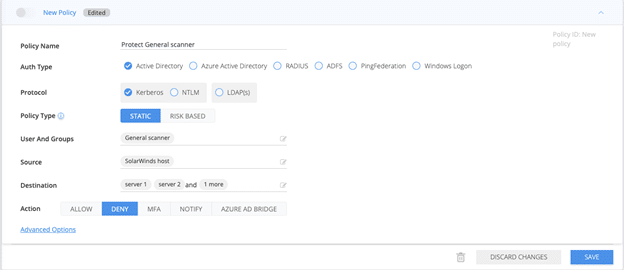

Hizmet Hesabı Türü #2: Genel Tarayıcı

Bu tür hizmet hesabı, daha büyük bir koruma sorunu oluşturan öngörülemeyen davranışlar sergiler. Ancak, tahmin edilebilir olan, bu hesabın normalde eriştiği makinedir. Bu hesabın erişimini yalnızca bu makinelere sınırlayan bir politika, diğer hassas kaynaklara erişmek için kullanılma riskini ortadan kaldırır:

Diyagram 6:Silverfort "Genel Tarayıcı" koruma politikası

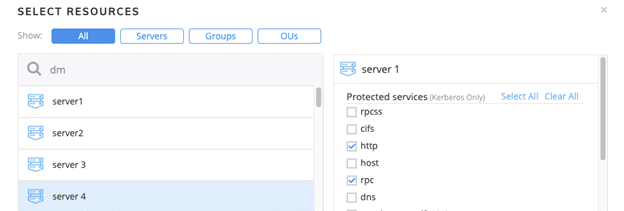

Yukarıdaki politikaların her ikisi için de yalnızca her tarayıcının kullandığı ilgili SPN'yi seçin, örneğin:

-

Diyagram 7: Silverfort RPCSS ve Genel Erişim ilkeleri için parçalı Kerberos hizmetleri koruması

Hizmet Hesabı Türü #3: LDAP Tarayıcı

Bu tür hizmet hesapları, oldukça öngörülebilir bir davranışa sahiptir; her 12 saatte bir farklı makine grubuna LDAP sorguları gerçekleştirir. Bu hesapların hedef kaynağını bu makine grubuyla sınırlayan ve bu hesapların yalnızca LDAP ile kimlik doğrulaması yapmasına izin veren bir politika, yanal hareket riskini ortadan kaldırır tanıştırdıkları.

Diyagram 8: Silverfort 'LDAP Tarayıcı' koruma politikası

Son Düşüncelerimiz

Günümüzün tehdit ortamında, hassas kaynaklara erişmek için güvenliği ihlal edilmiş kimlik bilgilerinin kullanımına karşı koruma, çoğu kuruluşun güvenlik yığınında genellikle eksik bir halkadır. SunBurst saldırısı, bu koruma eksikliğinin kritik bir riske maruz kalma yarattığını bir kez daha gösteriyor. Silverfort Birleşik Kimlik Koruması platform, kimlik saldırılarının kuruluşunuza getirdiği artan tehditle yüzleşmek ve ona karşı kazanmak için özel olarak tasarlanmıştır.

- Hakkında daha fazla bilgi alın Silverfort Hizmet Hesabı Koruması burada.

Şema 1: RPCSS Tarayıcı hizmeti hesabı etkinlik modeli

Şema 1: RPCSS Tarayıcı hizmeti hesabı etkinlik modeli

Şema 3:LDAP Tarayıcı hizmeti hesabı etkinlik modeli

Şema 3:LDAP Tarayıcı hizmeti hesabı etkinlik modeli