Kuruluşların NTLMv1 Risklerini Çözmelerine Olanak Verme

Siber direncin önemli bir parçası teknolojideki değişikliklere uyum sağlamak olsa da, sabit kalan saldırı yüzeylerini ele almak da aynı derecede önemlidir. Bunun nedeni, çoğu kuruluşun daha yeni bulut iş yüklerine ve SaaS uygulamalarına ek olarak önemli miktarda eski altyapıya sahip olmasıdır. Bazen bu, geçişin operasyonel maliyetinden ve bunu yaparak kritik süreçleri potansiyel olarak kırma endişesinden kaynaklanır. Diğer durumlarda bunun nedeni, BT ekibinin eski bileşenlerin varlığından haberdar bile olmamasıdır. Ancak nedeni ne olursa olsun, modern alternatiflerine göre her zaman daha az güvenli olan eski altyapı, tehdit aktörleri için olgun bir hedeftir.

Bu yazıda, eski altyapının öne çıkan bir örneğini inceliyoruz: NTLMv1 kimlik doğrulama protokolü. NTLM'nin bu erken sürümü, kritik güvenlik zayıflıkları içeriyordu ve saldırganların çeşitli kimlik tabanlı saldırılar. Ve şu anda 30 yıldan daha eski olmasına rağmen, üretim ortamlarında hala bulunabiliyor ve bu da onları tespit edilmesi son derece zor olan risklere maruz bırakıyor.

O zaman nasıl olduğunu göstereceğiz Silverfort işletmelerin NTLMv1'den kaynaklanan riskleri keşif, izleme ve her kimlik doğrulamasında kontrol ve hala bu arkaik protokolü kullanan erişim girişimi.

Içindekiler

NTLM Kimlik Doğrulaması: Kısa Bir Tarih

Göre Vikipedi, "İçinde Windows ağı, Yeni Teknoloji LAN Yöneticisi (NTLM) bir pakettir. Microsoft kullanıcılara kimlik doğrulama, bütünlük ve gizlilik sağlamayı amaçlayan güvenlik protokolleri. NTLM, Microsoft'taki kimlik doğrulama protokolünün halefidir. LAN Yöneticisi. NTLM protokol takımı, bir Güvenlik Desteği Sağlayıcısıbirleştiren LAN Yöneticisi tek bir pakette NTLMv1, NTLMv2 ve NTLM2 kimlik doğrulama protokolleri.” (NTLM2, hem NTLMv1'i hem de NTLMv2'yi birleştirir.)

NTLMv1, 1993 yılında piyasaya sürüldü ve bir sorgulama-yanıt kimlik doğrulama protokolüdür; bu, kimlik doğrulama işleminin üç adımda gerçekleştirildiği anlamına gelir:

- İstemci makine, hedef sunucuya bir ağ bağlantısı kurar.

- Sunucu, istemci makineye bir sorgulama gönderir.

- İstemci makine, sorgulamaya yanıt verir ve sunucu, yanıta göre erişime izin verir veya erişimi reddeder.

1998'de NTLMv2, Windows NT 4.0 SP 4'te yayınlandı ve o zamandan beri protokolün güncel sürümü oldu.

Genel NTLM Güvenlik Sorunları

NTLM kimlik doğrulamasının tüm sürümleri aşağıdaki güvenlik sorunlarıyla karşı karşıyadır:

- Eksikliği tuzlama hash'i parolaya eşdeğer yapar, yani hash değerini sunucudan alabilirseniz gerçek parolayı bilmeden kimlik doğrulaması yapabilirsiniz. Bu, bir karma elde edebilen ve bunu makinenin belleğinden boşaltmanın çeşitli yolları bulunan bir saldırganın hedef sunucuya kolayca erişebileceği ve gerçek kullanıcının kimliğine bürünebileceği anlamına gelir.

- Sunucu gerçekten de istemcinin kimliğini doğrularken, sunucunun kimliğinin buna karşılık gelen bir doğrulaması yoktur, bu da Ortadaki Adam (MITM) saldırısı olasılığını açar.

- NTLMv1'de bir istemci sorgulaması yoktur - NTLMv1'e bir saldırı olması durumunda, saldırgan istemciyi bilinen bir sunucu sorgulamasıyla NTLMv1 Yanıtını hesaplamaya zorlayabilir. Daha sonra saldırgan, NTLMv1 yanıtını bir parolaya karşı kontrol ederek kullanıcının parolasını verimli bir şekilde tahmin edebilir. gökkuşağı masa.

- Eksikliği MFA destek, güvenliği ihlal edilmiş bir parola veya karma durumunda protokolü herhangi bir korumadan mahrum bırakır.

Bu endişeler, Microsoft'un NTLM'yi daha güvenli olanla değiştirmesine yol açtı. Kerberos NTLM'yi yedek olarak tutmasına rağmen, AD ortamlarında varsayılan olarak kimlik doğrulama protokolü. Ancak NTLM içinde bile NTLMv1, halefi NTLMv2'den önemli ölçüde daha az güvenlidir.

NTLMv1'i Güvenlik Riski Yapan Nedir?

Protokolün güvenlik düzeyi, zorluğa bağlıdır - taviz vermek ne kadar zorsa, kimlik doğrulama o kadar güvenli olur.

NTLMv1 söz konusu olduğunda, fark, belirli zorluklarında yatmaktadır:

- NTLMv1, 16 bitlik sabit uzunluklu bir sayı ile bir meydan okuma üretirken NTLMv2, değişken uzunluktaki bir zorluk üretir.

- NTLMv1, şifresini çözmesi hızlı olan zayıf bir DES şifreleme algoritması kullanır ve bu da onu kaba kuvvete karşı savunmasız hale getirirken NTLMv2, şifre çözme gerçek zamanlı olarak gerçekleştirilemeyeceği için bu saldırılara daha iyi direnebilen daha yavaş HMAC-MD5'i kullanır.

Bu nedenle, NTLMv1 kimlik doğrulamasını kullanan herhangi bir sistem, saldırganlar meydan okumayı kolayca kabul etmenin bir yolunu bulabileceğinden ve böylece sisteme erişim elde edebileceğinden, uzlaşmaya açıktır.

Bunu akılda tutarak, BT ve güvenlik ekiplerinin neden NTLMv1'den uzaklaşmak istediğini anlamak kolaydır. Teorik olarak kolay görünüyor - NTLMv1 kullanan tüm sistemleri bulun ve daha güvenli bir protokole geçin. Ancak pratikte çok daha zordur.

NTLMv1'i Algılama ve Kaldırmadaki Engeller

İdeal bir dünyada, tıklandığında bir ortamda gerçekleşen tüm NTLMv1 kimlik doğrulamalarını ortaya çıkaran bir filtre olacaktır. Ne yazık ki, gerçek bu kadar basit değil.

En basit yol, etki alanı denetleyicisinde Oturum Açma Başarı Denetimini etkinleştirmektir. Microsoft'un belgelerine göre, her uç nokta gerekli bilgileri (NTLM sürümü hakkında bilgi içeren Başarı Denetimi Olayı 4624) içeren bir olay oluşturmalıdır. Alınan olay günlükleri, NTLM'leri belirten bir 'Paket Adı (yalnızca NTLM)' alanı içerir. sürüm). Ancak, bu günlüklerin toplanması DC'de merkezi olarak yapılamaz ve her bir makineden alınmalıdır. Ayrıca çoğu durumda olay NTLM sürüm verilerine sahip değildir veya oluşturulmamıştır bile.

Ayrıca, çoğu durumda NTLMv1, uygulama sunucusuna karşı NTLMv1 kimlik doğrulamasının gerçekleştirildiği eski bir uygulamada bulunur. Bu nedenle, uygulamayı kodlayan programcının sağlam bir denetim mekanizması uyguladığına dair bir garanti yoktur. Uygulama bir Windows sunucusu kullanıyorsa, örneğin IIS kimlik doğrulaması (Web sunucusu uygulaması) gibi dahili Windows kitaplıkları kullanıyorsa, yerel olarak kısmen denetlenebilir. Ancak uygulama tamamen üçüncü taraflarca yazılmışsa hiçbir log denetlenmez. Bu durumda, araya giren adımlar olmadan (paketlerin şifresini çözme veya gerçek uygulamanın kodunu analiz etme gibi) NTLMv1'in kullanımda olup olmadığını öğrenmenin bir yolu yoktur.

NTLMv1 kimlik doğrulamaları kısmen ağ düzeyinde inceleme kullanılarak tespit edilebilirken, çoğu durumda bu trafik şifreli olduğundan bu tür bir inceleme mümkün değildir.

Bu nedenle, zorluk yalnızca NTLMv1'in doğasında olan güvensizlikte değil, aynı zamanda belirli bir ortamda kullanılıp kullanılmadığını belirlemenin zorluğunda da yatmaktadır.

SilverfortNTLMv1 Saldırı Yüzeyi için Koruma

The Silverfort Birleşik Kimlik Koruması platform, kuruluşlara yalnızca bir ortamdaki tüm NTLMv1 kimlik doğrulamalarını keşfetmek için değil, aynı zamanda bunları aktif olarak engellemek için de benzersiz bir yetenek sağlar.

Silverfort analiz motoru, NTLMv1 kimlik doğrulamalarını algılar ve bunları bir risk göstergesi olarak işaretler. Bu risk göstergesi, hem bu tür kimlik doğrulamaları gerçekleştiren makineleri keşfetmek için bir filtre hem de bir erişim politikası tetikleyicisi olarak kullanılabilir. içinde nasıl göründüğünü görelim Silverfort konsol:

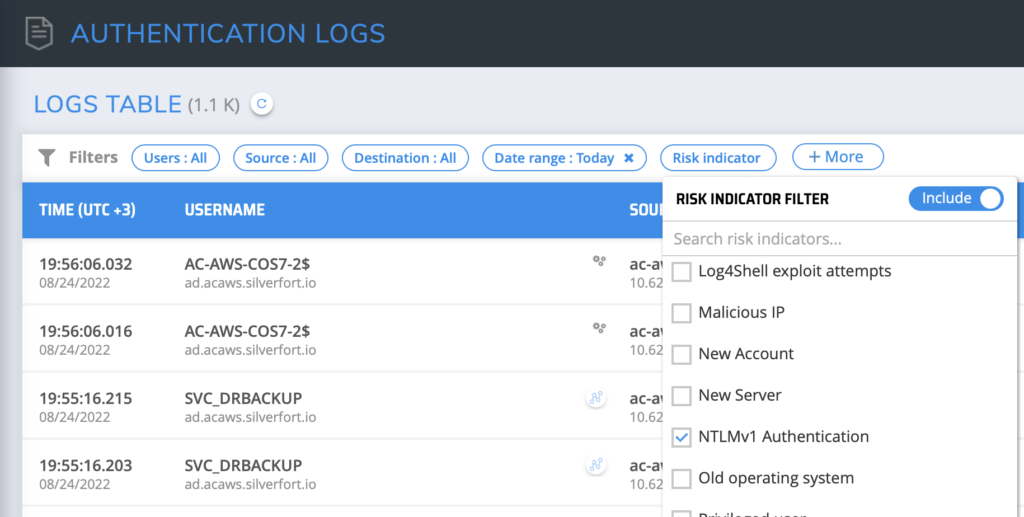

Keşif

Kimlik Doğrulama Günlükleri ekranında, NTLMv1 Kimlik Doğrulama kutusunu işaretleyin. İşaretlendikten sonra, eşleşen tüm kimlik doğrulamaları görüntülenerek hangi makinelerin NTLMv1'i kullandığı hakkında eyleme geçirilebilir bilgiler sağlayarak, devre dışı bırakılıp bırakılmayacağına karar vermeye yardımcı olur.

NTLMv1 etkin SilverfortKimlik Doğrulama Günlükleri ekranı

Koruması

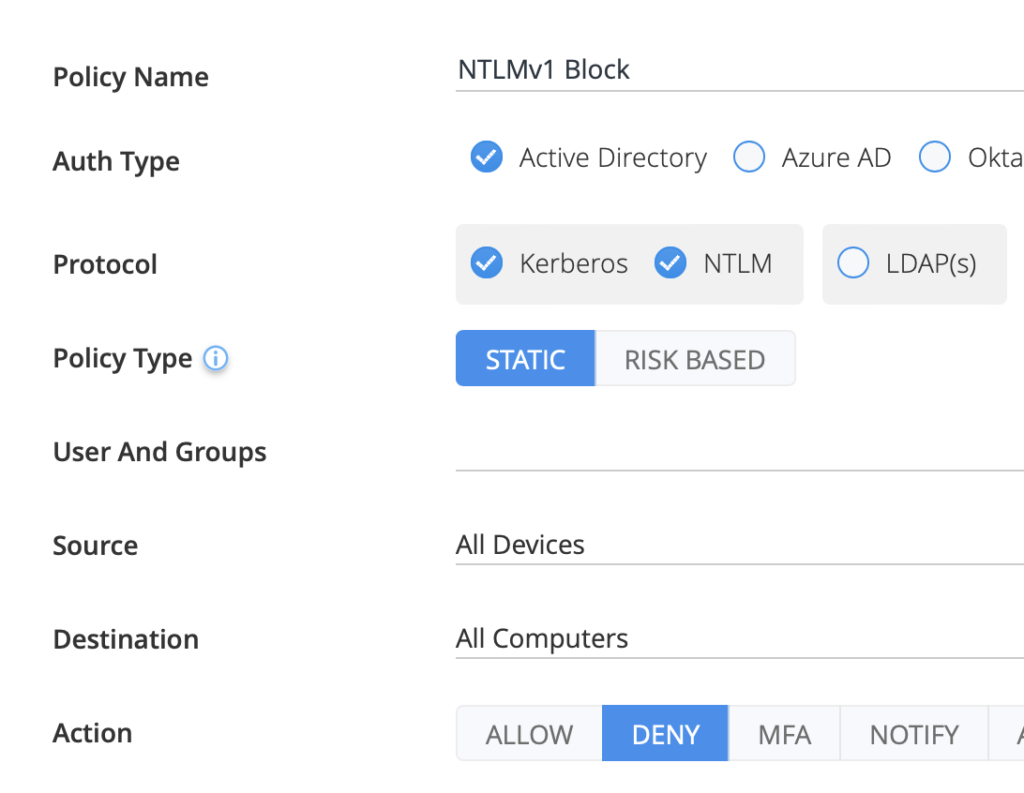

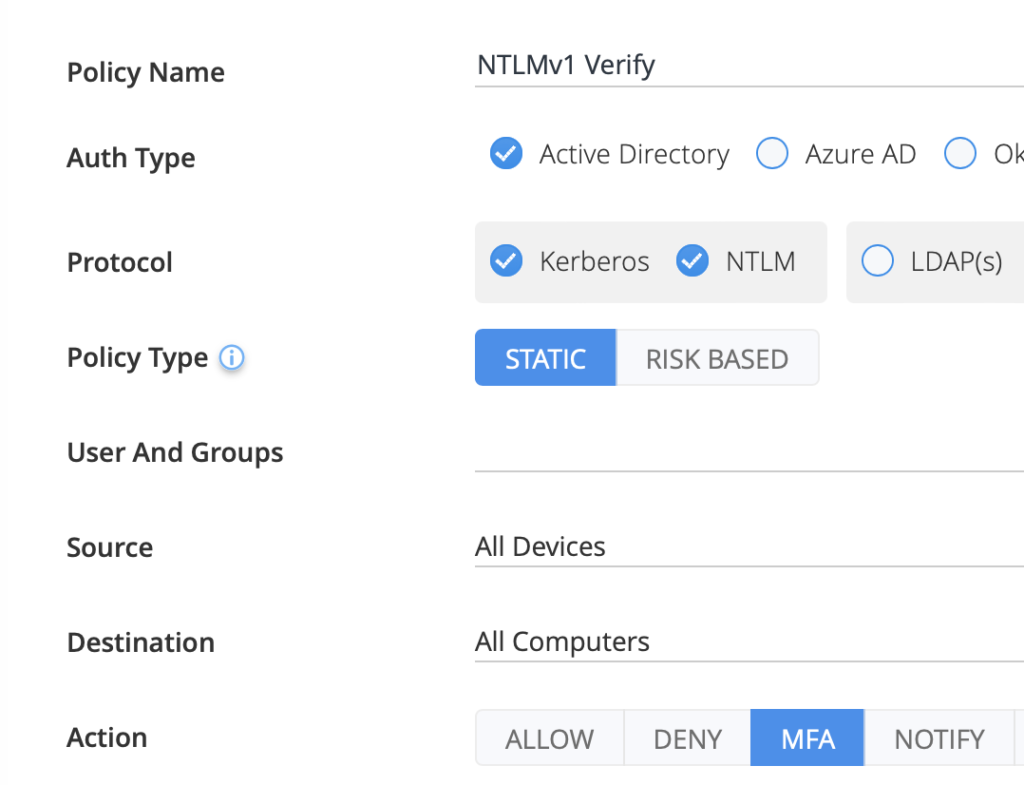

Benzer bir şekilde, Silverfort bir erişim ilkesini etkinleştirmek için bir tetikleyici olarak bir NTLMv1 risk göstergesinin kullanılmasını sağlar. İşlem o zaman şunlardan biri olacaktır:

- Reddet: Ek bir önlem olarak ortamda NTLMv1'e hiç izin vermek istemiyorsanız bu seçeneği belirleyin.

Silverfort NTLMv1 aracılığıyla erişimi reddetme politikası

- MFA: Herhangi bir nedenle NTLMv1 kullanımını ortadan kaldıramıyorsanız (örneğin, kritik iş süreçlerini bozabilecek ve tehlikeye atabilecek eski bir uygulama varsa) bu seçeneği seçin. Bu durumda, kimlik doğrulama akışı tehlikeye girse bile, gerçek kullanıcının erişim elde etmek için kimliğini MFA aracılığıyla doğrulaması gerekir, bu da saldırganların kötü niyetli erişim için protokolün zayıflıklarından yararlanma becerisini etkili bir şekilde devre dışı bırakır.

Silverfort NTLMv1 aracılığıyla kimlik doğrulaması yapılırken MFA yükseltmesi gerektirecek politika

Kapsamlı Güvenliğe Giden Yol

Günümüzün hibrit ortamında yan yana var olan birçok sistem türü vardır, bu nedenle kapsamlı güvenlik, hepsini izlemek ve korumak anlamına gelir. NTLMv1, eski sistemlerdeki sorunlara yalnızca bir örnektir; güvenlik zayıflığı eski altyapıda bulunduğunda, burada bir uzlaşmanın saldırganların ortamın diğer bölümlerine de erişmesini sağlayabileceğini anlamak da önemlidir. Bunu düşünmenin doğru yolu, eski sistemlerin güvenliğini sağlamaktan çok, eski sistemlerin ortamınıza açılan kapı olmasını engellemektir.

SilverfortBirleşik Kimlik koruması hedeflenen kaynak bir SaaS uygulaması, bir bulut iş yükü veya şirket içi sunucu olsun, hibrit kuruluşun tamamında kimlik tehditlerine karşı koruma sağlamak için özel olarak oluşturulmuş ilk platformdur. Silverfort NTLMv1 dahil olmak üzere daha önce korunamayan tüm temel kaynaklara MFA ve modern kimlik güvenliğini genişletir.

NTLMv1 bir saldırı yüzeyi hitap etmek ister misin? Uzmanlarımızdan biriyle bir toplantı planlayın okuyun.