Bir Windows Ortamında Parola Ayak İzini Azaltma

*****İle Yaron Kassner, CTO ve Kurucu Ortak, Silverfort*****

Parolasız kelimesi son zamanlarda ortalıkta çokça dolaşıyor ve herkes bu konuda konuşurken, parolaları gerçekten ortadan kaldırmayı başaran herhangi bir kuruluşla tanışmadım. Parolaları ortadan kaldırmak büyük bir zorluktur ve büyük sorunların küçük adımlarla çözülmesi gerektiğine inanıyorum. Bu nedenle, bu blog gönderisinde, işletmelerin parolaları ortadan kaldırmasına yardımcı olacak bir dizi önerilen adım önereceğim. Açıkçası, bu her işletmeye tavsiye edebileceğim bir şey değil – üstlenilmesi gereken çok şey var. Ancak ilk adımlar herkes için pratik olmalı ve kuruluşun güvenliğini güçlendirirken parolaların neden olduğu sıkıntıların çoğunu gidermeye yetecek kadar olmalıdır.

Içindekiler

Parolalardan Kurtulabilir miyiz?

Bir düşünce deneyiyle başlayalım: Kuruluştaki parola karmaşıklığı gereksinimlerinden kurtulsaydınız veya parolaları sık sık değiştirme gereksinimini kaldırsaydınız ne olurdu? Bu değişikliklerin, çalışanlarınızın mutluluk seviyeleri üzerinde hemen olumlu bir etkisi olması muhtemeldir. Ancak bundan hemen sonra saldırıya uğrarsınız. Bunun nedeni, hem kullanıcı uç noktalarının hem de kurumsal sistemlerin bilgisayar korsanları için kolay bir hedef haline gelmesidir.

Bu nedenle, parolalardan kurtulmayı düşünmeye bile başlamadan önce, paroladan daha iyi bir şeyle tüm uç noktalara ve kurumsal sistemlere güvenli erişim sağlamanız gerekir.

Neyse ki, Windows Hello for Business ve Silverfort, bunu başarabilirsiniz. WHFB'ye ve nasıl kullanılması gerektiğine genel bir bakışla başlayacağım ve eklemenin neden önemli olduğunu açıklayarak devam edeceğim. Silverfort ve nasıl Silverfort uç noktanın üzerindeki her şeye güvenli erişim sağlayabilir.

İş için Windows Hello (WHFB) nedir?

Parolasız bir yönteme geçiş yapmak amacıyla Microsoft, Windows Hello'nun piyasaya sürülmesiyle 'Windows Merhaba' özelliğini tanıttı. , Windows 10. WHFB bu özelliğin kurumlara yönelik tasarlanmış bir çeşididir. Bu özellik, cihazınıza erişmenin güvenli bir yolunu sağlar, Active Directory (AD) ve Entra ID (eski adıyla Azure AD) aşağıdaki yeteneklerden yararlanarak:

Cihaz Kilidi

WHFB, AD ve AD'nin anahtarlarını barındırdığından cihazınıza büyük önem verir. Entra ID (eski adıyla Azure AD). Bu nedenle kötü niyetli kişilerin cihazın kilidini açıp bu anahtarlara erişmesini önlemek önemlidir. Ancak şifreleri pin kodlarıyla değiştirme seçeneği beni şaşırttı. Bu, giriş bilgilerinin artık şifresiz olduğunu iddia etmek için gerçekten yeterli mi? pin kodu şifre olmadığı için mi? Bu cihazı korumak için yeterli mi?

Neyse ki Microsoft, cihazınızın kilidini açmak için - pin koduyla birleştirildiğinde - cihazın kilidini açmak için yalnızca paroladan daha iyi güvenlik sağlaması gereken ek faktörler sunar.

kimlik doğrulaması Active Directory (AD)

Bilgisayarınızın kilidini açtığınızda, TPM'nizde kayıtlı özel anahtarın kilidini açarsınız ve bu özel anahtar şu amaçlarla kullanılabilir: Kerberos AD ile kimlik doğrulama. Uç nokta ilkeleriniz bilgisayarda önbelleğe alınmış kimlik bilgilerinin saklanmasına izin veriyorsa oturum açtığınızda, kimlik doğrulaması yapılmadan bilgisayarın kilidi açılır Active Directory. Aksi takdirde, kimlik bilgileri önbelleğe alınmazsa, kilidi açılmadan önce bilgisayarınızın bir Kerberos TGT ve bir ana bilgisayar bileti talep etmesi gerekecektir. zorlama kimlik doğrulama AD'ye geçiş, yalnızca önbelleğe alınmış kimlik bilgilerine güvenmekten daha güvenli olacaktır.

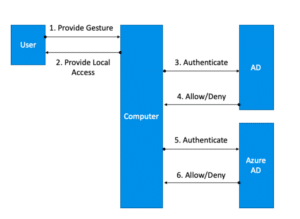

kimlik doğrulaması Entra ID (eski adıyla Azure AD)

kimlik doğrulaması Entra ID (eski adıyla Azure AD) de benzerdir ve aynı zamanda cihaza kaydedilen özel anahtara da dayanır. Kimlik doğrulama gerektirmek daha iyidir Entra ID (eski adıyla Azure AD) cihazın kilidini açmadan önce. Aşağıda hibrit bir konfigürasyonda WHFB ile kimlik doğrulama akışını gösteren bir şekil bulunmaktadır.

Multi-Factor Unlock, Multi-Factor Authentication (MFA) ile Aynı mı?

FIPS'in tanımlama şekline göre MFA, bildiğiniz veya kilidini açacağınız bir şeyi gerektiren fiziksel bir belirteç MFA olarak kabul edilir, çünkü faktörlerden biri fiziksel belirteçtir (sahip olduğunuz bir şey), diğer faktör ise sağladığınız harekettir. Bu tanıma göre, bilgisayar fiziksel bir belirteç olarak kabul edilebilir ve çok faktörlü kilit açma devre dışı bırakılsa bile WHFB resmi olarak MFA olarak kabul edilebilir. Aradaki fark şu ki, korumak istediğiniz kaynak cihazın kendisiyse, MFA'ya sahip olmak için çok faktörlü kilidi açmanız gerekir. Korumak istediğiniz kaynak cihazın dışındaysa, çok faktörlü kilit açma özelliği olmayan WHFB yeterlidir.

Tabii ki, bunların hepsi formaliteler ve en iyi güvenliği istiyorsanız, her zaman çok faktörlü kilit açma gerektirmelisiniz.

Hangi dağıtım ve güven modelini seçmeliyim?

Microsoft'un aralarından seçim yapabileceğiniz çeşitli dağıtım türleri vardır.

- melez Entra ID (eski adıyla Azure AD) Katılan Anahtar Güven Dağıtımı

- melez Entra ID (eski adıyla Azure AD) Katılmış Sertifika Güveni Dağıtımı

- Entra ID (eski adıyla Azure AD)Entra ID (eski adıyla Azure AD) Tek Oturum Açma Dağıtım Kılavuzlarına Katılın

- Şirket İçi Anahtar Güven Dağıtımı

- Şirket İçi Sertifika Güven Dağıtımı

Pek çok kuruluşun son 3'ü ciddi olarak değerlendirebileceğini düşünmüyorum çünkü çoğu kuruluş AD'den kurtulmaya hazır değil ve muhtemelen buluta geçiyor (veya yakında olacak).

Bu bizi Hibritle bırakıyor Azure AD Birleştirilmiş seçenekler. Sertifika Güven Dağıtımı'nı kullanmanızı öneririm çünkü yerel oturum açmalara ek olarak uzak masaüstü için de güvenlik sağlar.

Kullanıcılar çevrimdışı olduğunda ne olur?

WHFB'yi ilk denediğimde bilgisayarım çevrimdışıyken giriş yapamayacağımdan endişelendim. Microsoft'un diyagramları kimlik doğrulamasını gösterir Entra ID (eski adıyla Azure AD), cihazın kilidini açmak için ön kimlik doğrulama akışı olarak. Gerçekte bu genellikle bilgisayarın kilidi açılmadan önce gerçekleşir, ancak bilgisayarınızın kilidini açmak için gerekli bir adım değildir. Böylece kullanıcılar çevrimdışı olduklarında bile bilgisayarlarının kilidini açabilecekler. Bu aynı zamanda güvenemeyeceğimiz anlamına da gelir Entra ID (eski adıyla Azure AD), kullanıcı cihazlarına yetkisiz erişimi önlemek için.

WHFB'nin Güvenliğini Artırmak

WHFB'nin MFA'dan yararlandığı dört senaryo vardır:

-

-

- Çok faktörlü kilit açma

- AD'ye ilk kimlik doğrulaması

- İlk kimlik doğrulaması Entra ID (eski adıyla Azure AD)

- Cihaz kaydı

Ancak çözülmemiş büyük bir sorun var – ilk oturum açma işleminden sonra ağ içindeki hassas kaynaklara erişmek için MFA gerekli değil. Bu, kullanıcı oturum açtıktan sonra, cihazda kötü amaçlı yazılım varsa, kötü amaçlı yazılımın kimlik bilgilerini (veya bir hash) çalabileceği ve ardından ağ genelinde serbestçe yayılabileceği anlamına gelir. İşleri daha da kötüleştiren Tek Oturum Açma (SSO), saldırganın herhangi bir ek doğrulama olmaksızın tüm kaynaklara erişmesi için kapıyı açar.

-

WHFB Neleri Kapsammaz?

WHFB kapakları Entra ID (eski adıyla Azure AD) ve istemci güncelleştirilmiş bir Windows 10 cihazı olduğunda AD. Ancak birçok kurumsal senaryoda durum böyle değil. Sadece birkaç örnek vermek gerekirse:

-

- LDAP uygulamaları

- İstemci olarak Kerberos kimlik doğrulamasını başlatan uygulamalar (SSO değil)

- MacBooks

- , Windows 7

- Windows sunucuları

- Linux

Hepimizin ortamlarında bunlara sahibiz, bu yüzden bunları yetkisiz erişimden nasıl koruyacağınızı bulmanız gerekir.

Nasıl Can Silverfort Yardım Edin?

Ağ İçindeki Kaynakları Koruma

Silverfort MFA'yı uygulayabilir ve risk tabanlı kimlik doğrulama kurumsal ağ ve bulut ortamındaki hassas kaynaklara güvenli erişim sağlamak. Bunu not etmek önemlidir Silverfort kullanıcı cihazının kilidi açıldıktan sonra kaynaklara erişimi güvence altına alır.

gibi bir çözüm kullanabilirsiniz Silverfort eklemek Risk Tabanlı Kimlik Doğrulama WHFB'nin kapsamadığı sistemlerden herhangi birine. Daha sonra şifrelerin ayak izini azaltmak istiyorsanız kuruluştaki şifre politikasını basitleştirerek başlayabilirsiniz. MFA'yı tüm kimlik doğrulama senaryolarına bir parolayla ekliyorsanız, parolanın o kadar karmaşık olması gerekmez (6 basamaklı bir pin kodu bile kullanabilirsiniz) ve bu kadar sık değiştirilmesi gerekmez. Bu adım, şifre yönetiminin kuruluşa maliyetini zaten önemli ölçüde azaltıyor. Diğer kısım ise görünürlük kazanıyor

uygulamalara erişim talepleri – Silverfort tüm erişim isteklerini tanımlamanıza ve bunların kimlik doğrulamasını kademeli olarak parolasız bir kimlik doğrulama mekanizmasıyla değiştirmenize yardımcı olur.

Uç nokta için mobil MFA

Kullanıcı iş istasyonlarının kilidini açmadan önce daha güçlü güvenlik uygulamak istiyorsanız, Silverfort'S MFA çözümü ek bir kimlik doğrulama faktörü olarak. Silverfort Microsoft'un desteklediği faktör üzerinden ek güvenlik sağlayabilen bant dışı kimlik doğrulamasıyla çalışabilir.

Ek olarak, Silverfort Windows 7 cihazları gibi WHFB'yi desteklemeyen cihazlara bant dışı kimlik doğrulaması ekleyebilir.

Uzak Masaüstü için MFA

Silverfort Hibrit ile gitmeyi seçseniz bile uzak masaüstü için MFA sağlar Entra ID (eski adıyla Azure AD) Anahtar Güven Dağıtımına Katıldı.

Cihaz kaydı için MFA

Bir cihazı kaydetmenin ilk adımı Entra ID (eski adıyla Azure AD), genellikle MFA gerektirir ve bu, Silverfort.

Parolasız Nasıl Gidilir?

Microsoft, parolasız geçiş için aşağıdaki adımları önerir:

1. Bir parola değiştirme teklifi geliştirin

Tek faktörün yeterli olmadığını hepimiz biliyoruz. Bu nedenle, parolayı kaldırmak güvenlik açısından bir zorluk teşkil eder, çünkü artık bir parola dışında iki faktöre ihtiyacınız vardır. WHFB bu zorluğun bir kısmını çözer, ancak daha önce bahsedildiği gibi diğer senaryoları korumasız bırakır. Parola değiştirme işleminiz, tüm kaynaklarınızı koruyabilen alternatif bir kimlik doğrulama faktörü içermelidir.

2. Kullanıcı tarafından görülebilen parola yüzey alanını azaltın

Buradaki ilk adım, WHFB'yi etkinleştirmektir. O zaman muhtemelen şöyle bir çözüm kullanmak istersiniz Silverfort hala parola kullanan tüm kaynakları otomatik olarak eşlemek için.

3. Parolasız dağıtıma geçiş

İşte burada işler zorlaşıyor. Parolasız kimlik doğrulamayı desteklemeyen uygulamalar, bu adımı gerçekleştirmeyi zorlaştıracaktır. Daha önce de belirtildiği gibi, bundan önce bu uygulamalar için MFA'yı zorunlu kılan ve aynı zamanda parolaların uzunluğunu ve karmaşıklığını azaltan bir ara adım öneriyorum.

4. Kimlik dizininden parolaları kaldırın

Tüm ortamınız SSO kapsamındaysa ve tüm uç noktalarda oturum açma, İş için Windows Hello'ya dayalıysa, dizininizde parolaya hiç ihtiyacınız yoktur. Ancak, çoğu organizasyonun bunun mümkün olabilmesi için daha kat etmesi gereken çok yol olduğunu düşünüyorum.

Genişletilmiş Parolasız Strateji

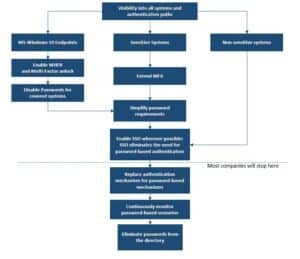

Önerdiğim stratejinin Microsoft'unkinden birkaç adımı daha var, ancak bence biraz daha pratik ve sürecin çok erken aşamalarında değer kazanmanıza olanak tanıyor:

Resim: "Parolasız" bir strateji uygulamak için önerilen süreç

Çoğu kuruluş, kuruluşun güvenliğini artırmak için sürecin üst bölümünü uygulayacaktır. Çoğu uygulamaya erişen çoğu kullanıcı için oturum açma sürecini basitleştirecek ve basit, hatırlaması kolay bir parola kullanmalarına izin verecektir. Ancak şifreleri tamamen ortadan kaldırmak isteyen kuruluşların ek adımlar atması gerekecektir.

Son sözler:

Tam bir parolasız strateji uygulamayı seçseniz de seçmeseniz de, Windows Hello for Business ve geniş bir yelpazenin birleşimi olduğunu düşünüyorum. çok faktörlü kimlik doğrulama çözümü kullanıcı deneyimini ve kuruluşun genel güvenlik duruşunu önemli ölçüde iyileştirebilir.

WHFB ve Multi-Factor Unlock'u etkinleştirmek zor değil. En hassas varlıklarınıza erişimi güvence altına almak için bir MFA çözümü uygulamak, kullandığınız çözüme bağlı olarak daha zorlayıcı olabilir. Nasıl olduğunu bilmek istiyorsan Silverfort dağıtımı basitleştirmenize ve herhangi bir hassas sistem için güvenli kimlik doğrulamayı etkinleştirmenize yardımcı olabilir - yazılım aracıları veya hat içi proxy'ler gerektirmeden - bize bildirin. Yardımcı olmaktan mutluluk duyarız.

Yaron Kassner, CTO ve Kurucu Ortak, Silverfort

SilverfortCTO'su ve Kurucu Ortağı Yaron Kassner siber güvenlik ve büyük veri teknolojisi uzmanıdır. Kurucu ortak olmadan önce Silverfort, Yaron, Cisco için büyük veri uzmanı danışmanı olarak görev yaptı. Ayrıca Microsoft'ta büyük veri analitiği ve makine öğrenimi algoritmalarını içeren yeni yetenekler geliştirdi. Bundan önce Yaron, İsrail Savunma Kuvvetleri'nin 8200 elit siber birliğinde saygın bir Ar-Ge ekibine liderlik etti, Yüzbaşı rütbesine yükseltildi ve prestijli bir mükemmellik ödülü aldı. Yaron lisans derecesine sahiptir. Matematik, Summa Cum Laude, M.Sc. ve Doktora Technion'dan Bilgisayar Bilimi Doktorası - İsrail Teknoloji Enstitüsü.

Hepinize Mutlu Tatiller ve Harika ve Güvenli bir 2020 diliyoruz!

Yaron Kassner