Okta'nın GitHub İhlali: İçgörüler ve Öneriler

Son zamanlarda rapor, Okta kısa süre önce iş gücü kimlik bulutunun kaynak kodunun çalındığı bir güvenlik ihlali yaşadı. Gibi Silverfort ortaklar Okta ile, ortak müşterilerimizin iş gücü kimliklerini korumak için, bu saldırıya ilişkin içgörülerimizi ve kuruluşların bu saldırının getirdiği potansiyel riske karşı korumalarını güçlendirmek için almaları gereken müteakip önlem adımlarını sizinle paylaşmak istiyoruz.

Içindekiler

Acil Risk Tespit Edilmedi

İlk olarak, var olduğuna dikkat etmek önemlidir. ani etki yok Okta, hizmetine veya müşteri verilerine yetkisiz erişim bulunmadığından herhangi bir Okta müşterisine.

Okta, bu ihlale yanıt olarak GitHub güvenliklerini gözden geçirip güçlendirmenin yanı sıra müşterilerini bilgilendirme de dahil olmak üzere doğru ve sorumlu önlemleri almıştır.

Acil Endişeler ve Uzun Vadeli Etkileri

Bununla birlikte, bu ihlalin olası acil ve uzun vadeli etkileri vardır. Okta, hizmetlerinin güvenliği için kaynak kodunun gizliliğine güvenmese de, sızıntısı, rakiplerin güvenlik açıklarını çok daha kolay bir şekilde araştırmasını sağlayacaktır - tehdit aktörlerinin şu anda bu tür araştırmalarla meşgul olma olasılığı yüksektir. , şimdiden saldırının sonraki adımlarını planlıyor.

Ek olarak, bunun bu yılki birkaç Okta ihlalinden biri olduğu düşünülürse, saldırganların Okta'nın hizmetini ve altyapısını tehlikeye atarak Okta müşterilerini hedef almaya çalışması muhtemeldir. Okta, kullanıcıların şifrelerini sakladığı için bu risk ele alınmalıdır.

Okta İhlali Potansiyel Olarak Ortaya Çıkarır Active Directory Ortamdan Kötü Amaçlı Erişime

Bu nedenle, Silverfort tavsiye eder sıfır güven yaklaşımı Okta'daki kimlikleri korumak için.

Ele geçirilen parolalara karşı en etkili çözüm, çok faktörlü kimlik doğrulama (MFA). Okta, müşterilerinin SaaS ve web uygulamalarına MFA sağlarken, Active Directory (AD) benzer korumaya sahip ortam. Okta'da saklanan şifreler genellikle senkronize edildiğinden Active Directory, bu MFA eksikliği, güvenliği ihlal edilmiş kimlik bilgileri aracılığıyla kötü niyetli erişime karşı kritik bir açık oluşturur.

Silverfort ve Okta Entegrasyonu Korur Active Directory çevre

arasındaki entegrasyon Silverfort ve Okta, Okta kullanıcılarının MFA korumasını tümünü kapsayacak şekilde genişletmesini sağlar. Active Directory ortamı, Okta ihlalinin ardından olası düşman eylemlerini azaltmak için ek bir koruma katmanı oluşturur.

kullanım Silverfort Dayanıklılığı Artırmak için Ücretsiz Kimlik Tehdit İzleme

Silverfort Bir sunuyor 60 günlük ücretsiz kimlik tehdidi izleme olan Okta müşterileri için paket Active Directory ve Okta kullanıcıları senkronize edildi. Yapabilirsiniz bu ücretsiz teklifi burada etkinleştirin.

İle Silverfort, aşağıdaki azaltma adımlarını gerçekleştirebilirsiniz:

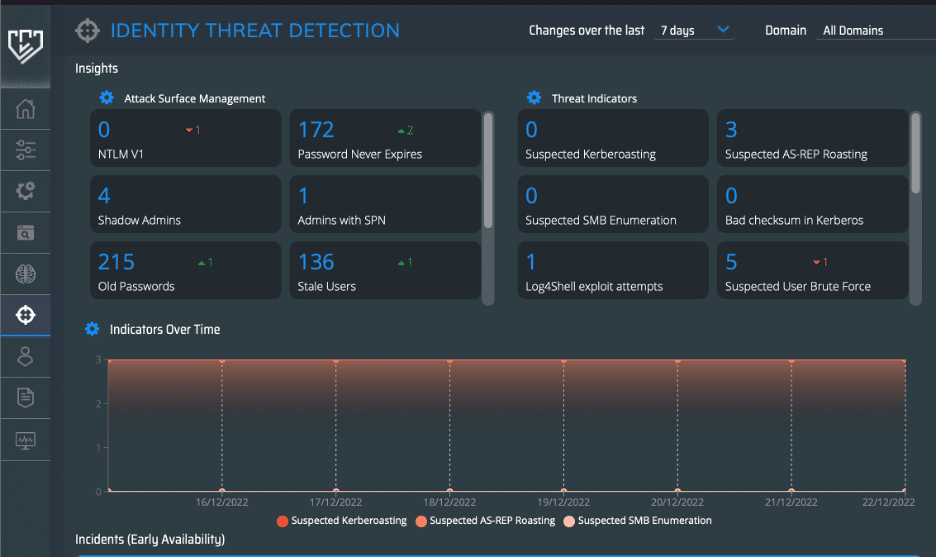

Sürekli izleme

- Saldırı yüzeyi Yönetim: Parolaları Okta ile senkronize etmiş olabilecek herhangi bir AD kimliği doğrulanmış sistemi, eski uygulamayı, komut satırı arabirimini (CLI) veya OT sistemini izleyin.

- Aktif Saldırılar: Tespit edilen kimlik tehditlerini izleyin ve yararlanın Silverforthızlı ve verimli bir yanıt için kimlik verileri.

Aktif MFA Koruması

- GitHub, MFA gerektirecek 2023'ün sonuna kadar, daha erken değilse. Tüm SaaS uygulamaları için Okta kullanarak MFA'yı etkinleştirin.

- Uzatmak MFA çözümü şirket içi AD kimlik doğrulamalı tüm uygulamalara.

Kullanma Silverfort–Okta entegrasyonu, ortamınızı bu ihlalden kaynaklanacak olası kimlik tehditlerine karşı güvenli tutmanın hızlı ve güvenli bir yolunu sunar.