MFA ile Office365 Saldırılarını (CVE-2017-11774) Engelleme

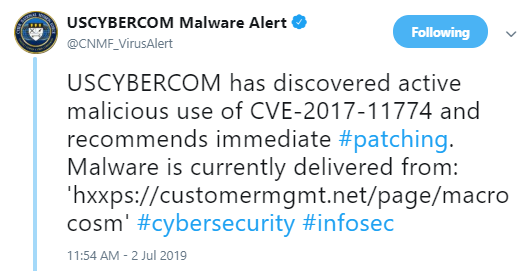

ABD Siber Komutanlığı kısa süre önce Twitter'da bir Outlook güvenlik açığının kötüye kullanılmasıyla ilgili bir güvenlik uyarısı yayınladı. https://twitter.com/CNMF_VirusAlert/status/1146130046127681536.

Bu güvenlik açığı ilk olarak 2017'de SensePost tarafından bulundu ve bildirildi - buraya bakın: https://sensepost.com/blog/2017/outlook-home-page-another-ruler-vector/ O zamandan beri bir yama kullanıma sunuldu, ancak güvenlik açığı hala aktif olarak kötüye kullanılıyor.

Nasıl Çalışır?

Bu, güvenliği ihlal edilmiş Office 365 kimlik bilgileri verildiğinde uzaktan kod yürütülmesine (RCE) izin veren ilginç bir saldırı vektörüdür: İstismar, Outlook'un Giriş Sayfasının, Outlook'ta bir klasör her açıldığında bir web sayfası açabilen bir özelliğinden yararlanır. Bunu neden yapmak isteyesin? Çevrimiçi olarak yüzen bir örnek, Outlook uygulamasının içinden SharePoint'e hızlı bir bağlantıya sahip olmaktır. Bu, Microsoft'un güvenlik düzeltmesinin kaldırdığı eski bir özelliktir. Bu, eski özellikleri yazılımınızda tutmanın neden tehlikeli olduğunun bir örneğidir - farklı bir blogun konusu. Ana sayfa URL'si, klasör ayarlarında saklanır. Klasör ayarları nerede tanımlanır? Sunucu şirket içi bir Exchange sunucusundan eşitlendiyse, o sunucuda. Bu klasör Outlook 365'ten eşitlenirse, o zaman oradan. Bu saldırı vektörü, Office 365 sunucusundan gerçek bilgisayara senkronizasyondan yararlanır.

Bu nasıl bir uzaktan kod yürütme saldırısına dönüşür?

Şimdiye kadar, kullanıcının Office 365 hesabına erişim izni verilen bir web sayfasının nasıl açılacağını açıkladık. Ancak bu nasıl bir uzaktan kod yürütme saldırısına dönüşür? Web sayfasının bir Internet Explorer çerçevesi tarafından yüklendiği göz önüne alındığında, yapılacak ilk işlem, ActiveX denetimlerinin yüklenmesine bakmaktır. ActiveX denetimlerinin yüklenebileceği kısıtlamalar olsa da, bilgisayar korsanları bu kısıtlamaları aşmanın bir yolunu buldu. Korumalı alanda çalışmak üzere beyaz listeye eklenmiş bir Outlook ActiveX denetimi vardır. Bu, geçerli kodu, yani Outlook uygulamasını çalıştıran kabı temsil eden bir nesnedir. Bu nesne, "Kabuk" nesnesi de dahil olmak üzere herhangi bir rasgele nesnenin oluşturulmasına izin veren "createObject" adlı bir işleve sahiptir. Bu son nesne, herhangi bir uygulamanın yürütülmesine izin verir ve böylece sanal alandan kaçmayı sağlar. Bu, korumalı alanların kurşun geçirmez olmadığını hatırlatır.

Öneriler:

İki temel öneri var: Her şeyden önce, tüm kullanıcılarınızın sistemlerine yama uyguladığınızdan emin olun. Ekim 2017'de bu güvenlik açığı için bir yama yayınlandı. Herhangi bir sistemi yamasız bırakmak için hiçbir neden yok. Ek olarak, uygulamanızı önemle tavsiye ederiz. MFA bu ve benzeri saldırıları engellemek için: Kullanıcıların Outlook uygulamasına erişimi için MFA'yı zorlama ve Office 365 hesapları, saldırganlar 2 ile kimlik doğrulaması yapamayacakları için bu saldırı zincirini kökünde durduracaktır.nd faktör ve sonuç olarak, Office 365 hesabına erişemeyecekler. Outlook uygulamasındaki güvenlik açıkları olsa bile, güvenlik açığından yararlanmak ve uzaktan kod yürütme senaryosunu etkinleştirmek için Office365'e erişim gereklidir.

Yaron Kassner, CTO ve Kurucu Ortak, Silverfort

SilverfortCTO'su ve Kurucu Ortağı Yaron Kassner siber güvenlik ve büyük veri teknolojisi uzmanıdır. Kurucu ortak olmadan önce Silverfort, Yaron, Cisco için büyük veri uzmanı danışmanı olarak görev yaptı. Ayrıca Microsoft'ta büyük veri analitiği ve makine öğrenimi algoritmalarını içeren yeni yetenekler geliştirdi. Bundan önce Yaron, İsrail Savunma Kuvvetleri'nin 8200 elit siber birliğinde saygın bir Ar-Ge ekibine liderlik etti, Yüzbaşı rütbesine yükseltildi ve prestijli bir mükemmellik ödülü aldı. Yaron lisans derecesine sahiptir. Matematik, Summa Cum Laude, M.Sc. ve Doktora Technion'dan Bilgisayar Bilimi Doktorası - İsrail Teknoloji Enstitüsü.