ความท้าทายด้านการปกป้องตัวตน 5 อันดับแรกสำหรับบริษัทผู้ผลิต

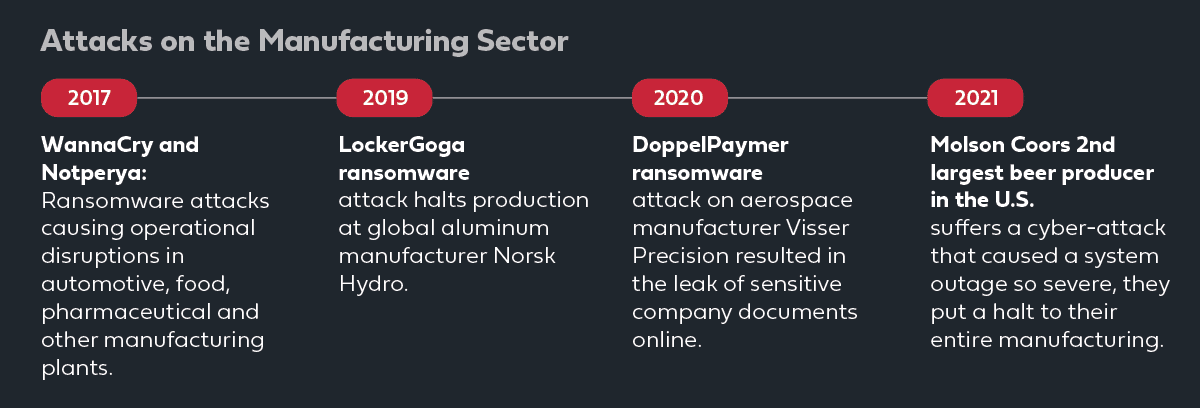

เป็นที่ทราบกันทั่วไปว่าการผลิตเป็นหนึ่งในประเภทธุรกิจที่ตกเป็นเป้าหมายมากที่สุด และนักคุกคามนั้นเปิดปฏิบัติการโจรกรรมข้อมูลและแรนซัมแวร์ในบริษัทผู้ผลิตทุกวัน สิ่งที่ไม่ค่อยทราบกันทั่วไปก็คือการเพิ่มขึ้นของภัยคุกคามด้านข้อมูลประจำตัวในภาพรวมของภัยคุกคามโดยรวมนั้นชนกับจุดอ่อนด้านความปลอดภัยซึ่งมีลักษณะเฉพาะในแนวดิ่งนี้ ทำให้ผู้ผลิตมีความเสี่ยงเพิ่มขึ้นและความเสียหายที่อาจเกิดขึ้นจากการโจมตีเหล่านี้

ในโพสต์นี้ เราจะทำความคุ้นเคยกับภัยคุกคามด้านข้อมูลประจำตัวที่สภาพแวดล้อมการผลิตเผชิญ ทำความรู้จักกับความท้าทายห้าอันดับแรกที่พวกเขาเผชิญเมื่อพยายามป้องกัน และเรียนรู้วิธีการ Silverfort's แพลตฟอร์มการป้องกันข้อมูลประจำตัวแบบครบวงจร สามารถช่วยทีมข้อมูลประจำตัวและความปลอดภัยในการจัดการกับความท้าทายเหล่านี้อย่างเต็มที่และรักษาสภาพแวดล้อมให้ปลอดภัย

สารบัญ

แนวภัยคุกคามด้านการผลิต

ไม่มีภาคส่วนใดที่ปลอดภัยจากการคุกคามของการโจมตีทางไซเบอร์ที่เข้ามา นี่เป็นเรื่องจริงโดยเฉพาะอย่างยิ่งกับองค์กรการผลิตซึ่งผลลัพธ์ที่เป็นไปได้จะประสบความสำเร็จ ransomware การโจมตีหรือการขโมยข้อมูลมีความรุนแรงเนื่องจากมีความทนทานต่อการหยุดทำงานและผลกระทบต่อกระบวนการผลิตต่ำ ดัชนีข่าวกรองภัยคุกคาม X-Force 2022 ของ IBM แสดงให้เห็นว่าผู้ผลิตเป็นอุตสาหกรรมที่ตกเป็นเป้าหมายมากที่สุด เนื่องจากมีความอดทนต่ำต่อการหยุดทำงานและการควบคุมความปลอดภัยที่ล้าสมัย นอกจากนี้ ก การศึกษาดีลอยต์ โดยเน้นย้ำว่ากว่า 40% ของบริษัทผู้ผลิตประสบกับการโจมตีทางไซเบอร์ในปีที่ผ่านมา

การดำเนินการทางกายภาพและข้อมูลที่มีค่าของผู้ผลิตได้ดึงดูดความสนใจของผู้คุกคามเนื่องจากผู้ผลิตไม่เต็มใจที่จะใช้เทคโนโลยีสมัยใหม่ในสภาพแวดล้อมของพวกเขา ซึ่งส่งผลให้แรนซัมแวร์ที่มีความต้องการมักจะประสบความสำเร็จ แนวทางใหม่นี้ทำให้องค์กรตรวจจับ ป้องกัน และตอบสนองต่อการโจมตีในสภาพแวดล้อมแบบไฮบริดได้ยาก

นอกจากนี้ ฝ่ายตรงข้ามกำลังกำหนดเป้าหมายไปที่พนักงานของผู้ผลิตมากขึ้นเรื่อยๆ เพื่อเข้าถึงข้อมูลประจำตัว ข้อมูล และการเข้าถึงระบบที่สำคัญของพวกเขา ในอุตสาหกรรมการผลิต โดยทั่วไปแล้วการตระหนักรู้ถึงภัยคุกคามของพนักงานถือเป็นจุดอ่อนหรือผลที่แขวนลอยสำหรับฝ่ายตรงข้ามที่จะกำหนดเป้าหมายและเปิดประตูเพื่อย้ายด้านข้างในสภาพแวดล้อมของผู้ผลิต

การผลิตมีความท้าทายในการปกป้องตัวตน

ผู้ผลิตกำลังเพิ่มจุดเข้าสู่สภาพแวดล้อมของตนมากขึ้นเรื่อยๆ รวมถึงเพิ่มพันธมิตรกับอุปกรณ์ของบุคคลที่สามที่ไม่ได้รับการป้องกัน สิ่งนี้ทำให้สภาพแวดล้อมการผลิตเปิดรับกับขาเข้ามากขึ้น การโจมตีตามข้อมูลประจำตัว ซึ่งใช้ข้อมูลประจำตัวที่ถูกบุกรุกเพื่อเข้าถึงทรัพยากรระดับองค์กรด้านการผลิต

เมื่อผู้คุกคามเข้าถึงได้โดยใช้ข้อมูลประจำตัวที่ถูกบุกรุก พวกเขาจะสามารถเข้าถึงทรัพยากรต่างๆ เช่น แอปพลิเคชันและระบบดั้งเดิมได้อย่างสมบูรณ์ การเข้าถึงที่เป็นอันตรายนี้จะตามมาด้วยการกรอง IP ที่ละเอียดอ่อนหรือการขู่กรรโชกภายใต้การคุกคามของการปิดระบบ

ผู้ผลิตทั่วไปไม่ได้ติดตั้งอุปกรณ์ที่เหมาะสม การป้องกันตัว ควบคุมเพื่อตรวจหาและป้องกันการโจมตีดังกล่าวเหมือนในสถานการณ์ข้างต้นที่ผู้ประสงค์ร้ายตรวจสอบสิทธิ์ด้วยข้อมูลประจำตัวที่ถูกต้องแต่ถูกบุกรุก นี่เป็นเรื่องจริงโดยเฉพาะอย่างยิ่งเมื่อต้องปกป้องแอปพลิเคชันรุ่นเก่า

ความท้าทายด้านความปลอดภัยที่ผู้ผลิตกำลังเผชิญ

ความท้าทายในการปกป้องข้อมูลประจำตัวที่แตกต่างกันซึ่งผู้ผลิตกำลังเผชิญควรมีความสำคัญสูงสุดสำหรับองค์กรการผลิตทั้งหมด ต่อไปนี้คือความท้าทายด้านการปกป้องข้อมูลประจำตัวที่เกี่ยวข้องมากที่สุด XNUMX ประการที่ผู้ผลิตกำลังเผชิญอยู่

ไม่สามารถป้องกันแอปพลิเคชันรุ่นเก่าได้ ไอ้เวรตะไล

แอปพลิเคชันรุ่นเก่าได้รับการพัฒนามานานก่อนที่เทคโนโลยี MFA จะพร้อมใช้งานอย่างแพร่หลาย ดังนั้นจึงไม่สนับสนุนการรวมเป็นค่าเริ่มต้นโดยกำเนิด การรับรอง กระบวนการ. หากต้องการรวม MFA เข้ากับแอปพลิเคชันแบบเดิม องค์กรจะต้องทำการเปลี่ยนแปลงโค้ดของแอปพลิเคชัน ซึ่งอาจทำให้เกิดความขัดแย้งต่อความต่อเนื่องในการปฏิบัติงาน และด้วยเหตุนี้โดยทั่วไปแล้วจึงหลีกเลี่ยง นอกจากนี้ แอปพลิเคชันการผลิตมักจะอยู่ในองค์กรและตรวจสอบสิทธิ์ Active Directory มากกว่า NTLM และ Kerberos โปรโตคอลซึ่งไม่รองรับ MFA หากไม่มีการป้องกัน MFA โครงสร้างพื้นฐานของแอปพลิเคชันรุ่นเก่าและข้อมูลที่มีความละเอียดอ่อนจะถูกเปิดเผยต่อผู้ไม่หวังดีที่สามารถเข้าถึงสภาพแวดล้อมเบื้องต้นได้สำเร็จและได้รับข้อมูลประจำตัวที่ถูกบุกรุก

การจำกัดการเข้าถึงของบุคคลที่สาม

ผู้ผลิตใช้ซอฟต์แวร์อย่างกว้างขวางซึ่งได้รับการสนับสนุนและบำรุงรักษาโดยผู้ให้บริการบุคคลที่สามซึ่งเข้าถึงสภาพแวดล้อมของตนเป็นประจำเพื่อดำเนินการบำรุงรักษา การดูแลระบบ และการจัดการต่างๆ ของกระบวนการทางอุตสาหกรรม อย่างไรก็ตาม ทีมรักษาความปลอดภัยของผู้ผลิตจำกัดไม่ให้ควบคุมสถานะความปลอดภัยของอุปกรณ์ของผู้ใช้บุคคลที่สาม และการมองเห็นการกระทำของพวกเขาและความเสี่ยงที่ผู้ใช้เผชิญอยู่นั้นจำกัดมาก นอกเหนือจากการเชื่อมต่อโดยตรงกับสภาพแวดล้อม ด้วยเหตุนี้ ผู้ก่อภัยคุกคามจึงมักกำหนดเป้าหมายไปที่ห่วงโซ่อุปทานมากกว่าเป้าหมายโดยตรง เนื่องจากพวกเขาคิดอย่างถูกต้องว่าจะทำให้สำเร็จได้ง่ายกว่า การประนีประนอมข้อมูลประจำตัวผู้ใช้ของผู้จำหน่ายบุคคลที่สามทำให้ผู้โจมตีสามารถเข้าถึงสภาพแวดล้อมการผลิตได้ โดยเฉพาะอย่างยิ่งเมื่อไม่ได้บังคับใช้การเข้าถึงที่มีสิทธิพิเศษน้อยที่สุด

สภาพแวดล้อมแบบไฮบริด

สภาพแวดล้อมการผลิตโดยทั่วไปในปัจจุบันประกอบด้วยเวิร์กสเตชันและเซิร์ฟเวอร์ภายในองค์กร (สำหรับทั้งโรงงานและเครือข่ายไอที) และปริมาณงานแบบมัลติคลาวด์ และแอปพลิเคชัน SaaS การแยกส่วนสภาพแวดล้อมประเภทต่างๆ สร้างข้อเสียให้กับทีมรักษาความปลอดภัยในการมองเห็นบริบททั้งหมดของพฤติกรรมของบัญชีผู้ใช้แต่ละบัญชี ลดความสามารถในการตรวจจับการพยายามพิสูจน์ตัวตนว่าเป็นอันตรายและทำให้ MFA ยกระดับขึ้นอย่างมาก นอกจากนี้ ส่วนหลักของสภาพแวดล้อมนี้ เช่น ภายในองค์กร Active Directory หนึ่ง ไม่รองรับการป้องกัน MFA เลย ผู้ประสงค์ร้ายใช้ประโยชน์จากจุดอ่อนของการมองเห็นแบบแยกส่วนของแต่ละสภาพแวดล้อมเพื่อดำเนินการแบบผสมผสาน การเคลื่อนไหวด้านข้าง โจมตีเพื่อเคลื่อนย้ายไปมาระหว่างภายในองค์กรและบนคลาวด์อย่างต่อเนื่อง

บัญชีที่ใช้ร่วมกัน

แนวทางปฏิบัติทั่วไปของพนักงานที่แตกต่างกันโดยใช้ข้อมูลรับรองเดียวกันเพื่อเข้าถึงแอปพลิเคชันหรือเครื่องจักรมักถูกนำมาใช้ในองค์กรการผลิต ตัวอย่างเช่น พนักงานฝ่ายผลิต XNUMX คนใช้ข้อมูลรับรองผู้ใช้เดียวกันเพื่อเข้าถึงเครื่องจักรหรือแอปพลิเคชันการผลิต แม้ว่าการมีบัญชีหลักเดียวสำหรับพนักงานหลายคนอาจสะดวกกว่า แต่ก็สร้างความเสี่ยงด้านการมองเห็นและความปลอดภัยที่สำคัญ ผู้ประสงค์ร้ายต้องการเพียงหลอกลวงให้พนักงานคนใดคนหนึ่งเข้าถึงบัญชีนี้และย้ายไปด้านข้างในสภาพแวดล้อมของผู้ผลิต

คอนเวอร์เจนซ์ไอที/โอที

เทคโนโลยีสารสนเทศ (IT) และเทคโนโลยีการดำเนินงาน (OT) ทำงานอย่างเป็นอิสระในการผลิตมาโดยตลอด จากสภาพแวดล้อมทางกายภาพและแอปพลิเคชันต่างๆ ระบบ IT และ OT ไม่ได้ออกแบบมาเพื่อสื่อสารระหว่างกัน เนื่องจากช่องว่างนี้ยังคงแคบลงและเครือข่ายเหล่านี้เชื่อมต่อกันมากขึ้น พื้นผิวการโจมตี สำหรับภัยคุกคามทางไซเบอร์มีการขยายตัวอย่างมาก การบรรจบกันของ IT/OT ทำให้อุปกรณ์ OT สามารถเข้าถึงได้จากเครือข่าย IT โดยการเคลื่อนย้ายด้านข้าง สิ่งนี้กระตุ้นให้ผู้ไม่ประสงค์ดีมุ่งเป้าไปที่ผู้ผลิต เนื่องจากการใช้ข้อมูลประจำตัวที่ถูกบุกรุกจากทีมไอทีอย่างง่าย ๆ ทำให้พวกเขาเคลื่อนย้ายข้ามสภาพแวดล้อม OT ได้ในด้านข้าง

Solution: SilverfortMFA ของ Unified Identity Protection

Silverfort ได้บุกเบิกเป็นรายแรกของโลก การป้องกันตัวตนแบบครบวงจร แพลตฟอร์มนั้น ขยาย MFA และการรักษาความปลอดภัยข้อมูลประจำตัวที่ทันสมัยไปยังผู้ใช้และทรัพยากรใด ๆ รวมถึงแอปพลิเคชันรุ่นเก่า ที่ไม่สามารถป้องกันได้มาก่อน

พื้นที่ Silverfort แพลตฟอร์ม Unified Identity Protection Platform ผสานรวมกับ Identity Providers (IDP) ทั้งหมดในสภาพแวดล้อมแบบไฮบริดของผู้ผลิตเพื่อดำเนินการตรวจสอบอย่างต่อเนื่อง วิเคราะห์ความเสี่ยง และนโยบายการเข้าถึงแบบปรับเปลี่ยนตามความพยายามในการเข้าถึงทั้งหมด ที่ทำโดยผู้ใช้ทั้งหมด ไปยังทรัพยากรการผลิตทั้งหมด

กับ Silverfortการเข้าถึงทรัพยากรจะไม่ได้รับตามข้อมูลประจำตัวเพียงอย่างเดียว ค่อนข้าง, Silverfortการวิเคราะห์ความเสี่ยงจะกำหนดว่าจะอนุญาตการเข้าถึง เพิ่มการรับรองความถูกต้องด้วยการตรวจสอบ MFA หรือบล็อกความพยายามในการเข้าถึงทั้งหมดหรือไม่

นอกเหนือจากความเรียบง่ายในการดำเนินงานซึ่งเกี่ยวข้องกับการจัดการโซลูชันเดียวเท่านั้น Silverfortสถาปัตยกรรมของช่วยให้ผู้ผลิตมีความครอบคลุม MFA เต็มรูปแบบทั่วทั้งทรัพยากรภายในองค์กรและบนคลาวด์ในสภาพแวดล้อมแบบไฮบริด

ทางนี้, Silverfort เอาชนะความท้าทายทั้งหมดที่เราอธิบายไว้ในส่วนก่อนหน้า:

- แอปพลิเคชั่นรุ่นเก่า – IdP ส่งต่อ Silverfort คำขอการเข้าถึงทั้งหมด รวมถึงคำขอที่สร้างโดยแอปพลิเคชันรุ่นเก่า เปิดใช้งาน Silverfort เพื่อปกป้องพวกเขาด้วย MFA ไม่ว่าแอปพลิเคชันจะรองรับ MFA หรือไม่

- การเข้าถึงของบุคคลที่สาม - Silverfort ไม่ต้องการการติดตั้งตัวแทนบนอุปกรณ์ที่ได้รับการป้องกัน ทำให้สามารถบังคับใช้ MFA ได้อย่างง่ายดายเมื่อพยายามเข้าถึงทรัพยากรใดๆ รวมถึงทรัพยากรที่สร้างโดยผู้จำหน่ายภายนอก

- สภาพแวดล้อมแบบไฮบริด - Silverfortการผสานรวมกับ IdP ทั้งหมด ทั้งภายในองค์กรและในระบบคลาวด์ช่วยให้สามารถตรวจสอบและวิเคราะห์บริบทเส้นทางการตรวจสอบสิทธิ์แบบเต็มของผู้ใช้ทุกราย และขยาย MFA ไปยังสภาพแวดล้อมภายในองค์กรทั้งหมด รวมถึงทรัพยากรที่ไม่เคยได้รับการปกป้องมาก่อน

- บัญชีที่ใช้ร่วมกัน- Silverfortการรวมเข้ากับโทเค็น MFA ที่แตกต่างกันทำให้ผู้ดูแลระบบสามารถลงทะเบียนโทเค็นที่แตกต่างกันสำหรับบัญชีเดียวกับผู้ใช้หลายคน Silverfort ให้โทเค็นคีย์ FIDO2 เพื่อแก้ปัญหานี้

- การบรรจบกันของ IT-OT- Silverfort บังคับใช้นโยบายการรับรองความถูกต้องและการเข้าถึงอย่างปลอดภัยทั่วทั้งเครือข่ายองค์กร เครือข่ายอุตสาหกรรม และสภาพแวดล้อมคลาวด์ รวมถึงระบบไอทีและ OT ที่ละเอียดอ่อนซึ่งถือว่า 'ไม่สามารถป้องกันได้' จนถึงทุกวันนี้

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับวิธีการ Silverfort สามารถช่วยสภาพแวดล้อมการผลิตของคุณ ขอตัวอย่างที่นี่