Silverfort การป้องกัน CVE-2023-23397 Outlook Zero Day

ใน Patch Tuesday ล่าสุด Microsoft ได้ออกแพทช์สำหรับ CVE-2023-23397 Zero Day ใน Outlook ซึ่งมีรายงานว่าถูกใช้ประโยชน์อย่างป่าเถื่อน การใช้ประโยชน์จากช่องโหว่นี้ทำให้ฝ่ายตรงข้ามสามารถคว้าแฮช NTLM (เทียบเท่ากับข้อมูลรับรองผู้ใช้) จากเครื่องเป้าหมายและใช้เพื่อการเข้าถึงเครื่องอื่นในสภาพแวดล้อมที่เป็นอันตราย ทั้งหมดนี้จะเกิดขึ้นทันทีที่อีเมลที่สร้างขึ้นถูกดาวน์โหลดไปยังกล่องขาเข้าของเครื่อง โดยไม่จำเป็นต้องมีการโต้ตอบใดๆ จากฝั่งของเหยื่อ Microsoft ได้จัดอันดับความรุนแรงของช่องโหว่นี้ว่า 'สำคัญ' และ ติดตามการแสวงประโยชน์ ให้กับกลุ่ม APT ของรัสเซียที่มีเป้าหมายเป็นองค์กรจำนวนจำกัดในภาครัฐบาล การขนส่ง พลังงาน และการทหารในยุโรป ในบทความนี้ เราจะแสดงการวิเคราะห์โดยสังเขปของ CVE-2023-23397 และแสดงวิธีการ Silverfortแพลตฟอร์ม Unified Identity Protection สามารถลดผลกระทบจากการแสวงประโยชน์ได้ ด้วยนโยบายง่ายๆ ที่บังคับใช้ ไอ้เวรตะไล ในการรับรองความถูกต้อง NTLM

สารบัญ

CVE-2023-23397 การวิเคราะห์ระดับสูง

คำอธิบายของคอมโพเนนต์ Outlook เป้าหมาย

CVE-2023-23397 เป็นช่องโหว่ Elevation of Privilege ใน Outlook Client สำหรับ Windows มันใช้แอตทริบิวต์โบราณที่ยังคงมีอยู่ในทางที่ผิดซึ่งเปิดใช้งานเสียงเตือนที่กำหนดเองของการนัดหมายตามกำหนดเวลา ตามข้อมูลของ Microsoft เอกสาร คุณลักษณะ 'PidLidReminderFileParameter' ยอมรับเส้นทางแบบเต็มของไฟล์เสียง ฟิลด์นี้รองรับพาธแบบแผนการตั้งชื่อสากล (UNC) เพื่อเข้าถึงไฟล์และโฟลเดอร์ระยะไกลโดยใช้โปรโตคอลการแชร์ไฟล์บนเครือข่ายมาตรฐาน SMB เมื่อมีการนัดหมาย ค้างชำระซึ่งจะทริกเกอร์เสียงที่กำหนดเองและบังคับให้ Outlook เข้าถึงไฟล์ระยะไกล

ช่องโหว่ในคอมโพเนนต์นี้อยู่ที่ไหน

ปัญหาเกี่ยวกับพฤติกรรมนี้คือในระหว่างการสร้างเซสชัน SMB การรับรองความถูกต้อง NTLM จะทำกับเซิร์ฟเวอร์ระยะไกล การฉกเซสชันอาจทำให้ฝ่ายตรงข้ามทำการโจมตีรีเลย์ NTLM กับบริการอื่นในนามของเหยื่อ หรืออีกวิธีหนึ่งคือบังคับแฮช NTLM และรับรหัสผ่านของผู้ใช้

ดังนั้น ก่อนอื่น เราขอแนะนำอย่างยิ่งให้อัปเกรดไคลเอ็นต์ Outlook ทั้งหมดสำหรับ Windows เป็นเวอร์ชันล่าสุด

CVE-2023-23397 ความเสี่ยง: การขโมยข้อมูลประจำตัวโดยไม่จำเป็นต้องมีการโต้ตอบกับผู้ใช้

ข้อกังวลเฉพาะเกี่ยวกับช่องโหว่นี้คือสามารถถูกทริกเกอร์โดยผู้ใช้ไม่ต้องโต้ตอบใดๆ ในขณะที่ไคลเอนต์ Outlook ได้รับการนัดหมายที่เป็นอันตราย นี่เป็นเพราะแอตทริบิวต์ที่ผิดพลาดถูกเรียกใช้ในกรณีที่มีการนัดหมาย ค้างชำระ. สิ่งนี้ทำให้แตกต่างจากช่องโหว่ที่ต้องมีการโต้ตอบอย่างมาก เช่น การเปิดไฟล์แนบหรือการคลิกลิงก์ กระบวนการแสวงประโยชน์ทั้งหมดเกิดขึ้นในเบื้องหลัง ทำให้ฝ่ายตรงข้ามสามารถเข้าถึงทรัพยากรในนามของผู้ใช้ได้

ชุดความปลอดภัยทั่วไปในองค์กรปัจจุบันขาดความสามารถในการตรวจจับและป้องกันแบบเรียลไทม์ การเคลื่อนไหวด้านข้าง การโจมตีที่ใช้การถ่ายทอด NTLM สิ่งนี้ทำให้ CVE-2023-23397 เป็นภัยคุกคามที่ต้องได้รับการแก้ไขในทันที

Silverfort การบรรเทาผลกระทบจาก CVE-2023-23397

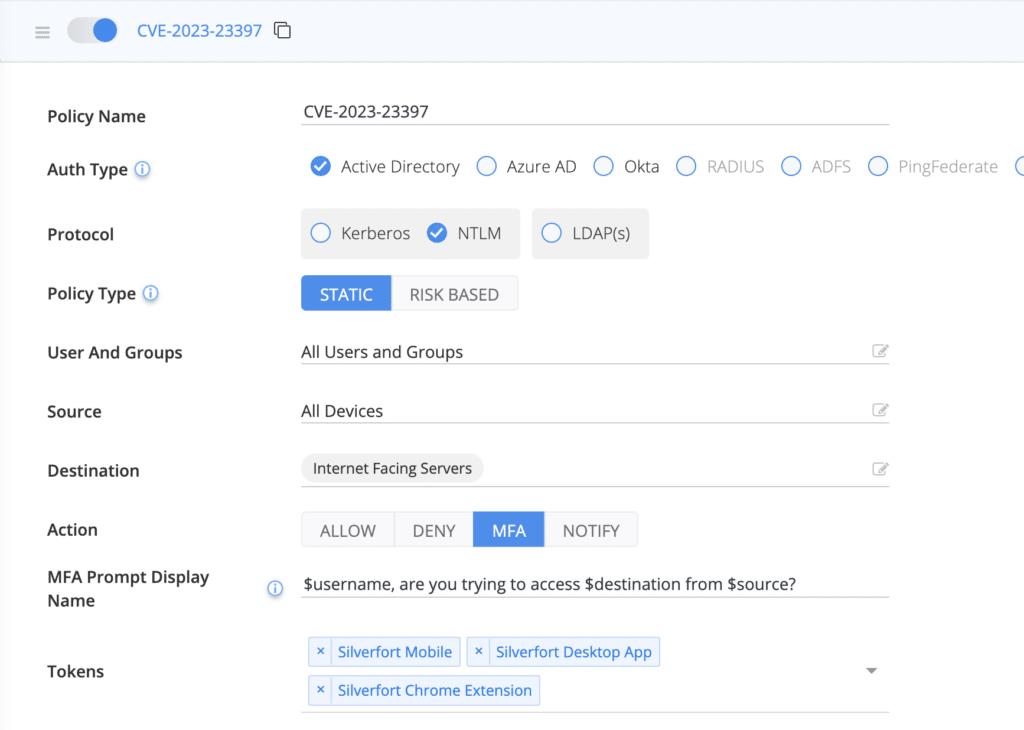

Silverfortเป็นอันหนึ่งอันเดียวกัน การป้องกันตัวตน แพลตฟอร์มสามารถป้องกันการใช้ประโยชน์จาก CVE-2023-23397 ในขณะที่ Silverfort จะไม่ป้องกันการแสวงหาผลประโยชน์นั้นเอง กีดกันความสามารถของฝ่ายตรงข้ามในการใช้แฮชที่ขโมยมาเพื่อการเข้าถึงที่เป็นอันตราย, ด้วยนโยบาย MFA ที่เรียบง่าย

Silverfort ดำเนินการตรวจสอบอย่างต่อเนื่องตามเวลาจริง วิเคราะห์ความเสี่ยง และการบังคับใช้นโยบายสำหรับการรับรองความถูกต้องทั้งหมดในสภาพแวดล้อม AD ด้วยเหตุนี้จึงสามารถระบุการรับรองความถูกต้อง NTLM และใช้ประโยชน์จากการระบุตัวตนนี้เพื่อทริกเกอร์การตรวจสอบ MFA

นโยบายที่แนะนำเพื่อป้องกันการโจมตีรีเลย์ NTLM ที่อาจเกิดขึ้น

ขอแนะนำให้ทำดังนี้

1. กำหนดค่านโยบาย NTLM สำหรับเซิร์ฟเวอร์ใดๆ ที่เปิดเผยต่ออินเทอร์เน็ต ในฐานะที่เป็นมาตรการป้องกันเพิ่มเติม คุณสามารถรวมทรัพยากรที่ละเอียดอ่อนซึ่งไม่เปิดเผยต่ออินเทอร์เน็ต เนื่องจากช่องโหว่นี้สามารถถูกนำไปใช้จากภายในเครือข่ายได้เช่นกัน

2. ใช้นโยบาย MFA สำหรับโปรโตคอลการตรวจสอบความถูกต้องที่ไม่ใช่ NTLM เนื่องจากมีรูปแบบต่างๆ ของวิธีการใช้ประโยชน์จากช่องโหว่โดยที่รหัสผ่านสามารถถูกบังคับแบบเดรัจฉานได้ ทำให้ผู้โจมตีสามารถใช้กับโปรโตคอลการตรวจสอบความถูกต้องอื่นๆ ได้เช่นกัน

หากคุณพบความสามารถในการปกป้อง NTLM และโปรโตคอล AD อื่นๆ ด้วย MFA โปรดติดต่อและ ขอตัวอย่าง หรือเยี่ยมชมของเรา เว็บไซต์.