Silverfort ป้องกันการใช้ประโยชน์จากช่องโหว่ PrintNightmare ในเชิงรุก

ช่องโหว่ใน Windows Print Spooler อาจทำให้โค้ดจากระยะไกลเป็น "ระบบ" โดยผู้ใช้โดเมนที่ได้รับการรับรองความถูกต้องบนระบบ Windows รายละเอียดและการพิสูจน์แนวคิดเกี่ยวกับช่องโหว่ดังกล่าวรั่วไหลออกมาบนอินเทอร์เน็ต ช่องโหว่นี้ถูกเรียกว่า “PrintNightmare” Print Spooler ซึ่งเปิดใช้งานตามค่าเริ่มต้นใน Microsoft Windows เป็นบริการ Windows ที่รับผิดชอบในการจัดการงานพิมพ์ทั้งหมดที่ส่งไปยังเครื่องพิมพ์คอมพิวเตอร์หรือเซิร์ฟเวอร์การพิมพ์

การใช้ประโยชน์จากช่องโหว่นี้สามารถเปิดประตูสู่การครอบครองระบบโดยฝ่ายตรงข้ามจากระยะไกลได้สำเร็จ ผู้โจมตีที่ผ่านการรับรองความถูกต้องจากระยะไกลสามารถเรียกใช้โค้ดที่มีสิทธิ์ระดับสูงบนเครื่องที่เปิดใช้งานบริการ Print Spooler

เมื่อ Microsoft ออกคำแนะนำเกี่ยวกับช่องโหว่ที่คล้ายกันใน Print Spooler (CVE-2021-1675) นักวิจัยด้านความปลอดภัยได้เปิดเผยรายละเอียดของ PrintNightmare (CVE-2021-34527) โดยไม่ได้ตั้งใจ ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่นี้เพื่อควบคุมระบบที่ได้รับผลกระทบ

Silverfort การป้องกันการแสวงหาผลประโยชน์จาก PrintNightmare

Silverfortเป็นอันหนึ่งอันเดียวกัน การป้องกันตัวตน สามารถให้การป้องกันเต็มรูปแบบต่อการโจมตีดังกล่าวด้วยนโยบายการตรวจสอบสิทธิ์ตามความเสี่ยงแบบง่ายๆ ซึ่งนำไปใช้กับระบบที่ใช้บริการ Print Spooler ในลักษณะนี้ ความพยายามในการเข้าถึงที่เป็นอันตรายใดๆ ความพยายามในการเข้าถึงของฝ่ายตรงข้ามจะทำให้เกิด ไอ้เวรตะไล การแจ้งเตือนไปยังผู้ใช้ที่ถูกบุกรุกจริง ซึ่งในทางปฏิบัติจะขจัดความเป็นไปได้ในการใช้ประโยชน์จากช่องโหว่นี้เพื่อเข้าถึงทรัพยากรเพิ่มเติม

Silverfortโซลูชันของสามารถบังคับใช้การควบคุมการเข้าถึงที่ปลอดภัยที่ทันสมัย เช่น MFA บนอินเทอร์เฟซการเข้าถึงทั่วไป Active Directory สภาพแวดล้อม เพิ่มความยืดหยุ่นอย่างมากต่อการโจมตีข้อมูลประจำตัวที่ใช้ ข้อมูลประจำตัวที่ถูกบุกรุก เพื่อเข้าถึงทรัพยากรขององค์กร

"Silverfortความสามารถในการบังคับใช้การควบคุมการเข้าถึงที่ปลอดภัยที่ทันสมัย เช่น ไอ้เวรตะไล บนอินเทอร์เฟซการเข้าถึงทั่วไปใน Active Directory สภาพแวดล้อมเป็นตัวเปลี่ยนเกม” กล่าว Yaron Kassner, ผู้ร่วมก่อตั้งและ CTO ของ Silverfort. “TTP หลังการใช้ประโยชน์เกือบทั้งหมดอาศัยสมมติฐานที่ว่าเป้าหมายของพวกเขาไม่มีความสามารถในการป้องกันการตรวจสอบสิทธิ์ที่เป็นอันตรายแบบเรียลไทม์ ที่ พิมพ์ฝันร้าย การใช้ประโยชน์เป็นอีกตัวอย่างที่ดีของช่องว่างด้านความปลอดภัยที่เรากำลังแก้ไข”

Silverfort คำแนะนำด้านความปลอดภัย

ลด โจมตีพื้นผิว

- สแกนบนเครื่องทั้งหมดในสภาพแวดล้อมของคุณเพื่อตรวจสอบตำแหน่งที่เปิดใช้งานบริการตัวจัดคิวงานพิมพ์ของ Windows คุณสามารถเริ่มต้นด้วยการสแกนตัวควบคุมโดเมนของคุณด้วย Silverfortเครื่องมือประเมินช่องโหว่ฟรีของ

- ปิดใช้งานบริการตัวจัดคิวการพิมพ์ของ Windows ในตัวควบคุมโดเมนและระบบอื่น ๆ ที่ไม่พิมพ์

- ปิดใช้งานการพิมพ์ระยะไกลขาเข้าจากคอมพิวเตอร์ที่พิมพ์ แต่ไม่สามารถเข้าถึงการพิมพ์จากระยะไกลได้

- ลดจำนวนสมาชิกให้มากที่สุดเท่าที่จะเป็นไปได้ตามกลุ่มที่ระบุในไมโครซอฟต์ คำแนะนำ (ดูส่วนการบรรเทาผลกระทบ)

- ปิดใช้งานการเชื่อมต่อระยะไกลขาเข้าในเครื่องทุกเครื่องที่ยอมรับเซิร์ฟเวอร์การพิมพ์

สร้างนโยบายตามความเสี่ยง

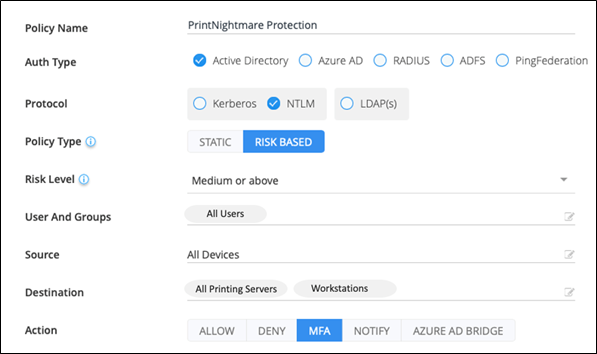

กำหนดนโยบายการเข้าถึงตามความเสี่ยงที่บังคับใช้ MFA ใดๆ NTLM การเชื่อมต่อกับเครื่องที่เปิดใช้งานบริการ Windows Print spooler หลังจากที่คุณทำตามคำแนะนำข้างต้น สิ่งนี้ควรจำกัดไว้เฉพาะเซิร์ฟเวอร์การพิมพ์ สร้างนโยบายสำหรับผู้ใช้ที่มีคะแนนความเสี่ยง "ปานกลาง" ขึ้นไป การเผยแพร่ช่องโหว่ของ PrintNightmare ใช้การโจมตีแบบพาสเดอะแฮชบน NTLM สำหรับการเชื่อมต่อ ดังนั้นนโยบายนี้จะบล็อกการเข้าถึงที่มีความเสี่ยงสูงโดยผู้โจมตีที่พยายามใช้ประโยชน์จากช่องโหว่ในการเข้าถึงทรัพยากรเป้าหมาย

นโยบายจะมีลักษณะดังนี้:

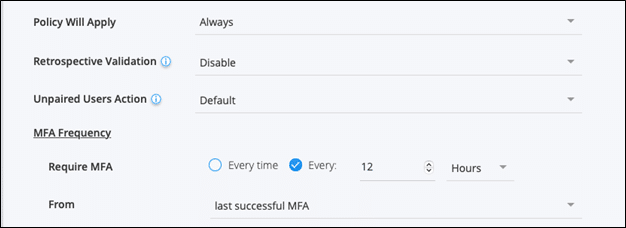

ในการตั้งค่าขั้นสูง ให้กำหนดค่านโยบายให้ต้องใช้ MFA ทุก 12 ชั่วโมง:

เพื่อป้องกันการเปลี่ยนแปลงการหาประโยชน์เหล่านี้ คุณสามารถสร้างนโยบายสำหรับ CIFS ได้ด้วย Kerberos ตั๋ว.

ต้องการเรียนรู้เพิ่มเติมหรือไม่? กำหนดการ สาธิต กับหนึ่งในผู้เชี่ยวชาญของเรา